El ataque del ransomware REvil a usuarios de Kaseya vuelve a demostrar el peligro de los ataques de cadena de suministro

Han sido unos días complicados para cientos de empresas de todo el mundo que utilizan el software de gestión IT de la empresa Kaseya. En uno de los incidentes de ciberseguridad más destacados de lo que llevamos de año, los atacantes consiguieron infectar con el ransomware REvil miles de equipos usando lo que se conoce como ataque de cadena de suministro.

Funcionamiento del ataque

El pasado viernes 2 de julio por la tarde (hora de España), varios usuarios empezaron a informar en foros como Reddit de que estaban sufriendo un ataque de ransomware, con los archivos almacenados en sus equipos siendo cifrados y solicitando un rescate. Todos estos reportes tenían en común que la familia de ransomware que estaba siendo utilizada por los atacantes era REvil (también conocida como Sodinokibi) y que las víctimas eran usuarias del software Kaseya.

Este tipo de software de gestión suele ser utilizado por MSP (proveedor de servicios gestionados por sus siglas en inglés) para gestionar de forma remota todo tipo de servicios relacionados con tecnologías de la información, desde aplicaciones administrativas a soluciones de seguridad.

Los atacantes consiguieron comprometer este software aprovechando una vulnerabilidad de día cero que Kaseya precisamente estaba empezando a solucionar para enviar una actualización automática maliciosa. Esto les permitió tomar el control de la gestión de miles de equipos y empezar a desplegar el ransomware de forma sencilla y rápida. Nuestros compañeros de ESET Research estuvieron observando este incidente desde su inicio y publicaron información interesante al respecto

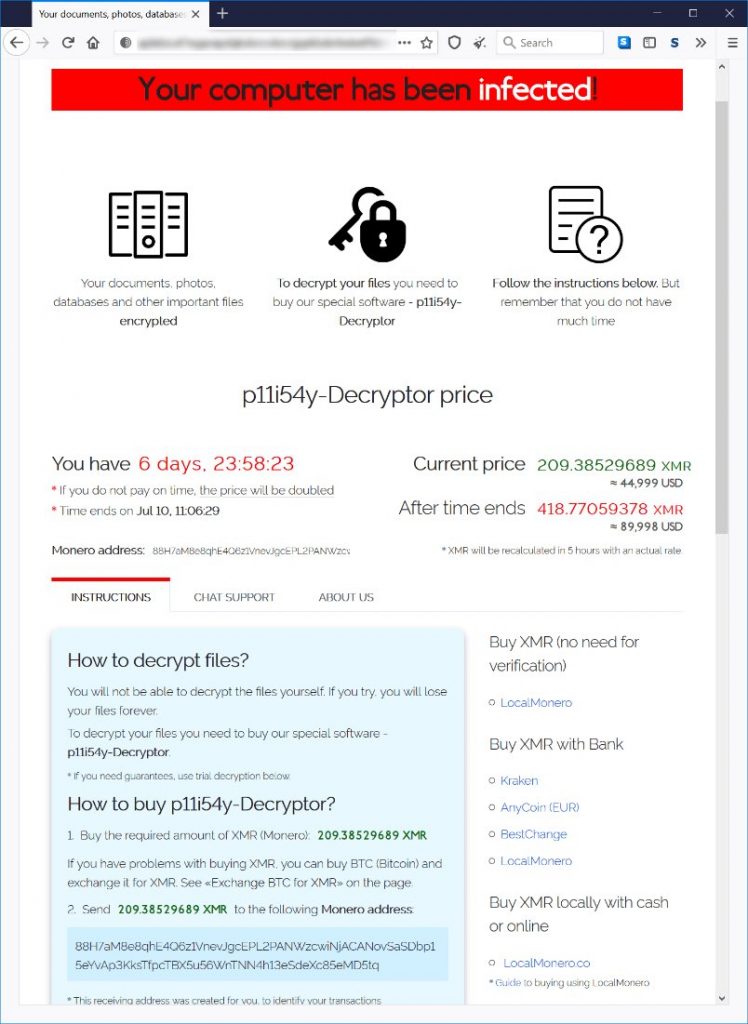

A partir de ese momento se sucedieron los reportes de trabajadores de las cientos de empresas afectadas en todo el mundo, informando del cifrado de sus archivos y de la aparición de las conocidas notas donde se explica lo sucedido y cómo proceder a realizar el pago para recuperar los archivos.

Impacto de este ataque

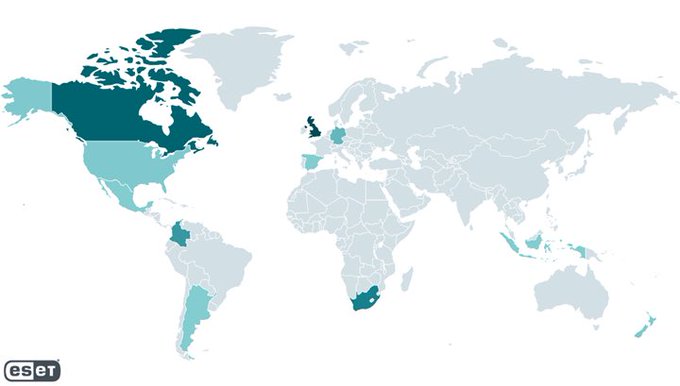

Al tratarse de un software de gestión utilizado por empresas de todo el mundo, los afectados no se limitaron a un único país, sino que se observaron víctimas del ataque en varias regiones. La telemetría de ESET detectó intentos de cifrado realizados por REvil en varios países de América, Europa, Asia, África y Oceanía, con algunos casos de empresas españolas entre ellos.

Además, hemos de tener en cuenta que este tipo de software suele ser utilizado por empresas medianas y grandes, por lo que el impacto ha sido considerable. Según las comunicaciones que desde Kaseya se han venido produciendo desde el inicio de este incidente, al menos 1500 empresas de todo el mundo se habrían visto afectadas.

Entre los casos de empresas afectadas destaca la cadena de supermercados sueca COOP, la cual se vio obligada a cerrar temporalmente todas sus tiendas hasta que se solucionara el incidente. También algunas escuelas en Nueva Zelanda no pudieron reabrir sus puertas por las consecuencias provocadas por este ciberataque.

En lo que respecta a la solicitud del rescate, inicialmente los atacantes demandaban cifras que oscilaban entre los 45 000 dólares y los 5 millones, dependiendo del tamaño de la empresa. Sin embargo, conforme pasaba el tiempo, los responsables del ciberataque han ido ofreciendo otras posibilidades como pagar 70 millones de dólares (posteriormente rebajado a 50 millones) por un descifrador que funcionase en todos los sistemas afectados.

Esta reducción del rescate podría deberse a que los atacantes quieran obtener el dinero lo antes posible y ofrecer el descifrado para no seguir llamando la atención de algunas autoridades como las de los EE.UU. En incidentes anteriores, como el que afectó a Colonial Pipeline, se trató este tipo de ataques como algo que afectaba a la seguridad nacional y esto es algo que no desean los delincuentes cuando el motivo de los ataques es el económico.

Motivos para realizar este ataque

Precisamente, durante los últimos días se ha estado hablando mucho sobre la motivación de este ciberataque y quién podría estar detrás. A pesar de que siempre se intenta establecer la conexión con los intereses geopolíticos de varias potencias, al no haberse producido el robo de información de las empresas atacadas y estar negociándose unas rebajas importantes en el descifrado de los equipos afectados, todo apunta a que la motivación sería puramente económica.

Tampoco debemos olvidar que son varios los malware que se venden como servicios. Es decir, que existe un equipo de desarrollo del malware que, posteriormente, se vende u ofrece a afiliados que son los que se encargan de distribuirlo y conseguir nuevas víctimas, repartiéndose los beneficios entre el desarrollador y el afiliado cuando la víctima paga el rescate.

No sería la primera vez en la que vemos como un grupo de delincuentes realiza un ataque de estas características afectando a objetivos importantes a los que los desarrolladores del malware no tenían entre su lista de objetivos. En los ataques con motivación económica esto puede ser un problema, ya que puede provocar una reacción de las autoridades que incluso termine con el bloqueo del dinero de los rescates o la persecución de los delincuentes involucrados.

El problema de los ataques de cadena de suministro

En lo que respecta a la utilización de una empresa con buena reputación como Kaseya y cuyo software es utilizado por muchas empresas importantes en todo el mundo, este sería un nuevo ejemplo de ataque de cadena de suministro. Estos ataques suponen un serio problema para corporaciones y organizaciones, ya que se tiende a confiar ciegamente en todo lo que provenga de empresas encargadas de proporcionar software y servicios de todo tipo.

Ya hemos visto en varias ocasiones anteriores ejemplos como el de Solarwinds a finales de 2020 o NotPetya en junio de 2017. El problema es que al confiar plenamente en estos proveedores de software y servicios no se suelen revisar aspectos clave como los archivos de actualizaciones, e incluso se llegan a incluir excepciones de análisis en algunas de las carpetas que luego pueden ser utilizadas por los delincuentes para tratar de ocultarse.

A pesar de que un número importante de intentos de cifrado fueron bloqueados por las soluciones de seguridad instaladas, es importante adoptar medidas para prevenir ataques de este tipo en el futuro. De lo contrario, seguirán incrementándose tal y como han venido haciendo en los últimos años hasta convertirse en un problema más serio de lo que ya son actualmente.

Conclusión

Casos como el que acabamos de analizar suponen un serio problema para empresas de todos los tamaños, ya que no suelen revisar aquello que provenga de fuentes de confianza, menos aun si se trata de un software de gestión IT como Kaseya. Sin embargo, estos incidentes pueden servir para hacernos reflexionar acerca de las medidas de seguridad que tenemos adoptadas actualmente en nuestras organizaciones y ver cómo podemos mejorarlas aplicando diferentes tipos de soluciones de seguridad y modelos de seguridad.