“Tienes un correo de voz nuevo”. Siguen las campañas de troyanos bancarios dirigidas a Android

Desde que empezamos a ver como se extendían las campañas de propagación de troyanos bancarios dirigidas a Android mediante mensajes de texto a finales de 2020, hemos ido observando, campaña tras campaña, cómo los delincuentes van copiándose entre sí, reutilizando aquellas tácticas que, aparentemente, mejor funcionan. Si primero fueron los envíos de paquetes, en las últimas semanas estamos viendo que la recepción de supuestos mensajes de voz se está usando como gancho por varias familias de malware.

Nuevo correo de voz

Tras varios meses revisando campañas similares con los paquetes pendientes de entrega por todo tipo de empresas logísticas, el pasado mes de junio observamos que el malware FluBot cambiaba de táctica. Esta amenaza es, sin duda alguna, el principal responsable de la actual oleada de troyanos bancarios dirigidos a usuarios de Android que llevamos observando desde hace meses.

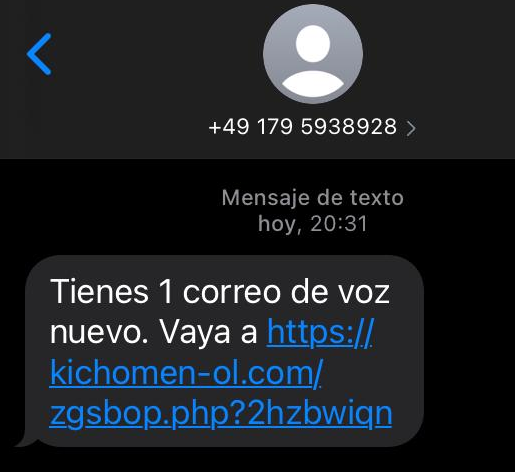

Por ese motivo, no nos ha extrañado que, tras este cambio de estrategia realizado por FluBot, otros malware similares siguieran su camino, tal y como ha terminado sucediendo pocas semanas después. Así pues, cuando recientemente observamos un mensaje SMS como el que vemos a continuación, procedimos a analizarlo con la intención de determinar si se trataba de FluBot o de alguno de sus imitadores.

Lo primero que observamos en el mensaje es que provienen de un número de móvil extranjero, concretamente desde Alemania por el uso del prefijo +49. Muchos de los SMS relacionados con este tipo de campañas recibidos en España durante las últimas semanas provienen del país germano, lo que indicaría una elevada actividad de este tipo de amenazas en ese país.

Por otro lado, el enlace al que se nos redirige en el mensaje pertenece a una web japonesa que utiliza WordPress como gestor de contenido, pues es bastante frecuente que los delincuentes aprovechen webs que no están debidamente actualizadas para comprometerlas y utilizarlas para propagar sus amenazas. De esta forma intentan evadir el bloqueo de los enlaces, ya que no se encontrarían en ninguna lista negra.

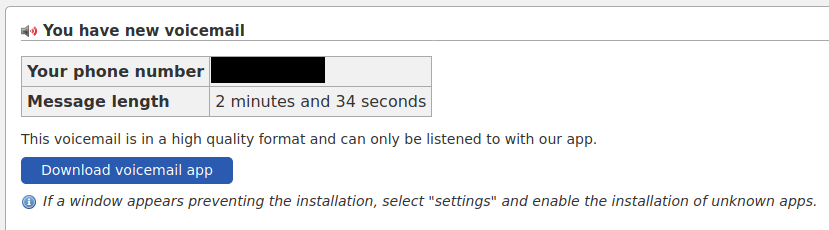

Desde la web comprometida se realiza una redirección a otra URL que termina mostrándonos lo siguiente:

Como podemos observar, el formato de la web es bastante simple si lo comparamos con los casos de paquetes pendientes de entrega. Aquí tan solo se nos muestra el número de teléfono que recibe el SMS, la longitud del supuesto mensaje de voz y un enlace para descargar la aplicación que permitiría escuchar ese mensaje.

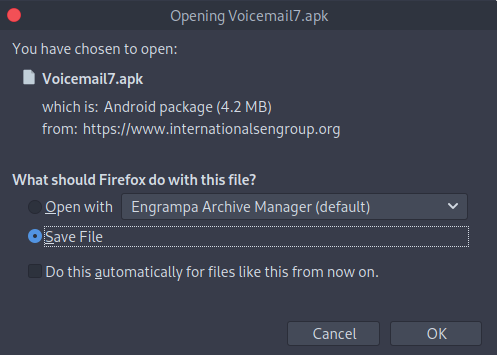

Sin embargo, al pulsar sobre la descarga de la app comprobaremos que esta se realiza desde otra web comprometida por los delincuentes y que no guarda relación alguna con Google Play. En este punto es importante destacar que, al contrario que en campañas anteriores donde los delincuentes se esforzaban en ofrecer instrucciones detalladas para conseguir que el usuario instalase la aplicación, en esta ocasión tan solo se indica que se debe acceder a la configuración del sistema y permitir la instalación de apps de orígenes desconocidos.

Permisos y funcionalidad del troyano bancario

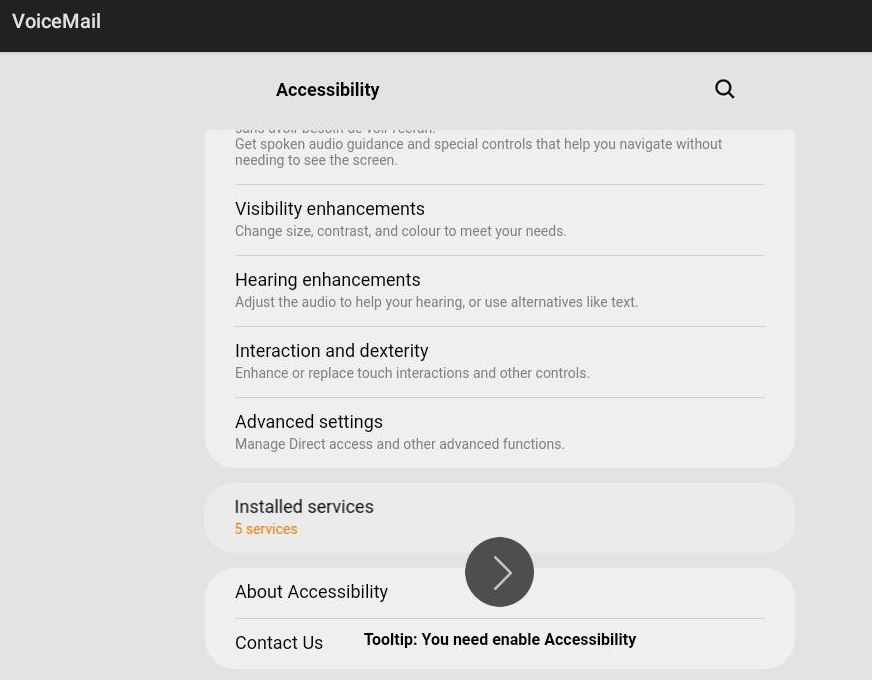

Una vez el usuario ha accedido a la descarga de la aplicación y procede a instalarla, vemos como esta le solicitará el permiso especial de Accesibilidad. Esto permite a los delincuentes controlar el dispositivo infectado como si lo estuviera haciendo el usuario legítimo. De esta forma, se conceden a la aplicación permisos adicionales de forma automática como el que le permite establecerse como aplicación por defecto para la lectura y envío de SMS u obtener el listado de los contactos, entre otros.

Por otro lado, este permiso especial es utilizado para evitar que el usuario del dispositivo infectado pueda eliminar el malware de forma sencilla, así como también para monitorizar el uso del dispositivo, algo que en este caso se utiliza para superponer pantallas fraudulentas cuando las aplicaciones objetivo de los delincuentes son ejecutadas para proceder a robar las credenciales de acceso.

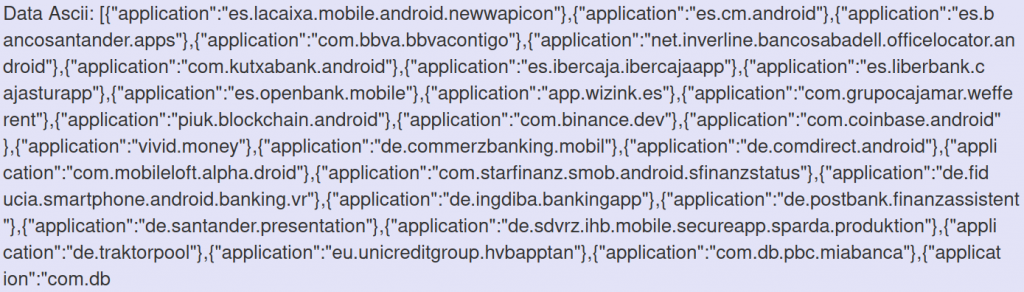

Repasando las aplicaciones que tiene como objetivo esta amenaza vemos como la mayoría de ellas tienen relación con apps de banca online de entidades españolas y alemanas. No obstante, también se observan otras aplicaciones relacionadas con las criptodivisas, lo que demuestra el interés de los delincuentes en estas criptomonedas.

Parecería bastante claro que esta campaña estaría dirigida a usuarios de Android españoles y alemanes que utilicen aplicaciones de banca online y de criptomonedas en sus dispositivos móviles.

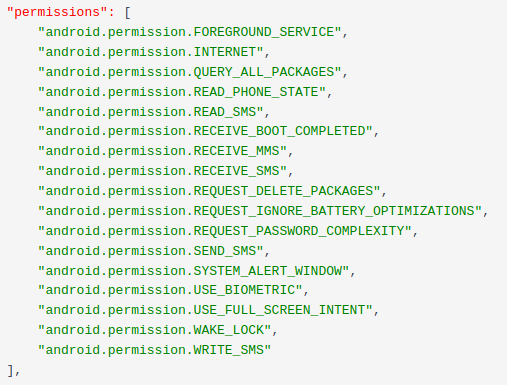

Con respecto a los permisos obtenidos por la app, observamos que se mantienen varios de los vistos en campañas anteriores, como los que permiten recibir y enviar mensajes SMS. Estos permisos se utilizan para interceptar los códigos de autenticación que aún siguen enviando muchas entidades bancarias para confirmar la realización de transferencias.

A pesar de las similitudes con una campaña muy similar analizada el pasado mes de junio, en esta ocasión no estaríamos ante FluBot, sino ante uno de sus principales imitadores, conocido como Anatsa, TeaBot o Toddler, y que las soluciones de ESET identifican como una variante Android/TrojanDropper.Agent.IJS.

Conclusión

A pesar del cambio de estrategia para conseguir nuevas víctimas observado recientemente, los cambios en el código de este malware no son destacables. Esto demuestra que los delincuentes apuestan por seguir reutilizando buena parte de su código, sin detenerse a incorporar técnicas de antidebugging avanzadas que dificulten la labor de los investigadores y confiando en elegir un gancho lo suficientemente potente como para que varios usuarios se sientan tentados de instalar la aplicación maliciosa.

Por ese motivo resulta fundamental evitar instalar apps desde repositorios no oficiales y concederles permisos excesivos. Así mismo, la instalación de una solución de seguridad en nuestro dispositivo puede ser de gran ayuda a la hora de detectar y eliminar estas amenazas.