“Notificación de entrega de GLS” y “Justificante de pago”, dos nuevas campañas de Agent Tesla dirigidas a usuarios españoles

A la hora de propagar sus amenazas, es frecuente observar como los delincuentes tienden a reutilizar técnicas que les han funcionado bien anteriormente. Esto es especialmente cierto cuando hablamos de amenazas que se propagan por correo o mensajes de texto y es que, si se consiguió engañar a un número respetable de usuarios una vez, ¿por qué no probar de nuevo?.

Notificación de entrega

No es infrecuente ver como los delincuentes reutilizan una y otra vez plantillas de correo para tratar de engañar a los usuarios y conseguir que pulsen sobre los enlaces incluidos o que descarguen y ejecuten los ficheros adjuntos. Normalmente, estas plantillas se reutilizan durante semanas o meses hasta que pierden efectividad porque sus destinatarios ya son conscientes del engaño.

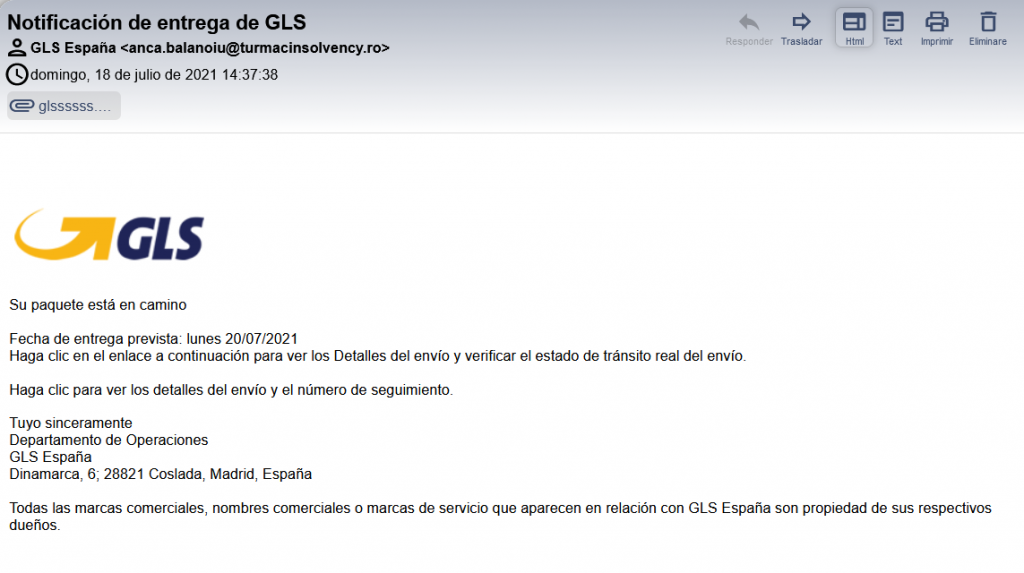

Sin embargo, recientemente supimos de una nueva campaña de propagación del malware especializado en el robo de información Agent Tesla. El investigador Germán Fernández informaba acerca de un correo suplantando a la empresa de logística GLS para propagar una nueva variante de este conocido infostealer.

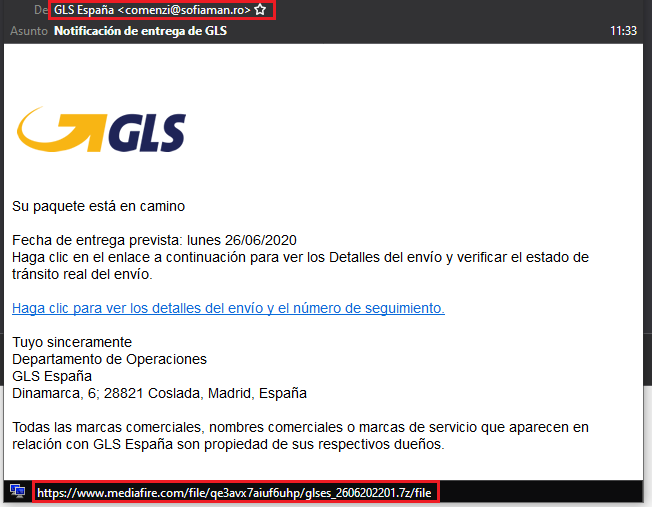

Lo interesante de este correo es que el cuerpo del mensaje es exactamente igual a uno que observamos a finales de junio de 2020 y que también analizamos en este blog. Los delincuentes han mantenido exactamente el mismo cuerpo del mensaje tan solo ha cambiado la fecha y la dirección a la que apunta el enlace incluido. También es destacable que, en ambos correos enviados con más de un año de diferencia aparezca como remitente una dirección de correo con el dominio de Rumanía.

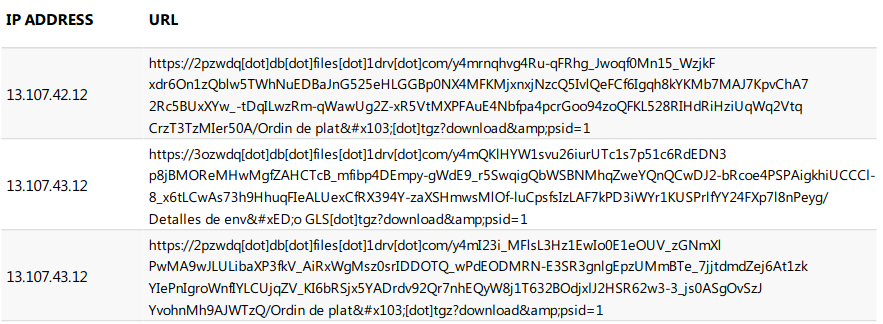

Además, revisando las direcciones donde se han encontrado ficheros similares vemos como los delincuentes siguen alojándolos en servicios en la nube como OneDrive de Microsoft, observando también otros nombres para el fichero malicioso. Esto puede significar que también se estén propagando mensajes con otros asuntos para tratar de conseguir nuevas víctimas.

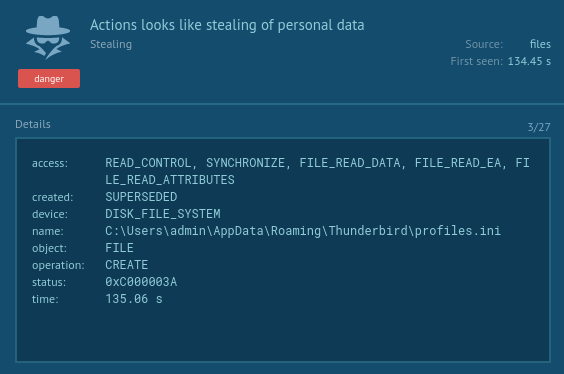

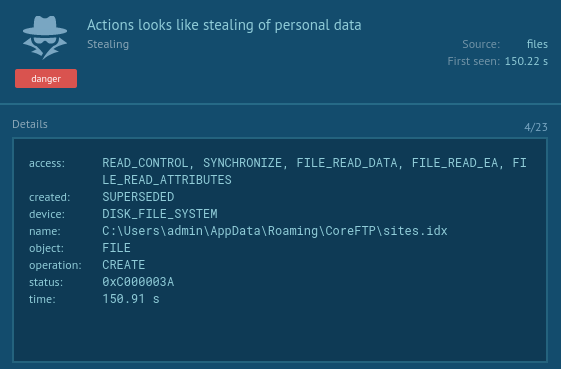

Al analizar el comportamiento del malware contenido dentro del archivo “Detalles de envío GLS.exe” observamos que, como viene siendo habitual en Agent Tesla y otroas herramientas de control remoto (RATs por sus siglas en inglés), su finalidad es el robo de credenciales almacenadas en aplicaciones como Clientes de correo, navegadores de Internet o clientes FTP, entre otros.

Este comportamiento malicioso es algo que se ha mantenido durante varios meses y, si revisamos las campañas similares analizadas durante el último año comprobaremos como los delincuentes apenas han realizado variaciones en el comportamiento básico de sus amenazas. Además, esta no es la única campaña que está dirigida a usuarios españoles en el momento de escribir estas líneas.

Las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano MSIL/Kryptik.ACAN.

Justificante de pago

Una de las plantillas de correos que más se ha estado utilizando durante los últimos meses por parte de los delincuentes para propagar amenazas como Agent Tesla es la que simula ser un justificante de pago emitido por una empresa que, muchas veces, suele ser un cliente o proveedor de la empresa que recibe estos correos, normalmente dirigidos a los departamentos de administración.

Tal y como ya hemos analizado en campañas anteriores, estos mensajes suelen ser bastante escuetos y solamente indican al usuario que lo recibe que se adjunta un justificante de pago y se muestra lo que parece ser una imagen con dicho justificante.

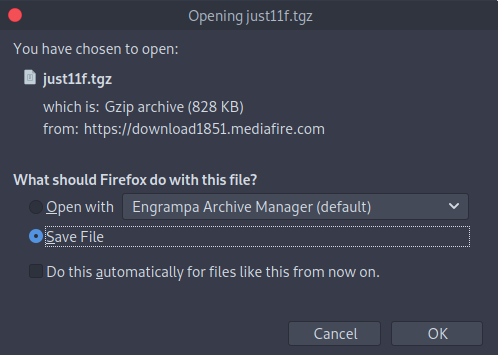

Sin embargo, esta imagen contiene un enlace que redirige al usuario a la descarga de un archivo comprimido de nombre “just11f.tgz” que, a su vez, contiene el archivo “just11f.exe”, responsable de la infección.

Al analizar el comportamiento del archivo malicioso observamos de nuevo como vuelve a estar centrado en el robo de credenciales almacenadas en aplicaciones del sistema como las descritas anteriormente.

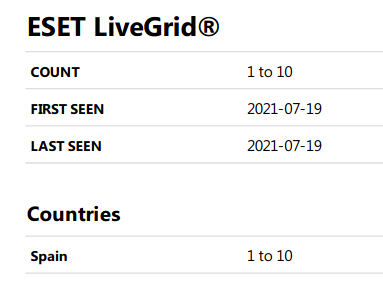

Centrándonos en el impacto de estas campañas, observamos que aun no se han producido muchas detecciones pero estas están centradas en España. Es posible que, en el caso de que estas campañas sigan activas, el número de detecciones de Agent Tesla aumente sustancialmente en España por lo que conviene estar alerta.

Por su parte, las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano MSIL/Kryptik.ACBD.

Conclusión

Este tipo de campañas suelen periódicas por es importante aprender a reconocerlas basándonos en los casos observados hasta ahora. Como vemos, a algunos delincuentes no les gusta demasiado esforzarse y se dedican a reutilizar técnicas y plantillas ya observadas previamente por lo que si ya conocemos sus tácticas y contamos con una solución de seguridad que detecte y elimine estas amenazas es difícil que caigamos en la trampa.