BlackMatter y Lockbit 2.0: Nuevos actores y cambios en el mundo del ransomware

La que para muchos sigue siendo la peor amenaza a la que se puede enfrentar una empresa sigue evolucionando con nuevos actores y la actualización de viejos conocidos. Durante los últimos meses hemos visto varios ejemplos del daño que puede producir un ataque de ransomware, especialmente si va acompañado de la filtración de información confidencial. Por ese motivo es importante conocer cuales son las últimas novedades relacionadas con esta amenaza y estar prevenidos para evitar ser una de las víctimas.

LockBit2.0 y el uso de las políticas de grupo

Una de las familias de ransomware como servicio más populares, observada por primera vez en septiembre de 2019, y que ha tenido cierto protagonismo afectando a sistemas de control industrial lanza ahora una nueva versión.

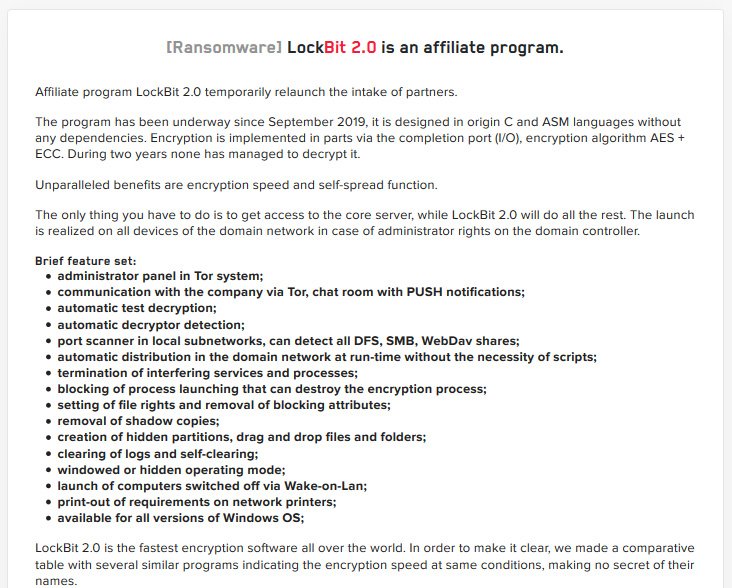

Después de que las temáticas relacionadas con el ransomware fueran prohibidas en algunos de los principales foros usados por los ciberdelincuentes para evitar atraer la atención de las autoridades, algunos grupos como LockBit empezaron a promocionar su servicio en busca de afiliados en las webs que tienen preparadas para filtrar los datos que roban de las empresas a las que atacan.

Así es como LockBit 2.0 está promocionando sus características entre aquellos delincuentes que quieran formar parte de este esquema criminal para repartirse los beneficios. Este tipo de grupos se encarga de desarrollar el malware y de proporcionar soporte a los criminales que lo utilicen para cifrar los datos de sus víctimas. Cuando las víctimas pagan el rescate, este se reparte entre los afiliados encargados de acceder a las redes corporativas, robar la información y cifrarla y los desarrolladores del malware.

Normalmente, cuando los delincuentes acceden a una red corporativa y consiguen hacerse con el controlador del dominio, estos suelen utilizar software de terceros para desplegar scripts que tratan de desactivar el software antivirus que esté instalado, y así evitar que la ejecución del ransomware sea detectada y bloqueada.

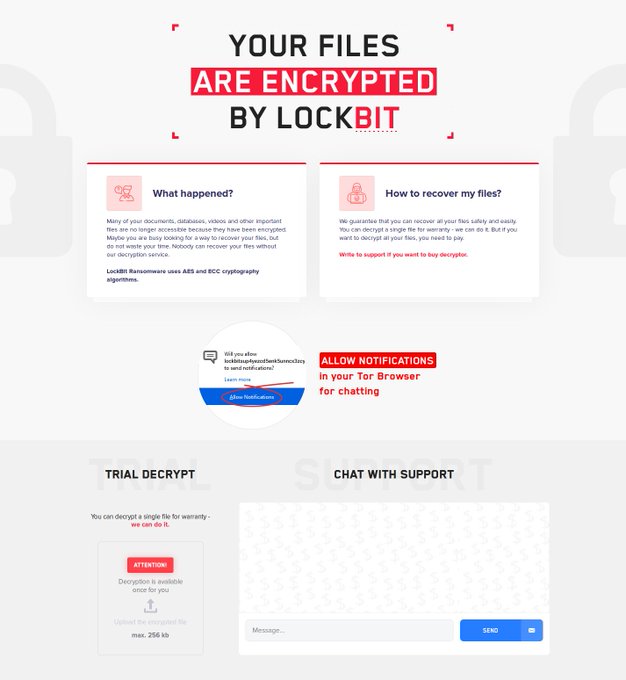

Sin embargo, en las nuevas muestras detectadas se observa una automatización de este proceso mediante el cual el ransomware se distribuye de forma automática por la red corporativa cuando se ejecuta en un controlador de dominio. Para conseguirlo, el ransomware genera una nueva política de grupo en el controlador del dominio que luego es enviada a todos los dispositivos de la red.

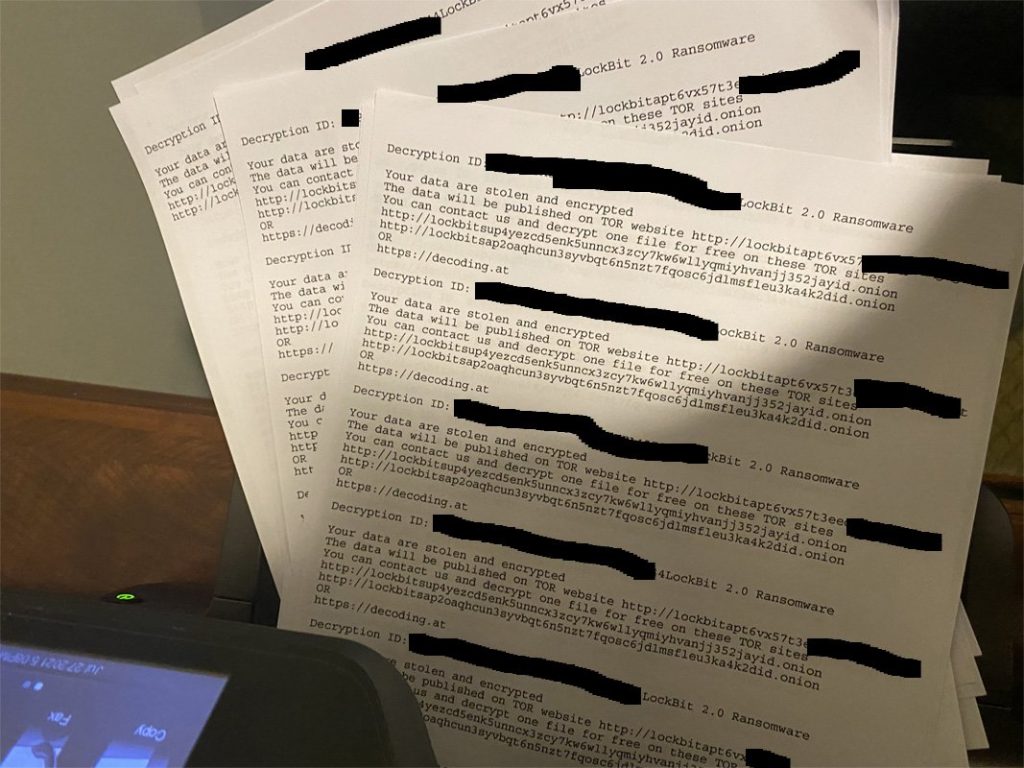

Además, esta nueva versión de LockBit también incluye una interesante funcionalidad (vista anteriormente en otras muestras de ransomware) que consiste en la impresión de las notas de rescate en todas las impresoras de red que estén conectadas para así llamar la atención de las víctimas.

BlackMatter, ¿el sucesor de Darkside y REvil?

En los últimos meses hemos visto ataques de ransomware que han afectado a importantes empresas y han protagonizado titulares en medios de todo el mundo. Tanto tras el incidente de Darkside que afectó a Colonial Pipeline en mayo como el más reciente incidente de cadena de suministro que afecto a clientes de Kaseya, ambos grupos parecieron esfumarse para dejar de llamar la atención de las autoridades que les seguían la pista.

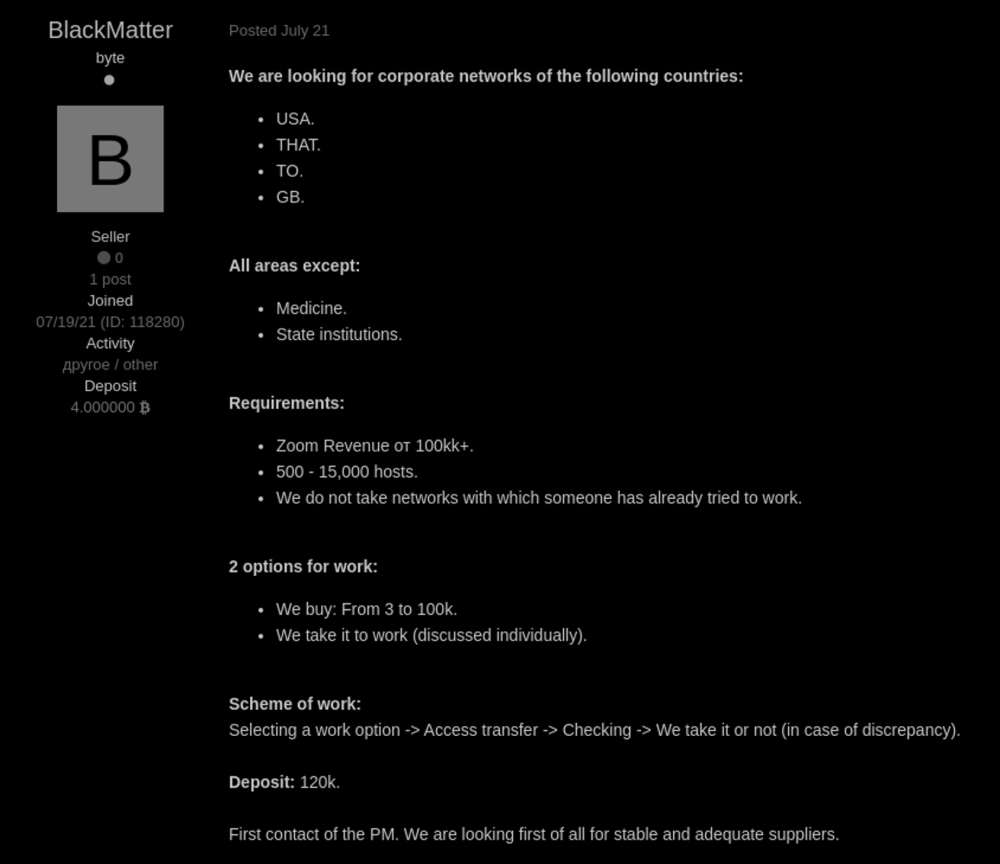

Sin embargo, un nuevo grupo apodado BlackMatter ha aparecido recientemente indicando que combina las mejores características tanto de Darkside como de REvil. Este nuevo grupo está publicando posts en varios foros de ciberdelincuentes buscando comprar acceso a redes corporativas pertenecientes a empresas con unos beneficios anuales superiores a 100 millones de dólares.

Solicitud de acceso a redes comprometidas – Fuente: The Record

La finalidad de este nuevo grupo es la de conseguir acceder a estas redes para robar y cifrar la información confidencial de la empresa atacada, disponiendo de la capacidad para cifrar diferentes sistemas operativos, así como también ciertos dispositivos de almacenamiento y entornos de máquinas virtuales.

Además, la existencia de un sitio web de filtraciones (aun sin información publicada) demuestra que este grupo va a seguir usando la técnica de doble extorsión para conseguir que sus víctimas paguen el rescate exigido.

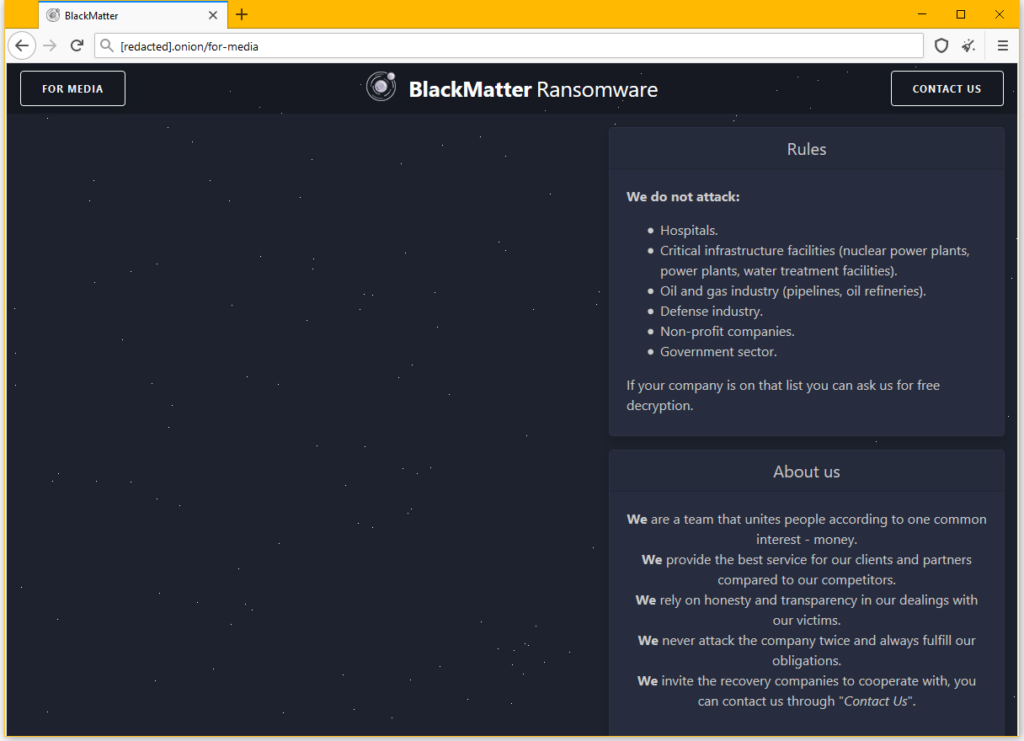

Sin embargo, en este mismo sitio web podemos ver una interesante clausula en la que se indica que tipo de empresas u organizaciones no están entre su lista de objetivos. Aquí podemos encontrar industrias como la de la defensa, empresas del sector petrolífero/gas, infraestructuras críticas como las del sector energético o abastecimiento de agua, hospitales, ONGs y el sector gubernamental.

La decisión de no atacar este tipo de objetivos parece tomada claramente para evitar llamar demasiado la atención y así evitar provocar una respuesta de las autoridades que les obliguen a desaparecer, aunque sea temporalmente y luego reaparecer con otro nombre, como ya han hecho otros grupos de delincuentes.

Conclusión

Tal y como acabamos de comprobar, el mundo del ransomware sigue muy activo y por eso es importante tener en cuenta los puntos clave y medidas necesarias que debemos adoptar para evitar ser una víctima más.

Precisamente, esta semana se han cumplido 5 años desde el inicio del proyecto NoMoreRansom, un proyecto que ha permitido que miles de usuarios y empresas se vean obligado a pagar un rescate por sus datos, mediante el uso de descifradores gratuitos y guías para estar seguro frente a estos ataques.