Microsoft alerta de una campaña de phishing a Office 365 activa desde julio de 2020

Una de las amenazas que más se han incrementado durante los últimos meses han sido los casos de phishing que buscan robar credenciales de todo tipo. Además de las habituales campañas centradas en obtener el acceso a cuentas bancarias de diferentes entidades, hemos visto como los delincuentes también se han centrado en robar credenciales de servicios de Microsoft, tal y como la propia empresa ha confirmado.

Una campaña con más de un año de antigüedad

Según han informado recientemente desde la propia Microsoft, esta campaña de phishing llevaría activa desde julio de 2020 y estaría usando correos electrónicos con ficheros adjuntos que se hacen pasar por supuestas facturas. Estos archivos adjuntos simulan ser ficheros de Excel en formato XLS, aunque la extensión real sea la de un archivo HTML.

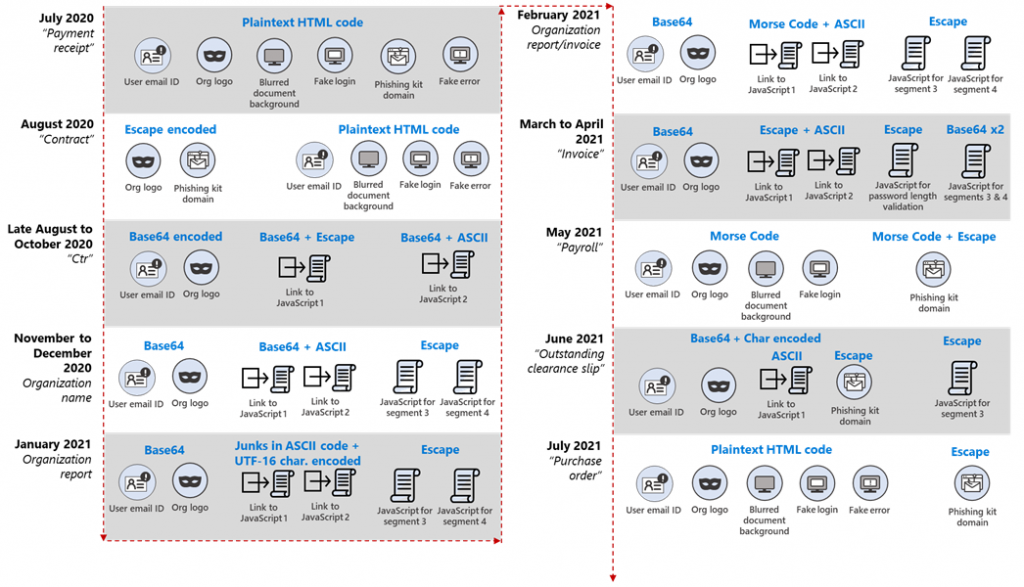

Sin embargo, lo que más ha llamado la atención de los investigadores es la continua evolución que han ido experimentando estas campañas a la hora de mejorar sus tácticas para tratar de evitar la detección de este tipo de correos y adjuntos maliciosos por las soluciones de seguridad. Estas técnicas incluyen el uso de una ofuscación multicapa y mecanismos de cifrado para ciertos tipos de cifrado empleando, por ejemplo, largas cadenas de código JavaScript ofuscado.

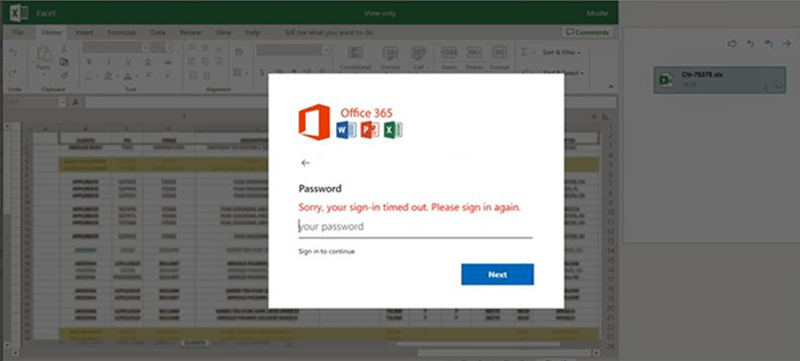

Además, los delincuentes han ido un paso más allá y en algunas de estas campañas de phishing se ha observado como antes de enviar los correos a sus destinatarios se realizaba recolección de información de los objetivos, como la utilización de direcciones de correos electrónicos específicas de ciertos usuarios o la utilización del logo corporativo, para hacerlo todo más creíble.

Por si fuera poco, los ficheros adjuntos a los mensajes se encuentran divididos en varios segmentos codificados usando varias técnicas para así aparentar ser inofensivos y sortear los controles de seguridad del correo electrónico.

Un detalle importante de esta longeva campaña de phishing es que los delincuentes han ido utilizando diferentes métodos de ofuscación del código para tratar de evitar que estos correos sean detectados antes de llegar a sus objetivos. Para ello, no han dudado en utilizar desde código HTML hasta Base64, llegando a usar código morse, tal y como comentamos en el análisis de una de estas campañas hace algunos meses.

En el caso de que el receptor de estos correos proceda a abrir el fichero adjunto, lo que se suele mostrar es un cuadro de diálogo solicitando la contraseña para acceder y visualizar la supuesta hoja de cálculo que se muestra de forma borrosa en el fondo. Es en este punto donde se suele mostrar tanto el correo electrónico de la víctima como el logo de la empresa, para resultar más creíble.

En el caso de que el usuario caiga en la trampa e introduzca la contraseña, se mostrará una alerta indicando que la contraseña es incorrecta mientras que esta se envía a los delincuentes, quienes podrán emplearla para acceder a la cuenta de Office 365 y, por ende, a toda la información allí almacenada.

Un caso reciente similar

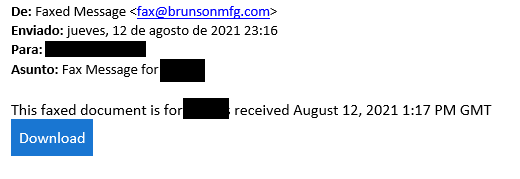

Los delincuentes no se conforman con obtener las cuentas de Office 365, ya que existen otras campañas similares a la que acabamos de revisar y que pretenden hacerse directamente con las contraseñas de la cuenta de Microsoft del usuario. De hecho, recientemente hemos analizado una de estas amenazas que se hace pasar por un supuesto fax electrónico enviado por email.

En este correo se proporciona un enlace para descargar o abrir este supuesto fax, que en realidad es un fichero HTML con código JavaScript altamente ofuscado. En este caso vemos como los delincuentes repiten una de las técnicas de ofuscación comentada por Microsoft en el caso del phishing usado para robar credenciales de Office 365, por lo que podría haber una relación entre ambas campañas.

En última instancia, se muestra un cuadro de diálogo donde se solicita la contraseña para acceder a la cuenta de Microsoft. En esta ocasión no se muestra ningún otro documento borroso de fondo a pesar de que se menciona la existencia de un fax en el correo electrónico, algo que podría restar algo de efectividad a la campaña pero que tampoco parece preocupar demasiado a los delincuentes.

No debemos pasar por alto que, en la mayoría de las ocasiones, la finalidad de estas campañas es la de conseguir acceso a recursos o incluso acceso a redes como punto de acceso inicial para realizar otro tipo de ataques como los protagonizados por el robo de información y el ransomware.

Conclusión

A pesar de usar algunas técnicas ingeniosas para tratar de evadir la detección de los correos y los adjuntos maliciosos, estas campañas confían en ser lo suficientemente convincentes de cara al usuario que recibe estos correos como para que no se pregunte si es seguro abrir el fichero adjunto o descargarlo mediante un enlace o introducir su contraseña en el cuadro de diálogo mostrado.

Por ese motivo es necesario contar con medidas de seguridad como un filtro antispam que sea capaz de detectar estos mensajes, así como con medidas de seguridad adicionales tales como el doble factor de autenticación, de forma que, aun robando estas credenciales, los delincuentes no sean capaces de acceder.