Comprobante Fiscal: nueva campaña del troyano bancario Mekotio dirigida a usuarios españoles

A mediados del pasado mes de julio nos enterábamos del arresto por parte de la Guardia Civil de 16 personas relacionadas con las actividades delictivas de los troyanos bancarios Grandoreiro y Mekotio. Era una buena noticia, especialmente para los que llevamos más de año y medio siguiendo y analizando la actividad de estas familias de malware en España, pero ya imaginábamos que las personas detenidas tan solo se dedicaban a recibir el dinero robado de las cuentas bancarias y reenviarlo a los delincuentes, y que estos no tardarían en volver a fijar nuestro país como objetivo.

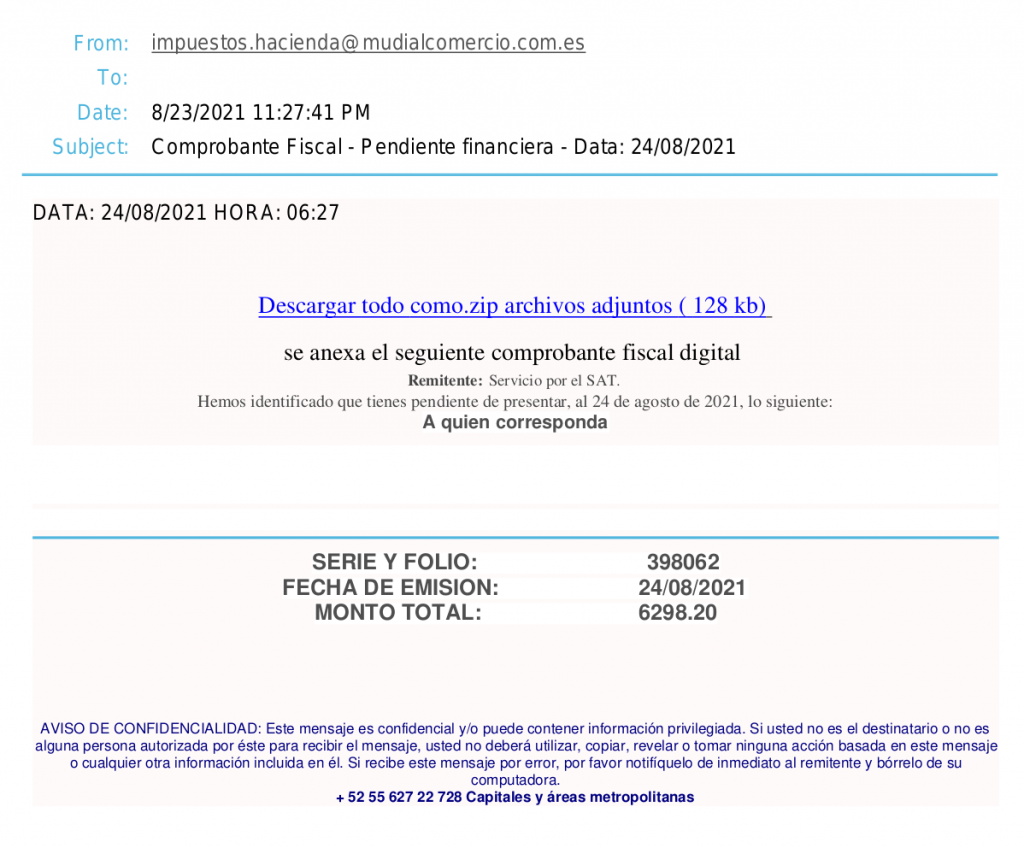

Correo con un comprobante fiscal

Así pues, tras unas semanas en las que estos troyanos han estado operando de forma limitada en otros países, parece que los delincuentes se han decidido a volver a dirigir sus campañas maliciosas a usuarios españoles. En las últimas horas se han estado enviando correos con el asunto “Comprobante Fiscal – Pendiente financiera” desde una dirección de email que trata de suplantar a un organismo oficial como el Ministerio de Hacienda.

La plantilla utilizada es bastante sencilla y sigue un estilo parecido al ya observado en otras campañas anteriores protagonizadas por los troyanos bancarios Mekotio y Grandoreiro. Observamos como se menciona un supuesto comprobante fiscal supuestamente remitido por un ministerio español, aunque en el correo se menciona al Servicio de Administración Tributaria de México y además se incluye un número de teléfono correspondiente a ese país.

Esto nos hace pensar que han reutilizado una plantilla que previamente han usado en ese país de Latinoamérica para realizar esta campaña dirigida a usuarios españoles, algo que tampoco resulta extraño cuando hablamos de este tipo de criminales. La finalidad de este correo es que la víctima pulse sobre el enlace que se proporciona y se descargue un archivo desde una web controlada por los atacantes.

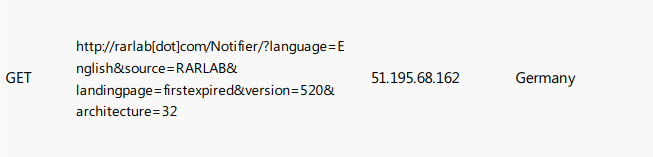

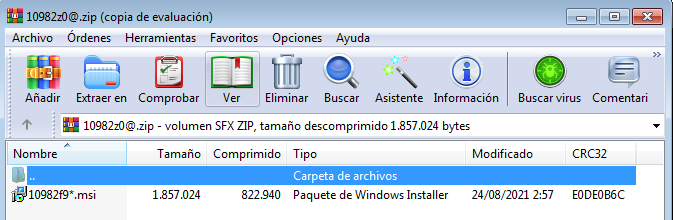

El archivo que se descarga parece un fichero comprimido a simple vista, aunque si intentamos descomprimirlo de la forma habitual en un sistema diferente a Windows se nos mostrará un error. En cambio, al ejecutarlo en un sistema Windows realiza una conexión a la web donde se aloja el programa Winrar para descargar el instalador en el sistema.

Una vez instalada esta aplicación, podemos observar el contenido del archivo, comprobando cómo, una vez más, los delincuentes se han decantado por un archivo MSI para ejecutar la parte inicial de esta cadena de infección.

Una cadena de infección que nos resulta familiar

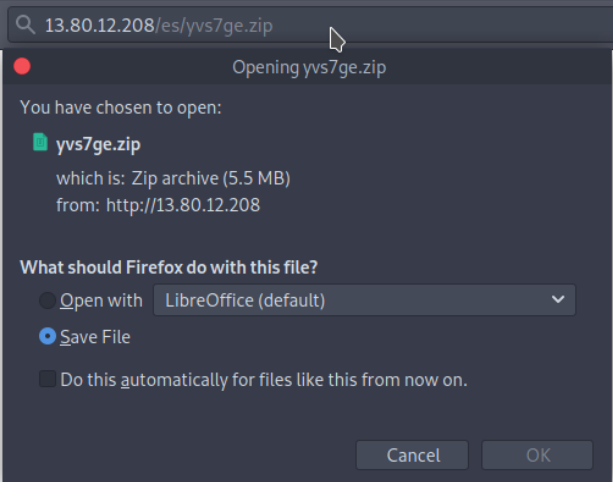

En el caso de que el usuario ejecute el archivo MSI, veremos como se realizan unas peticiones GET para descargar el archivo responsable de la segunda fase de esta cadena de infección. Observamos que estas conexiones se realizan hacia una dirección IP para descargar el archivo yvs7ge.zip que los delincuentes han preparado.

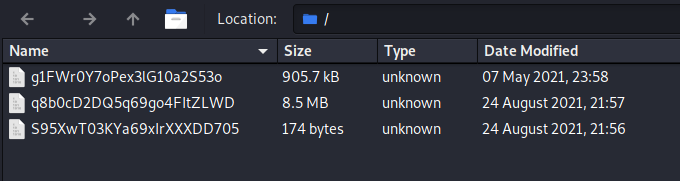

Dentro de este archivo encontramos otros tres ficheros que nos resultarán familiares, al seguir el mismo patrón que en anteriores ocasiones. Tenemos el instalador del lenguaje de programación AutoHotkey, que sigue siendo usado por los delincuentes para compilar y ejecutar el payload, junto a un fichero de configuración.

Por otro lado encontramos el payload del troyano bancario Mekotio en formato DLL con un tamaño de 8.5 Megabytes, por lo que vemos que los delincuentes asociados a estas campañas siguen sin preocuparse del tamaño de los archivos usados.

Lo que también venimos observando desde hace algunos meses es la mejora en las capacidades de ofuscación de estas amenazas, lo que dificulta su análisis. Actualmente seguimos pudiendo analizar estas amenazas siguiendo procedimientos más o menos estándar y usando las herramientas habituales, pero los delincuentes han incorporado mecanismos para detectar, por ejemplo, cuándo se están ejecutando en un entorno virtualizado o una sandbox.

Conclusión

Los delincuentes no cesan en su empeño a la hora de tratar de robar dinero de las cuentas bancarias de sus víctimas y todo apunta a que familias de malware como Grandoreiro y Mekotio van a seguir afectando a usuarios españoles y de otros países durante un tiempo más. Por ese motivo es fundamental protegerse con soluciones de seguridad que sean capaces de detectar y eliminar este tipo de amenazas y así tener nuestros ahorros a salvo.