SMS con entregas pendientes de paquetes: una estrategia que los delincuentes siguen aprovechando activamente

Desde el año pasado venimos observando una tendencia a la hora de propagar amenazas en dispositivos móviles Android, siendo numerosas las muestras que han pasado por nuestro laboratorio. Simulando la entrega pendiente de un paquete, los delincuentes tratan de convencer a los usuarios para que proporcionen información personal o instalen una aplicación, algo que puede terminar con la víctima perdiendo importantes cantidades de dinero.

Pago de arancel aduanero

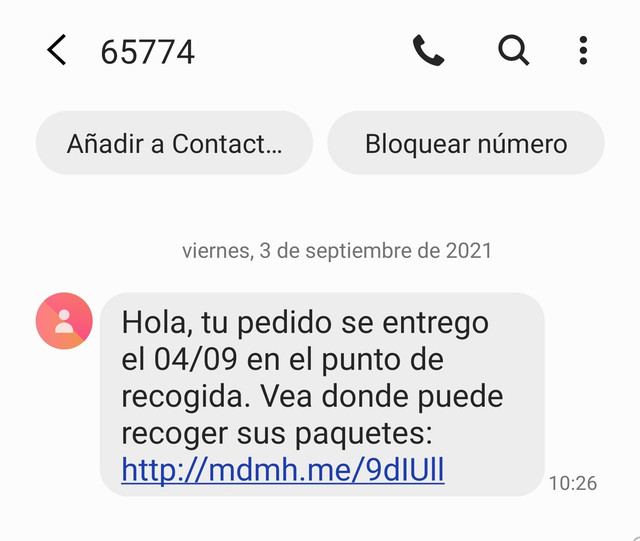

A lo largo de estos últimos meses, este tipo de amenazas se han ido adaptando para tratar de resultar más convincentes, suplantando la identidad de empresas de logísticas reales o, como en el siguiente caso, inventándose el nombre de la empresa. No obstante, el vector de entrada inicial siguen siendo los mensajes SMS donde se indica que hay un paquete pendiente de entrega o recogida.

En algunas ocasiones los delincuentes han llegado a registrar dominios con nombres similares a las empresas de logística suplantadas, pero desde hace ya varios meses la gran mayoría ha optado por aprovechar webs comprometidas previamente para alojar sus webs maliciosas. Tras pulsar el enlace proporcionado en el mensaje SMS, el usuario es redirigido a una web en la que se avisa de una entrega pendiente y se le proporciona información adicional como el pago pendiente o el motivo de la retención del paquete.

Si bien hemos visto como se empleaba una plantilla similar durante otras campañas detectadas durante las últimas semanas, en esta ocasión observamos algún detalle curioso que demuestra que los delincuentes detrás de estas campañas están actualizados. Decimos esto porque en las imágenes anteriores podemos observar como se hace mención a la retención del paquete en un centro de distribución, haciéndose también mención al pago pendiente de un supuesto arancel aduanero.

Esta es precisamente una situación similar a la que se están encontrando muchos compradores online a la hora de realizar pedidos a tiendas fuera de la Unión Europea y que, desde el pasado 1 de julio, han visto como la mayoría de sus pedidos ahora vienen con un recargo adicional por un cambio en la normativa.

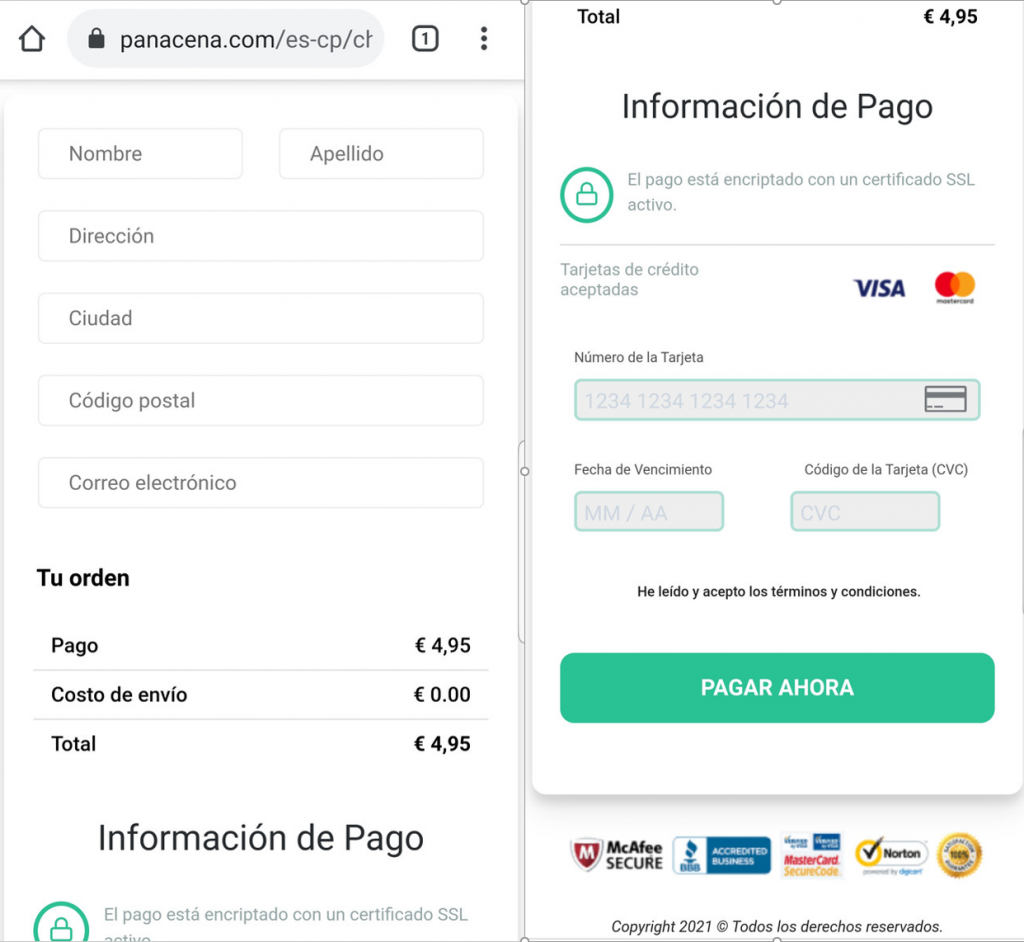

Por supuesto, este mensaje no tiene nada que ver con ese pago legítimo, a pesar de que así nos lo quieran presentar, siendo la finalidad de este engaño la de obtener los datos de la tarjeta de crédito de la víctima, tal y como se solicita en la siguiente pantalla.

El robo de los datos de nuestra tarjeta de crédito puede tener consecuencias graves, que van desde la clonación de esta para realizar compras a nuestro nombre hasta la suscripción de servicios online con una tarificación especial que nos irán haciendo cargos periódicamente hasta que logremos cancelar esta suscripción.

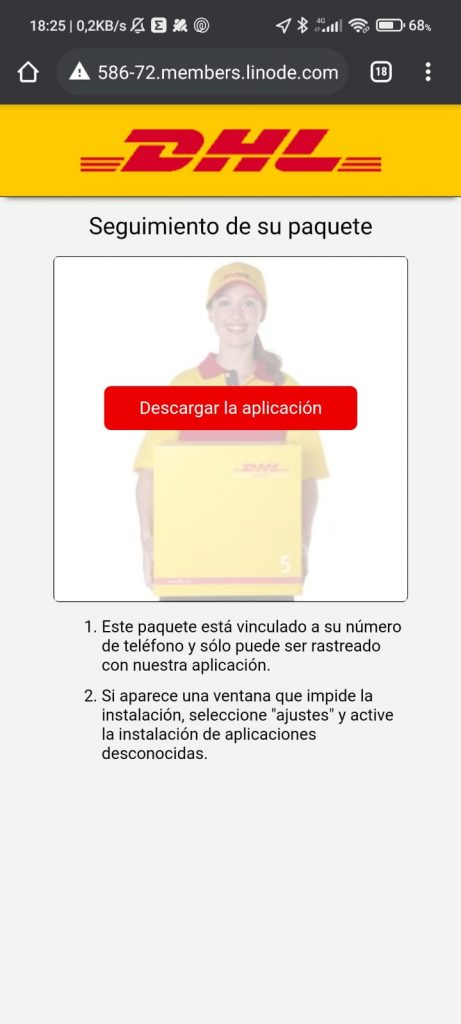

Seguimiento de su paquete

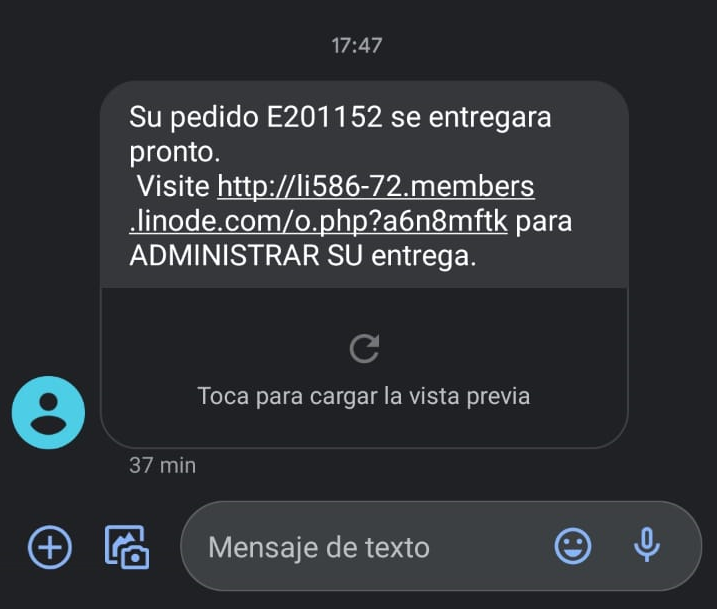

En el ejemplo anterior hemos visto como se utiliza el gancho de un paquete pendiente de entrega para conseguir que la víctima proporcione voluntariamente los datos de su tarjeta de crédito. No obstante, este mismo gancho también se viene utilizando desde finales de 2020 para convencer a la víctima para que descargue e instale una supuesta app de seguimiento que en realidad se trata de un troyano bancario.

Es las sucesivas campañas que hemos venido analizando desde entonces hemos visto como se han suplantado todo tipo de empresas de logística, tanto españolas como internacionales, pero todas ellas empezaban con el envío de un mensaje SMS como el que observamos a continuación.

Al pulsar sobre el enlace proporcionado, la víctima es redirigida a una web en la que se utiliza la imagen corporativa de una conocida empresa internacional de logística, junto con un botón para descargar la aplicación y unas instrucciones de instalación de esta app. Resulta curioso ver como las instrucciones de instalación de la app son bastante más escuetas que en ocasiones anteriores, donde se llegaba a mostrar imágenes con todos los pasos a seguir.

El que los delincuentes no hayan puesto tanto esfuerzo en esta ocasión podría deberse a que el kit que están usando no incorpore la plantilla con las instrucciones detalladas. Recordemos que estas campañas y los troyanos que las acompañan suelen venderse entre ciberdelincuentes.

En última instancia, lo que persiguen los delincuentes es que la víctima termine instalando la aplicación maliciosa y esta detecte la instalación de apps bancarias en el dispositivo. Seguidamente, procederá a mostrar una falsa pantalla de registro la próxima vez que el usuario trate de acceder a ver el estado de sus cuentas bancarias para robar así las credenciales, realizando una transferencia de dinero desde su cuenta e interceptando el mensaje SMS de verificación que muchas entidades siguen empleando para confirmar estas operaciones.

Conclusión:

Tras varios meses analizando este tipo de campañas podemos confirmar que algunos delincuentes van adaptándolas para tratar de hacerlas más efectivas, mientras que otros apenas realizan modificaciones puesto que siguen obteniendo víctimas igualmente. Por ese motivo es importante estar atentos a las alertas sobre este tipo de amenazas que empresas de seguridad, organismos oficiales y medios de comunicación realizamos continuamente y contar con una solución antivirus que sea capaz de detectar y eliminar estas amenazas.