Correos recientes de sextorsión usan el miedo al spyware Pegasus como gancho

Durante estos últimos años hemos ido analizando varias campañas de sextorsión o correos que amenazan con publicar fotos y vídeos íntimos que supuestamente se han obtenido hackeando alguno de nuestros dispositivos. A pesar de ser una amenaza muy básica, aun existen personas que son susceptibles de caer en este tipo de trampas, especialmente si los delincuentes utilizan algún gancho potente como en esta ocasión.

El spyware Pegasus usado como cebo

A principios de esta semana Apple publicaba actualizaciones de seguridad para la mayoría de sus dispositivos debido al descubrimiento de una vulnerabilidad 0-day que estaría siendo aprovechada por el software espía Pegasus. Este spyware suele ser utilizado por algunos gobiernos para monitorizar la actividad de ciertos usuarios como periodistas o activistas, por lo que lleva años envuelto en la polémica por su uso inadecuado.

Sin embargo, que la mayor parte de los usuarios no sean el objetivo de este tipo de software espía no es ningún impedimento para que los delincuentes aprovechen la cobertura mediática que este tipo de software espía tiene cada vez que se descubre como aprovecha alguna nueva vulnerabilidad o infecta el dispositivo de alguna víctima.

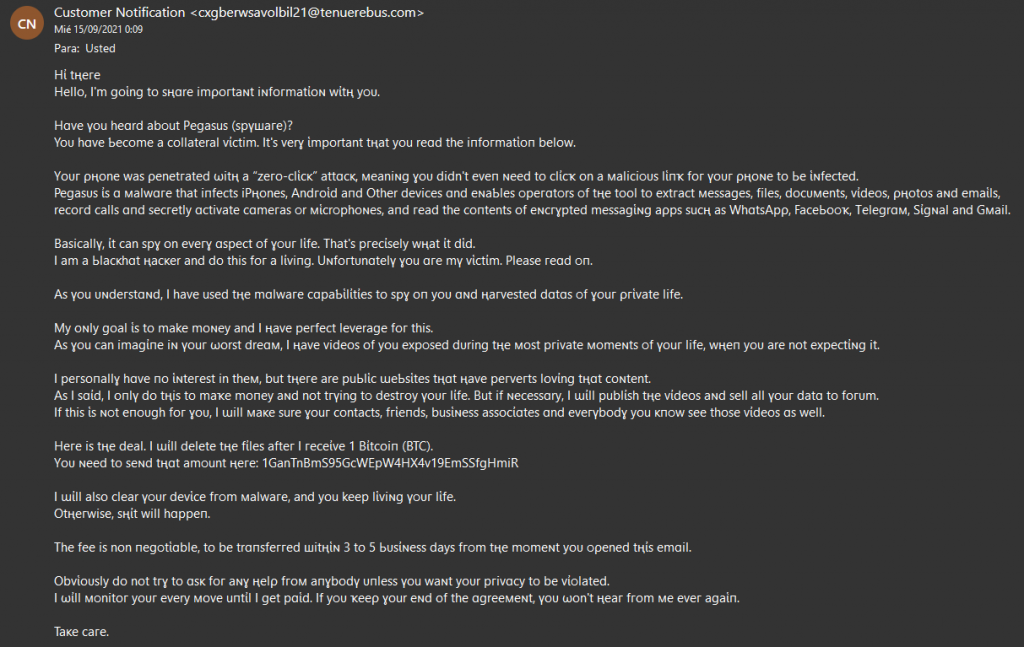

Como ejemplo tenemos el siguiente mensaje recibido solamente dos días después de que se Apple publicara las actualizaciones que solucionan los agujeros de seguridad que, supuestamente, estaría aprovechando Pegasus para infectar los dispositivos de sus objetivos y espiarles.

El mensaje está redactado en inglés, por lo que nos encontraríamos ante una campaña que no busca objetivos en un país en concreto. No obstante, no debemos olvidar que este tipo de correos suelen traducirse también al español y cada vez resultan más creíbles puesto que los delincuentes también tratan de evitar cometer faltas de ortografía.

Algo curioso que observamos en la redacción de este correo es la utilización de caracteres pertenecientes a una codificación del teclado diferente a la que estamos acostumbrados a usar la mayoría de nosotros. Pese a que la mayoría de estas letras “suplantadas” son legibles, pertenecen a otros alfabetos y probablemente se haya incluido para dificultar la detección de este mensaje como malicioso por los filtros antispam.

Extorsión y pago

Aparte de mencionar al spyware Pegasus y la utilización de una vulnerabilidad “zero click” (es decir, que no requiere de la intervención del usuario para poder ser explotada), el resto del mensaje es prácticamente igual a los que estamos acostumbrados a ver en este tipo de campañas.

En ellos se nos avisa de que se nos ha grabado viendo contenido pornográfico y que, si no cedemos al chantaje, el delincuente publicará las imágenes y fotografías obtenidas y se las hará llegar a nuestros amigos y familiares. Pero, tal y como ha sucedido en el resto de campañas de este estilo desde hace ya varios años, esta amenaza no es más que un farol, ya que quien nos envía este correo no dispone de acceso a ese material privado y solo espera que algún usuario atemorizado caiga en su trampa y pague el importe solicitado.

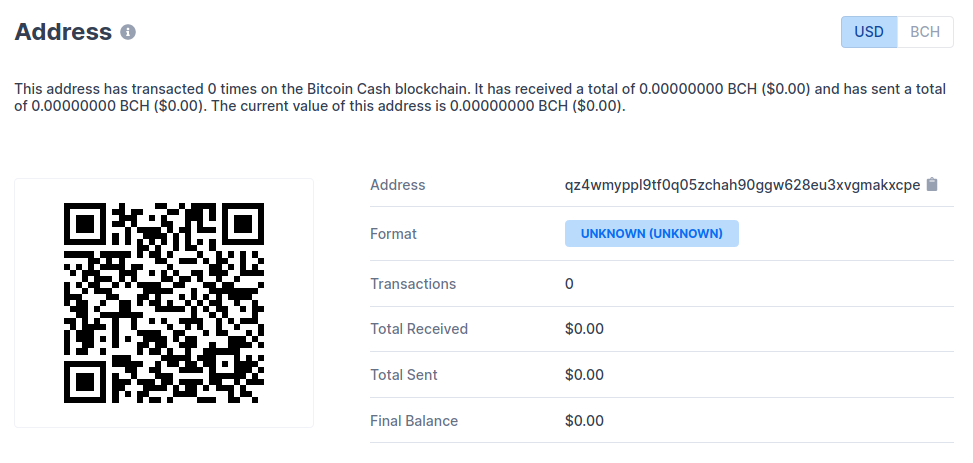

Respecto al importe que se pide para no divulgar este material privado inexistente, la cantidad no es otra que 1 Bitcoin (alrededor de 48.000 dólares en el momento de escribir estas líneas). Es una cantidad muy elevada y puede que este sea el motivo por el que, tras consultar la billetera de bitcoin proporcionada por el delincuente para realizar el pago no hayamos visto todavía ningún ingreso.

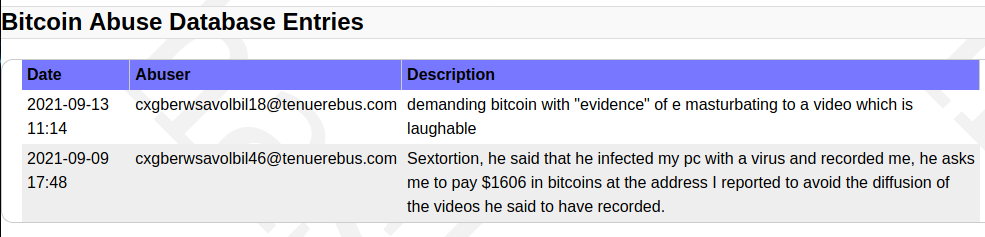

Sin embargo, revisando los comentarios sobre el correo desde donde se envía este correo en una web donde se informa de este tipo de estafas con criptomonedas vemos como varios usuarios ya han informado acerca de este email. Además, vemos como uno de estos comentarios se envió días antes de que se conocieran las vulnerabilidades en dispositivos Apple, además de que la cantidad solicitada era mucho menor.

Esto podría ser un indicador de que desde esta dirección de correo se lanzó una campaña anterior usando una plantilla de email similar a las vistas hasta la fecha y que el delincuente decidió cambiarla días después, aprovechando la cobertura mediática que se hizo de las actualizaciones de Apple y del espionaje realizado con Pegasus.

A pesar de que aun no hemos observado ningún pago a la billetera de Bitcoin de los delincuentes no debemos confiarnos, puesto que este tipo de campañas suelen ser recurrentes y reaparecer cada cierto tiempo, adaptándose a diferentes idiomas para tratar de resultar más convincentes.

Conclusión

Tras más de tres años observando este tipo de correos propagarse usando el miedo a que fotografías y video privadas sean difundidas entre conocidos y familiares, vemos como esta es una táctica que se sigue usando por algunos delincuentes para tratar de obtener dinero de forma sencilla, a pesar de que es una estafa fácilmente identificable y cuyos correos debemos eliminar nada más los recibamos en nuestra bandeja de entrada.