Falsa actualización de Android usada como cebo para instalar troyano bancario

Los troyanos bancarios dirigidos a usuarios de Android no cesan en su empeño de conseguir nuevas víctimas y, para eso, utilizan ganchos de todo tipo. Desde finales del año pasado hemos visto como los mensajes con supuestos envíos de paquetes han protagonizado varias de las campañas de propagación de este tipo de malware que más éxito han tenido en los últimos años, pero, tal y como vamos a ver a continuación, no son la única estrategia que emplean los delincuentes.

Actualización de Android

En anteriores campañas analizadas en este blog hemos visto que se ha usado como excusa para llamar la atención del usuario las actualizaciones de aplicaciones como el navegador, lanzando incluso avisos advirtiendo (paradójicamente) sobre los peligros que supone no disponer de la última versión.

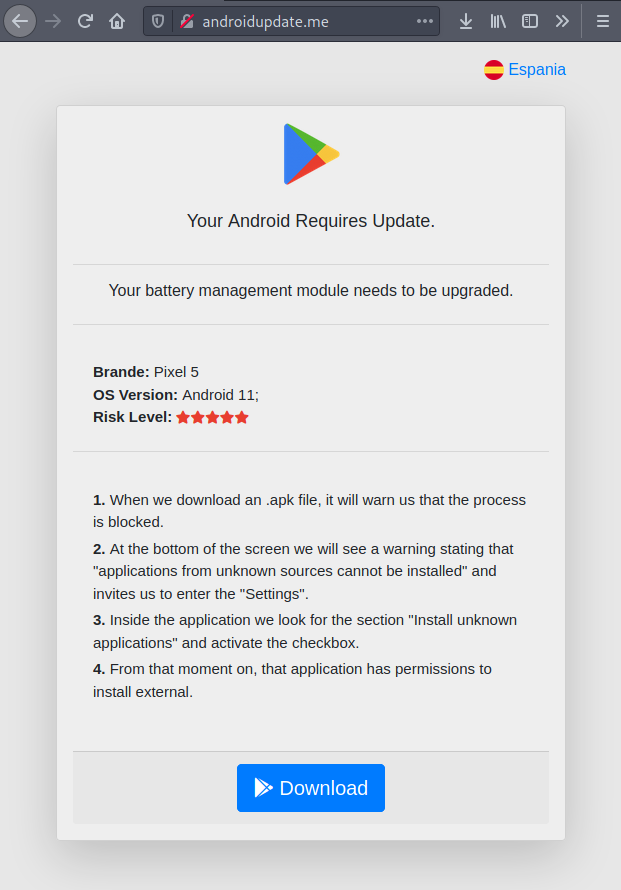

Otro de los ganchos usados durante los últimos meses por los delincuentes ha sido el de la descarga de una nueva versión de Android, algo que hemos vuelto a ver recientemente. Gracias al aviso proporcionado por el investigador MalwareHunterTeam vemos como los delincuentes está utilizando una nueva plantilla donde se nos vuelve a indicar que nuestro sistema Android requiere de una actualización.

Tal y como podemos ver en la imagen anterior, además de ofrecer la descarga de esta supuesta actualización también se nos proporcionan instrucciones acerca de cómo instalar aplicaciones descargadas de orígenes desconocidos en nuestro dispositivo. Este punto es importante ya que, por defecto, Android no deja instalar apps que no se hayan descargado desde una tienda oficial reconocida por Google.

Descarga y ejecución del malware

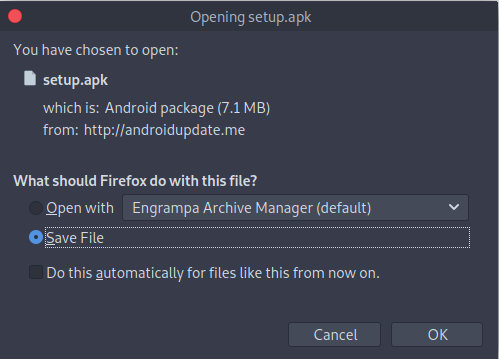

En el caso de que el usuario pulse sobre el botón de descarga de esta supuesta actualización, se descargará un fichero APK que contiene el instalador de la aplicación maliciosa. Sin embargo, recordemos que la instalación debe realizarse de forma manual por el usuario, por lo que aun habiendo descargado este instalador, el sistema no se infectará a menos que lo ejecutemos.

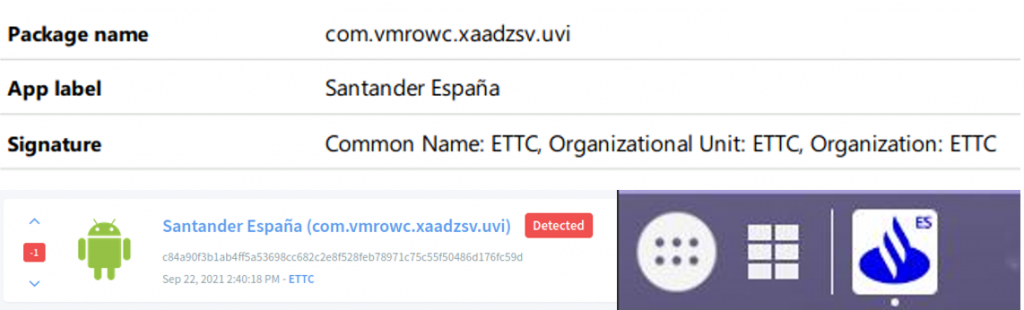

Ahora bien, si la víctima decide que es buena idea instalar esta aplicación en su dispositivo podemos ver que se identifica como una aplicación bancaria que suplanta la identidad del Banco Santander, tanto en su descripción como en el icono que se muestra en pantalla una vez ha sido instalada en el dispositivo.

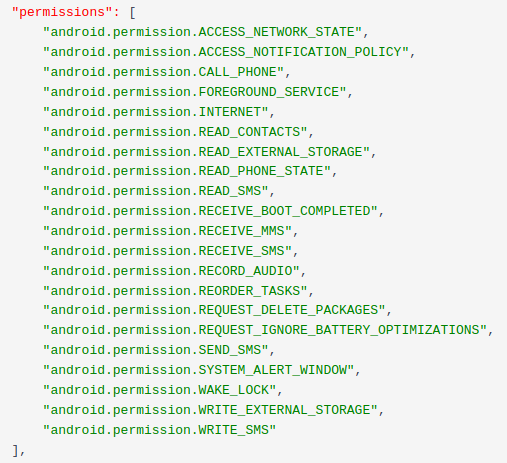

Una vez instalada, esta aplicación maliciosa realiza funciones similares a los troyanos bancarios que venimos analizando desde hace tiempo. Entre otras funcionalidades es capaz de mostrar ventanas de alerta, usadas para superponer pantallas de acceso falsas cuando se ejecuta una aplicación bancaria legítima y así poder robar las credenciales.

También dispone de los permisos necesarios para interceptar mensajes SMS, lo que le permite recibir los códigos de verificación que muchos bancos utilizan para confirmar transferencias de dinero desde una cuenta. De esta forma, una vez obtenidas las credenciales bancarias, los delincuentes pueden acceder a la cuenta de la víctima y robar el dinero que tenga guardado en ella sin que este se dé cuenta hasta que consulte de nuevo su saldo.

También dispone de los permisos necesarios para escribir y enviar SMS, por lo que muy probablemente este sea el medio que esté utilizando para propagarse, enviando mensajes con un enlace a la web maliciosa a los contactos del usuario al cual han infectado su smartphone.

Conclusión

Cualquier gancho es bueno si con él los delincuentes consiguen nuevas víctimas para sus amenazas, y el de la falsa actualización de Android parece que les está funcionando relativamente bien. Por ese motivo debemos andar con cuidado y evitar descargar aplicaciones desde sitios que no sean de confianza, contando además con una solución de seguridad en nuestro dispositivo que nos permita identificar y eliminar todo tipo de amenazas.