Emotet regresa de la tumba apoyándose en el malware TrickBot

Emotet, el que durante varios años fue considerado por muchas agencias de seguridad como el malware más peligroso conocido hasta la fecha, fue desmantelado el pasado mes de enero de este 2021 en una operación conjunta entre Europol y Eurojust. O al menos eso pensábamos hasta que en el día de ayer, 15 de diciembre, empezó a difundirse información que parecía confirmar su retorno.

El retorno de Emotet

En las últimas horas ha estado apareciendo información relacionada con este retorno de Emotet, información proporcionada por investigadores que, en su mayoría, cubrieron la evolución de esta amenaza en su etapa anterior. El malware Emotet era utilizado por varios grupos criminales para propagar otras familias de malware como TrickBot o Qbot, malware que a su vez era utilizado en las etapas iniciales de despliegue de otras amenazas como el ransomware.

Curiosamente, todo apunta a que, en esta ocasión, los criminales están utilizando la infraestructura existente de TrickBot para reconstruir la botnet Emotet. De momento no se han detectado campañas masivas de spam, utilizadas normalmente por esta amenaza para propagarse usando ficheros adjuntos en formato Word o Excel, aunque sí se han detectado algunos emails que están siendo enviados desde los propios equipos comprometidos.

Desde la tarde del 15 de noviembre han empezado a detectarse tanto conexiones activas con sus nuevos centros de mando y control como nuevas muestras relacionadas con este malware después de estar inactivo desde su desmantelamiento a principios de año.

La falta de estas campañas masivas de spam puede ser algo temporal mientras Emotet reconstruye su infraestructura y coincide con el inicio de la campaña navideña, algo que los delincuentes responsables de esta amenaza ya han aprovechado en años anteriores para conseguir un elevado número de víctimas.

Debido a la vinculación que Emotet tuvo en los últimos años con los grupos responsables de propagar ransomware, no son pocos los que temen que la reactivación de esta botnet suponga también un aumento de los casos de robo y cifrado de información, algo que solo añadiría más leña al fuego a una situación ya suficientemente complicada en la actualidad.

Sin cambios en el vector de ataque

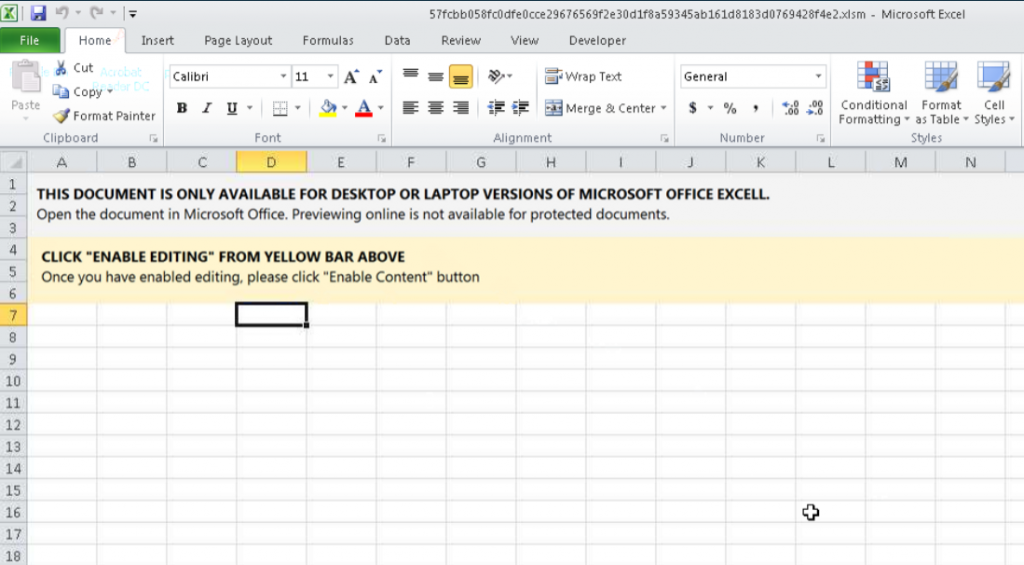

De momento, y tras analizar algunas de las muestras que han podido ser recopiladas, no vemos cambios en el vector de ataque usado por esta nueva variante de Emotet. Los delincuentes siguen basándose en documentos ofimáticos en formato Excel o Word con código incrustado en sus macros.

Tanto en el caso de los archivos Excel como Word revisados, la forma de conseguir que los usuarios ejecuten estas macros maliciosas sigue siendo la misma que observamos hace meses, solicitando que se permita la edición del fichero para ver su contenido.

Al habilitar la ejecución de contenido remoto se inicia la cadena de infección, donde podemos comprobar cómo se usa de nuevo un comando en PowerShell para contactar con los dominios controlados por los atacantes para descargarse y ejecutar el payload de segunda fase. Este payload puede ser en forma de librerías DLL de Windows, aunque algunos investigadores han indicado tras analizar el malware que en esta nueva campaña se pueden descargar otro tipo de binarios.

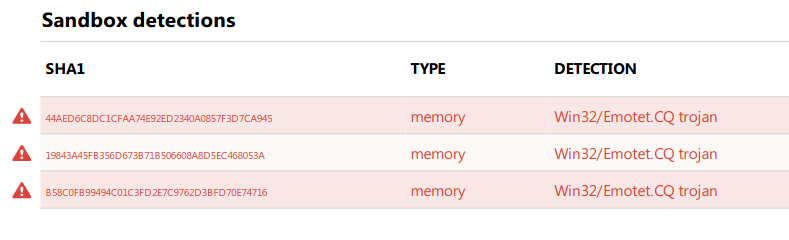

La detección de esta nueva variante puede ser realizada en varias fases del ataque, desde la detección del fichero ofimático como malicioso tras revisar las macros incrustadas, pasando por el bloqueo de las conexiones a las URL usadas para alojar el malware de segunda fase, hasta la detección del propio Emotet cuando trata de ejecutarse en la memoria del sistema.

Sin embargo, podemos ser aun más proactivos y bloquear cualquier conexión relacionada con las direcciones IP registrada en un listado que se actualiza constantemente. De esta forma se evitará que los sistemas de nuestras redes sean incluidos en la botnet de la nueva Emotet, aun cuando los usuarios ejecuten los archivos maliciosos.

Conclusión

El retorno de Emotet ha sido algo inesperado y puede provocar un aumento de la propagación de algunas de las amenazas más peligrosas en la actualidad. Por ese motivo es importante utilizar esta noticia como una llamada de atención para reforzar la protección de nuestros sistemas, aprovechando también para concienciar a nuestros usuarios sobre la importancia de revisar muy bien los correos antes de abrirlos y ejecutar posibles ficheros adjuntos.