“Factura vencida”: nuevo email usado por el troyano bancario Grandoreiro

La actividad de algunas familias de troyanos bancarios brasileños en España sigue presente, a pesar de las operaciones policiales realizadas y el regreso a sus países de origen de algunas familias de este malware que estuvieron muy activas durante 2020 y buena parte de 2021. Buena muestra de esto son las campañas recientes protagonizadas por el troyano bancario Grandoreiro, como la que vamos a analizar a continuación.

Un correo con una supuesta factura vencida

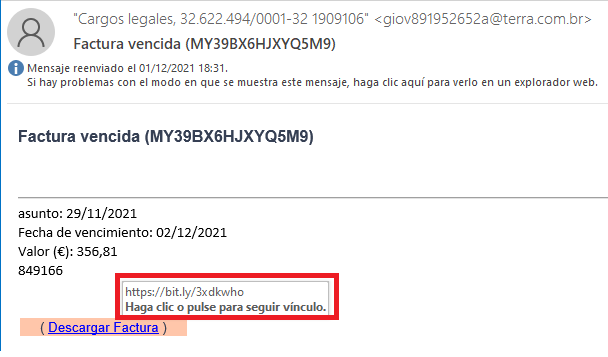

En un email que hemos detectado durante esta semana los delincuentes tratan de utilizar de nuevo el asunto de una factura pendiente de pago para tratar de engañar a sus víctimas. Sin embargo, y a diferencia de otras campañas anteriores, en esta ocasión no se han esmerado demasiado en hacer que el correo resulte demasiado convincente.

Tras revisar el correo vemos como el remitente utiliza una cuenta de email brasileña, lo que ya nos debería hacer sospechar. Pero es que además del asunto y de un escueto cuerpo del mensaje en el que solo se nos indica una cantidad pendiente de cobro, tan solo vemos un enlace para descargar la supuesta factura. Si nos fijamos en este enlace en lugar de pulsarlo, observaremos que apunta a un servicio acortador de enlaces para no revelar a dónde quieren redirigirnos.

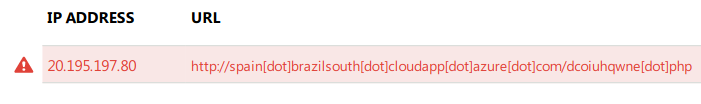

En caso de pulsar sobre este enlace, la víctima es redirigida a una URL que se corresponde con el servicio Azure de Microsoft, usado por los delincuentes para alojar el fichero malicioso que compone la primera fase de este ataque y que se descargará en el sistema esperando su ejecución.

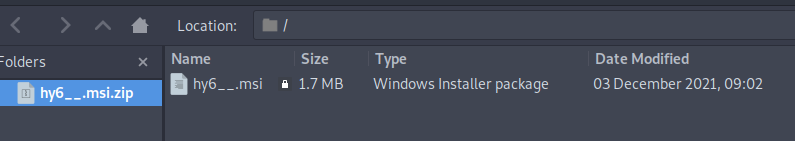

Al descargar el fichero comprobaremos que está comprimido en formato ZIP, muy probablemente para tratar de resultar menos sospechoso a primera vista. Sin embargo, al revisar su contenido veremos como dentro de ese archivo comprimido se esconde un fichero en el formato ejecutable MSI.

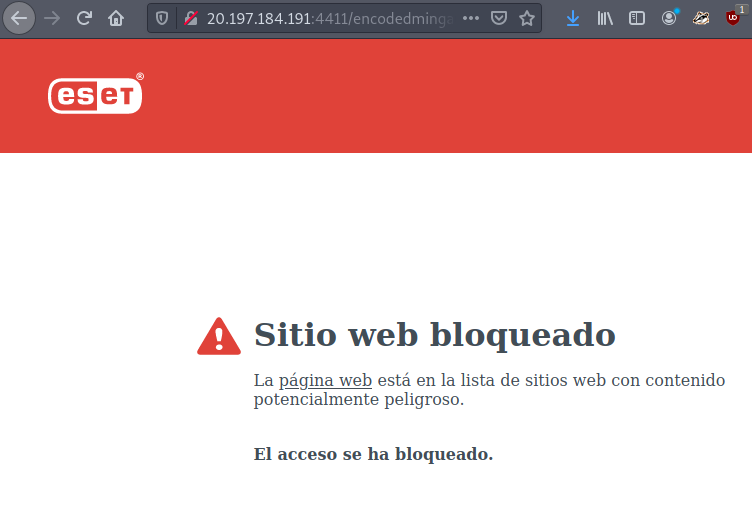

Este fichero actúa como un descargador cuando se ejecuta, contactando con otra URL controlada por los delincuentes para descargar el payload responsable de ejecutar las funciones de troyano bancario en el sistema de la víctima. Tanto la descarga original del fichero ZIP como esta descarga del malware de segunda fase pueden ser detectadas si se cuenta con una solución de seguridad instalada en el sistema que reconozca estas amenazas y evite que se descarguen y ejecuten en el sistema.

Ejecución y funcionamiento del troyano bancario

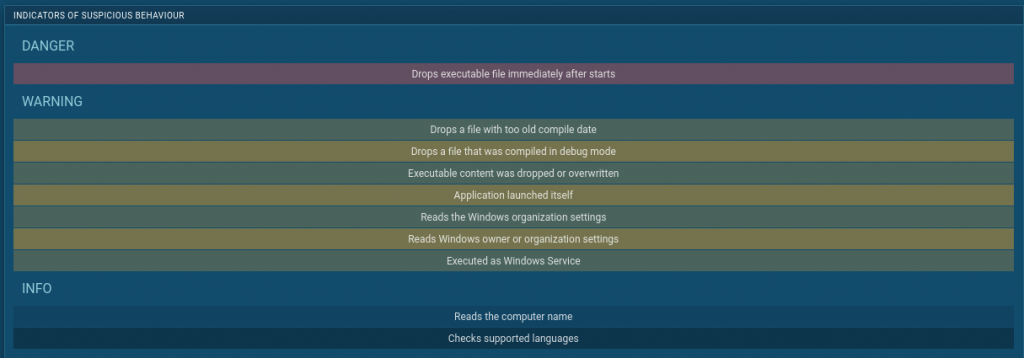

En esta ocasión, la aproximación usada por los delincuentes para infectar ha sido más directa que otras campañas analizadas con anterioridad. No hemos observado ningún fichero adicional que contuviese una URL cifrada desde la que descargar el payload del troyano bancario, lo que, en parte, facilita su detección. En lo que respecta a la cadena de ejecución, esta es bastante similar a lo que estamos acostumbrados a ver con una amenaza de estas características.

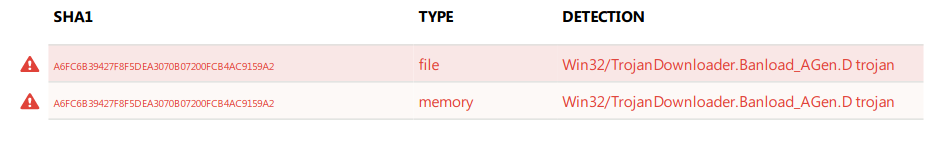

En lo que respecta a las muestras, podemos ver como el fichero MSI descargado inicialmente es detectado por las soluciones de ESET como una variante de Win32/TrojanDownloader.Banload_AGen.Dtrojan.

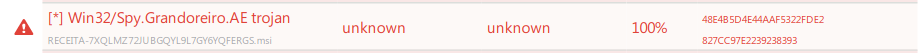

Por su parte, el payload descargado en la segunda fase es detectado como el troyano bancario Win32/Spy.Grandoreiro.AE.

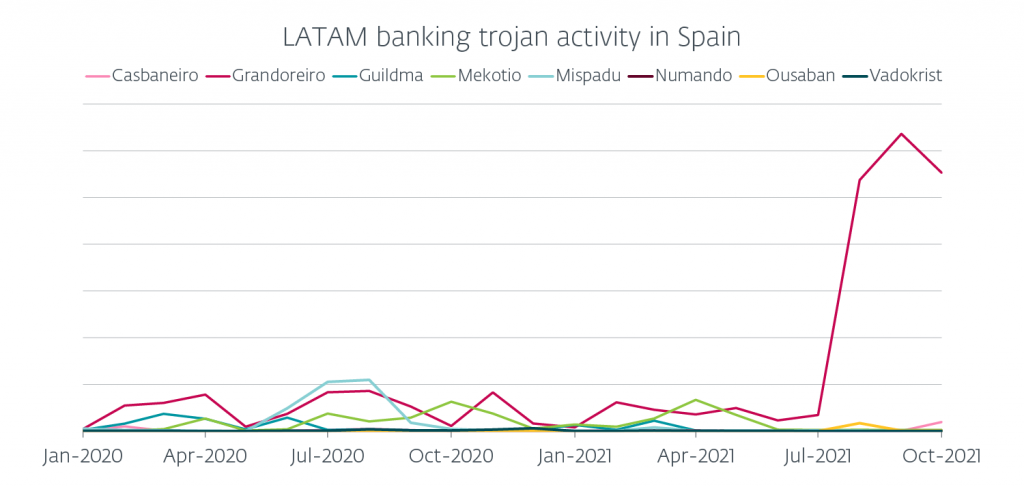

A fecha de redactar este artículo, Grandoreiro es la única familia de troyanos bancarios que aún tiene a usuarios españoles entre sus objetivos, con un repunte muy importante de su actividad desde mediados de julio. Mientras tanto, otras familias de troyanos bancarios con origen en Latinoamérica, como Mekotio, Casbaneiro o Mispadu, han regresado a su región de origen.

Esto no significa que no volveremos a ver campañas de estas familias de troyanos bancarios dirigidas a usuarios españoles, puesto que si algo hemos aprendido tras analizar un elevado número de muestras, es que los delincuentes no dejan de adaptarse y de centrarse allá donde puedan obtener un beneficio económico.

Conclusión

Esta campaña del troyano bancario Grandoreiro demuestra que los delincuentes detrás de estas amenazas siguen interesados en atacar a usuarios de nuestro país. Quizás las campañas ya no sean tan intensas como en meses anteriores, pero debemos permanecer alerta por si vuelven a producirse, contando con una solución de seguridad que nos ayude a detectarlas.