“Novedades en comisiones pendientes” Correo con una Excel maliciosa usada para propagar malware

Desde que a mediados de noviembre se confirmó el regreso de la botnet Emotet, estamos muy pendientes de las campañas que pueda protagonizar esta amenaza ya que, muchas de ellas pueden terminar en nuevos casos de empresas afectadas por ransomware. Sin embargo, Emotet no es el único malware activo actualmente que utiliza ficheros adjuntos maliciosos camuflados como documentos ofimáticos tal y como hemos podido comprobar durante esta semana con una campaña dirigida a usuarios españoles.

Correo con un peligroso recordatorio

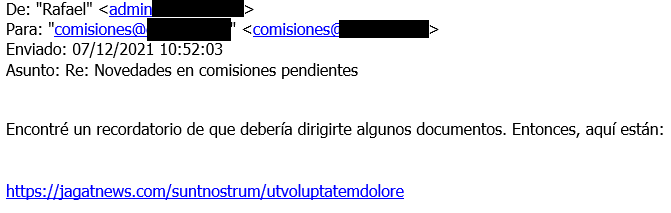

Desde principios de esta semana venimos observando una campaña de propagación de correos dirigidos principalmente a empresa que guarda ciertas similitudes con las perpetradas por Emotet. Para empezar, el email se envía desde un dominio corporativo desde otra empresa, lo que indica que o bien están suplantando su identidad o, directamente, han comprometido algunos buzones de correos y están enviando estos correos a sus contactos. Los correos detectados suelen tener un formato sencillo, con un asunto que llame la atención, un cuerpo del mensaje muy breve y un enlace donde supuestamente se pueden encontrar los documentos mencionados.

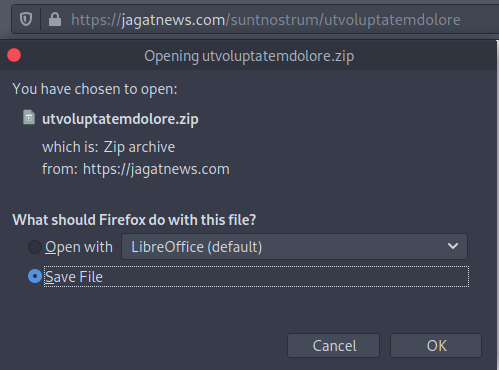

El enlace adjunto pertenece a una web de noticias de Indonesia que cuenta con buena reputación por lo que es difícil que los filtros encargados de bloquear enlaces potencialmente peligrosos la bloqueen. No obstante, los delincuentes detrás de esta campaña han conseguido comprometer la seguridad de este sitio web y la están utilizando para alojar malware, por lo que al conectarnos a esa URL se solicitará la descarga de un archivo en formato ZIP.

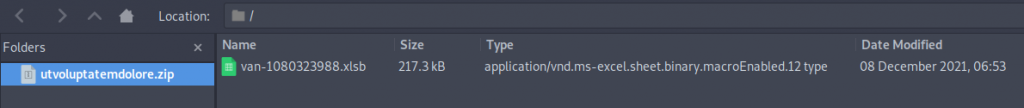

Si echamos un vistazo al contenido de este archivo comprimido veremos como contiene un fichero de Excel, por lo que no pocos usuarios pueden pensar que se trata de un documento legítimo. En este punto debemos recordar que el malware no solo se puede encontrar en ficheros ejecutables sino que, desde hace tiempo, los delincuentes utilizan todo tipo de formatos para propagar sus amenazas, entre las que se incluyen documentos ofimáticos como los de Excel y Word.

Como ejemplo de esto tenemos el documento que se encuentra dentro del archivo comprimido y que aparenta ser una inofensiva hoja de cálculo. Al abrirla vemos como nos alerta de que este documento se está visualizando en modo protegido y que para poder ver su contenido debemos permitir habilitar contenido. Esta plantilla es el cebó que utilizan los delincuentes para engañar a sus víctimas y conseguir que permitan la ejecución de las macros maliciosas que hay dentro del documento.

Estas macros suelen iniciar la cadena de infección, por ejemplo, mediante scripts en PowerShell que se conectan con URLs preparadas por los delincuentes para descargar la segunda fase del ataque, así como también con sus centros de mando y control para empezar a enviar información acerca de la máquina comprometida y órdenes de los atacantes. El documento malicioso es detectado por las soluciones de seguridad de ESET como DOC/TrojanDownloader.Agent.DOZ.

Una estrategia que sigue funcionando

A pesar de que la utilización de esta técnica para propagar malware lleva varios años usándose por parte de los delincuentes y que Emotet la ha explotado hasta la saciedad, aun son muchos los usuarios que caen en esta trampa. El uso de emails enviados desde remitentes legítimos, con asuntos y cuerpos del mensaje bien escritos, sin faltas de ortografía y que pueden pasar por auténticos hacen que no pocos de los receptores de estos emails se confíen y procedan a descargar y abrir los ficheros maliciosos.

Esto lo saben bien los delincuentes, quienes van depurando sus técnicas y llegan a incluir los emails maliciosos como respuesta a cadenas de mensajes enviados entre el propietario de la cuenta de correo comprometida y sus clientes o proveedores, lo que da aun más apariencia de legitimidad al correo.

Por ese motivo es importante no solo concienciar a los posibles receptores de este tipo de correos, generalmente personal de departamentos de administración o comerciales, sino también utilizar soluciones de seguridad que analicen tanto ficheros adjuntos como enlaces de descarga incluidos en el cuerpo de mensaje en busca de posibles amenazas antes de que sea demasiado tarde.

Conclusión

A pesar de que Emotet va a seguir siendo el principal sospechoso cuando detectemos este tipo de correos con un archivo Excel o Word adjunto, no debemos olvidar que esta técnica también es utilizada por otros grupos de delincuentes para propagar sus propias amenazas. Por ese motivo lo mejor es contar con todas las precauciones necesarias, concienciado a los usuarios e implementando soluciones que sean capaz de detectar todas aquellas amenazas que utilicen el email como vector de ataque.