Log4Shell: ESET bloquea cientos de miles de ataques en 180 países diferentes

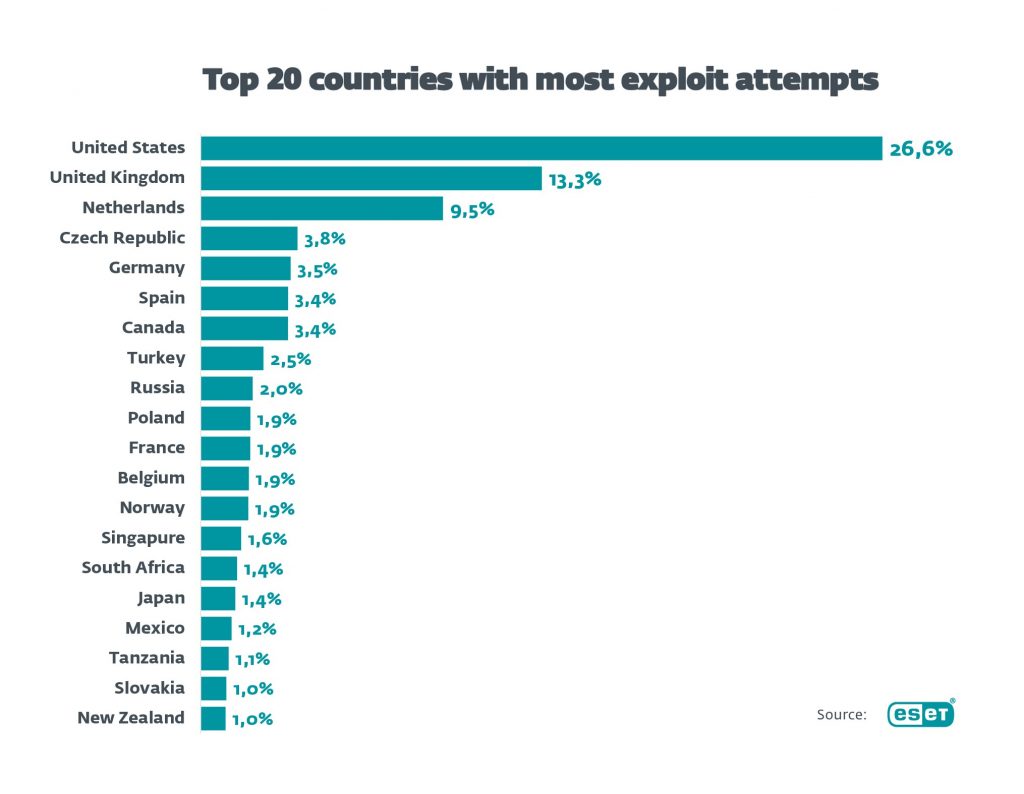

ESET ha detectado cientos de miles de intentos de ataque a nivel mundial que rastrean la vulnerabilidad crítica Log4Shell. La mayoría de los intentos de ataque se localizan en Estados Unidos, Reino Unido, Turquía, Alemania y Países Bajos, aunque casi 180 países y territorios están siendo víctimas de estos ataques, en gran parte debido a la prevalencia global de la biblioteca de software Log4j en sistemas de todo el mundo. En el caso de España, se trata del sexto país del mundo con un mayor intento de ataque por detrás de los previamente mencionados.

Imagen 1. Datos de la telemetría de ESET que muestran los países que sufren más intentos de ataque.

Desde el 11 de diciembre, cuando los ingenieros de ESET crearon detecciones de exploits de la vulnerabilidad Log4Shell, la compañía experta en ciberseguridad ha estado registrando los intentos de ataque mencionados. En Eslovaquia, un país de cinco millones de habitantes y donde se encuentra la sede mundial de ESET, se han producido miles de intentos de ataque. Esta actividad indica que todos los países, independientemente de su tamaño, son susceptibles de experimentar impactos por parte de los ciberdelincuentes que intentan vulnerar servidores, servicios y dispositivos en los que esta vulnerabilidad aún no ha sido parcheada.

Imagen 2. Datos de telemetría de ESET que muestran los intentos de ataque globales en porcentaje relativo del total de detecciones de cada día.

¿Por qué los intentos de ataque están tan ampliamente distribuidos?

La librería de software Log4j se utiliza normalmente para la producción de registros que analizan la actividad en un dispositivo, en este caso especialmente para registrar errores y para la investigación retrospectiva de incidentes de seguridad. Por ello, la vulnerabilidad está ampliamente extendida.

La vulnerabilidad permite a los atacantes ejecutar de forma remota cualquier código en un dispositivo y, en última instancia, obtener el control total del mismo. Si los atacantes comprometen un servidor de esta manera, pueden trabajar más profundamente en la red interna de una organización e infiltrarse en otros sistemas y dispositivos que pueden no estar expuestos a Internet. Combinado con la alta prevalencia de Log4j, se trata de una vulnerabilidad crítica según la escala CVSS con un máximo de 10 puntos sobre 10. Si el sector informático no es capaz de responder rápidamente, puede causar dolores de cabeza a un gran número de organizaciones y a los particulares que gestionan sus propios servidores o utilizan diversos servicios en línea.

«Log4j» es una biblioteca de código abierto que forma parte de muchas soluciones en línea y de los servicios de empresas tecnológicas de renombre mundial. A veces está presente en un servidor o en un sistema corporativo sin que el administrador TI lo sepa, como parte de un paquete mayor. Si los atacantes obtienen el control total de un dispositivo vulnerable, pueden llevar a cabo ciberespionaje, robar datos confidenciales, instalar ransomware o sabotear de alguna manera los sistemas TI de una empresa», explica Ondrej Kubovič, especialista en concienciación de seguridad de ESET.

Recomendaciones

Ante esta oleada de intentos de ataque, ESET recomienda a las empresas seguir los siguientes pasos:

- Verifica si tu organización utiliza la biblioteca de código abierto Log4j y qué versión. Las versiones vulnerables son las comprendidas entre la 2.0-beta9 y la 2.14.1. La versión 2.15 también es parcialmente vulnerable.

- Actualiza tu biblioteca Log4j a la versión 2.16 y manténgase al tanto de cualquier actualización futura.

- Debido a que Log4Shell es una vulnerabilidad de ejecución remota de código y los exploits están fácilmente disponibles, es necesario verificar que la vulnerabilidad no ha sido explotada por atacantes.

- Utiliza un software de seguridad que pueda detectar y bloquear la explotación de vulnerabilidades. Las detecciones de ESET incluyen:

- Java/Exploit.CVE-2021-44228

- Java/Exploit.Agent

- Java/Exploit.Agent.SBL

- Bloquea las direcciones IP sospechosas mediante un cortafuegos.