Nueva campaña del troyano bancario Grandoreiro suplanta a la DGT y a Vodafone

A pesar de que la actividad de los troyanos bancarios con origen en Latinoamérica ha descendido con respecto a meses anteriores, aún seguimos observando campañas que tratan de conseguir nuevas víctimas entre usuarios españoles repitiendo las técnicas que tan buenos resultados les han dado desde principios de 2020 hasta ahora.

Reciclando plantillas de correo

Los grupos de delincuentes detrás de estas amenazas han usado principalmente el correo electrónico como vector de ataque inicial, algo que vuelve a repetirse en la campaña detectada en las últimas horas y que utiliza dos plantillas diferentes como gancho para tratar de convencer a los usuarios que reciban estos emails para que pulsen sobre los enlaces proporcionados.

Por un lado, tenemos la plantilla que simula ser una multa de la DGT, que fue una de las primeras en observarse en las campañas a principios de 2020 y que siguió siendo utilizada como gancho por los delincuentes durante un tiempo. En este correo se nos indica que tenemos una multa de tráfico pendiente de pago y se nos proporciona un enlace para acceder supuestamente a su pago.

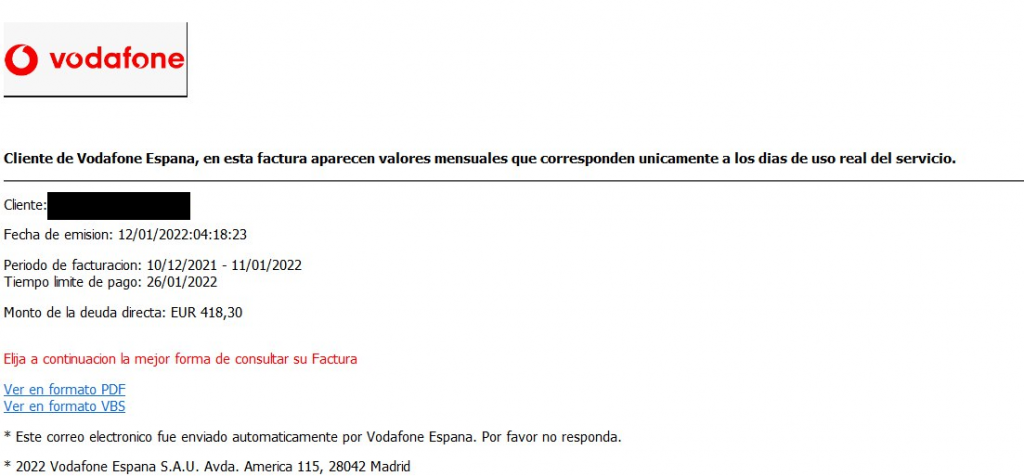

La otra plantilla de correo observada durante las últimas horas es la de la supuesta factura de Vodafone, otra de las preferidas de los delincuentes y que fue bastante usada durante 2020 y principios de 2021. En este caso se nos muestra un importe elevado correspondiente a una factura telefónica y se nos proporcionan dos enlaces desde los cuales descargar la supuesta factura.

Como vemos, pocas novedades en lo que respecta al uso de un cebo lo suficientemente atractivo para atraer la curiosidad de los usuarios que reciban este tipo de correos y pulsen sobre los enlaces que se encargan de iniciar toda la cadena de ataque.

Descarga y detección de la amenaza

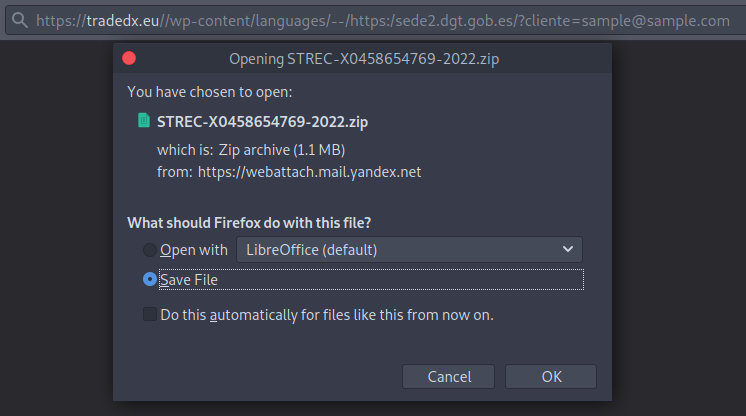

Tal y como estamos acostumbrados a ver en estos casos, el enlace proporcionado nada tiene que ver con lo que finalmente se descarga. De hecho, al pulsar sobre el enlace que aparece en el email se nos redirecciona a alguna URL controlada por los atacantes. En ocasiones anteriores hemos visto como estos delincuentes acostumbraban a utilizar servicios de alojamiento de ficheros en la nube como MediaFire o OneDrive, pero en esta ocasión han optado por comprometer la web de una empresa para redireccionar a la descarga del archivo.

En la captura de pantalla anterior podemos ver como la redirección se realiza hacia Yandex, un servicio de correo electrónico muy popular en Rusia, y más concretamente a la parte que se encarga de alojar los ficheros adjuntos al correo. Esto representa un cambio con respecto a campañas anteriores, aunque la finalidad sigue siendo la de tratar de evadir los filtros de correo iniciales, usando para ello un servicio que no tenga mala reputación.

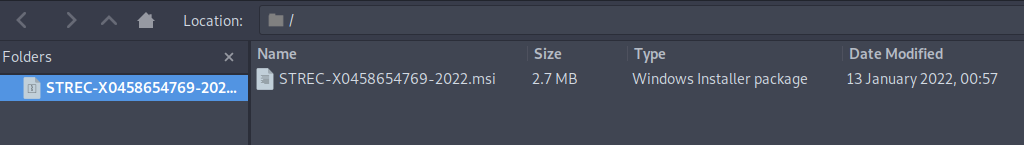

Cuando descargamos el fichero comprimido en nuestro sistema podemos observar como al abrirlo nos encontramos el familiar archivo MSI que suele ser utilizado en campañas protagonizadas por estas familias de troyanos bancarios.

Este fichero actúa como descargador, conectándose a una URL controlada por los delincuentes y descargando el payload correspondiente al troyano. En esta ocasión, el malware descargado corresponde al troyano Grandoreiro, una de las familias que más ha afectado a usuarios españoles desde el inicio de estas campañas.

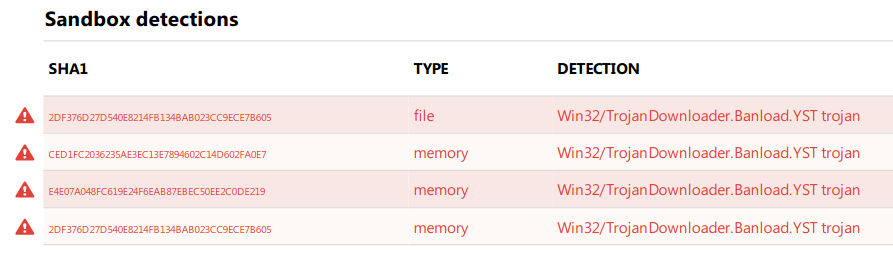

Las soluciones de seguridad de ESET detectan al fichero MSI que se descarga inicialmente como una variante del troyano Win32/TrojanDownloader.Banload.YST.

Conclusión

Si bien el número de campañas recientes protagonizadas por estas familias de troyanos no ha sido tan numeroso como en meses anteriores, esto no significa que los delincuentes se hayan cansado de tener a usuarios españoles entre sus objetivos. Las muestras analizadas en las últimas horas son una buena prueba de ello, y un recordatorio de que debemos permanecer alerta ante este tipo de correos usados como gancho y protegernos con soluciones de seguridad que sean capaces de identificarlas y bloquearlas.