El malware Agent Tesla continúa robando credenciales, ahora suplantando al Banco Sabadell

Siendo una de las amenazas más persistentes dirigida a empresas desde hace ya algunos años, con cada muestra que analizamos del infostealer Agent Tesla buscamos si los delincuentes han realizado algún cambio interesante con respecto a campañas anteriores. Recientemente hemos observado la propagación de correos con esta amenaza dirigidos a empresas españolas, por lo que procedemos a echar un vistazo a las muestras detectadas.

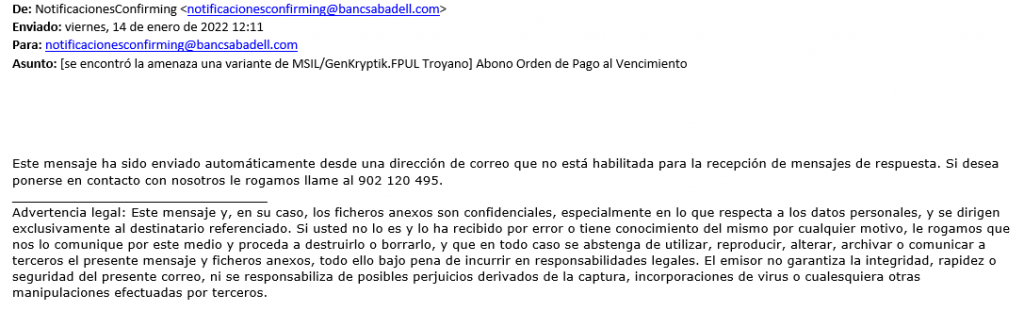

Un email suplantando al Banco Sabadell

A la hora de preparar una nueva campaña de estas características, los delincuentes suelen elegir como temática el pago de facturas, órdenes de compra o notificaciones de entrega de paquetería. Para ello pueden usar direcciones fraudulentas de email, pero también pueden usar direcciones legítimas de correos que han sido previamente comprometidas, consiguiendo así que los usuarios que reciban el correo piensen que el correo ha sido realmente enviado por alguno de sus clientes o proveedores.

En esta ocasión, los delincuentes han usado un asunto ya visto con anterioridad como es el de la supuesta orden de pago. Normalmente, los delincuentes adjuntan una captura de pantalla borrosa donde solo se distingue un supuesto comprobante y el logotipo de alguna entidad bancaria, pero el email sigue siendo el de una empresa previamente comprometida o un correo controlado por los atacantes.

Para esta campaña, los delincuentes han usado la técnica del email spoofing, haciendo creer al receptor del mensaje que este ha sido enviado desde una cuenta del Banco Sabadell cuando, en realidad, han utilizado un servidor SMTP ubicado en México. El problema es que esto no se ve a simple vista y, para darse cuenta, se debe revisar escrupulosamente la cabecera del email, algo que prácticamente ningún usuario hace.

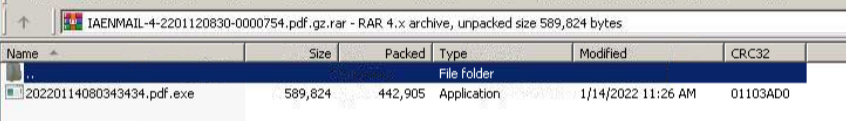

Así pues, si algún usuario cae en la trampa y cree que el correo es legítimo, lo más probable es que quiera revisar el contenido del fichero comprimido adjunto, que por su nombre puede parecer un fichero PDF, pero si revisamos su extensión podemos comprobar como, en realidad, se trata de un archivo ejecutable.

A pesar de que esto debería encender todas las alarmas, no todos los usuarios están concienciados de la peligrosidad de ejecutar ficheros provenientes de fuentes no verificadas. Para la mayoría, este archivo es solo una factura más, sin importarles que en lugar de encontrar un documento PDF obtengan un fichero ejecutable, por lo que intentarán abrirlo sin dudarlo ni un instante.

Robo de credenciales de aplicaciones instaladas

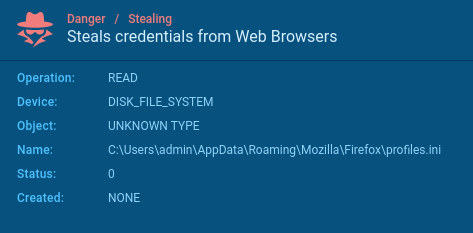

Una vez el usuario ha ejecutado el archivo malicioso adjunto al correo, este realiza labores de reconocimiento para ver en qué tipo de sistema se ha ejecutado, obteniendo el nombre del dispositivo, revisando qué idiomas se soportan en el sistema operativo y comprobando las variables de entorno.

Seguidamente procede a enumerar aquellas aplicaciones desde las cuales procederá a tratar de obtener las credenciales que estuviesen almacenadas. Esto incluye a navegadores de Internet, clientes de email, clientes FTP o VPNs, entre otros.

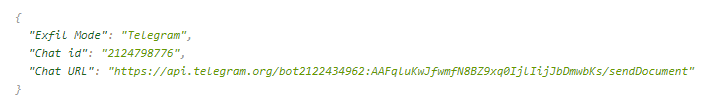

Además, para sustraer las credenciales una vez han sido obtenidas, los delincuentes utilizan un bot de la conocida aplicación de mensajería Telegram. Mediante una API que les permite usar esta funcionalidad, se consigue enviar de forma automatizada todas las credenciales que, a continuación, serán recopiladas por los delincuentes y usadas en futuros ataques.

El interés por parte de grupos de ciberdelincuentes en obtener estas credenciales es bastante claro. Por un lado pueden obtener un beneficio directo vendiéndolas en foros de delincuentes, aunque también pueden usarse para preparar ataques más dirigidos a las empresas cuyas credenciales han conseguido obtener para robarles información confidencial e incluso extorsionarlos mediante un ransomware.

Conclusión

Como acabamos de ver, el robo de información y, más concretamente, de credenciales, está a la orden del día. España es uno de los países más afectados por este tipo de amenazas y, por ello, debemos tomar las medidas adecuadas, educando a los usuarios para que sospechen de cualquier correo no solicitado (independientemente de su procedencia) e instalando soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas antes de que causen un daño considerable a nuestra empresa.