Detectados nuevos intentos de robo de credenciales de email

A la hora de atacar empresas de todo tipo, los delincuentes buscan la mejor manera de conseguir un acceso inicial a la red corporativa. Lo ideal para los atacantes es conseguir acceso a servidores que les permitiesen tener visibilidad sobre todos los equipos de la empresa víctima, ya sea aprovechando credenciales débiles o vulnerabilidades. No obstante, también pueden emplearse tácticas que den un rodeo y que empiecen comprometiendo cuentas de correo para, a partir de ellas, conseguir comprometer servicios cada vez más críticos.

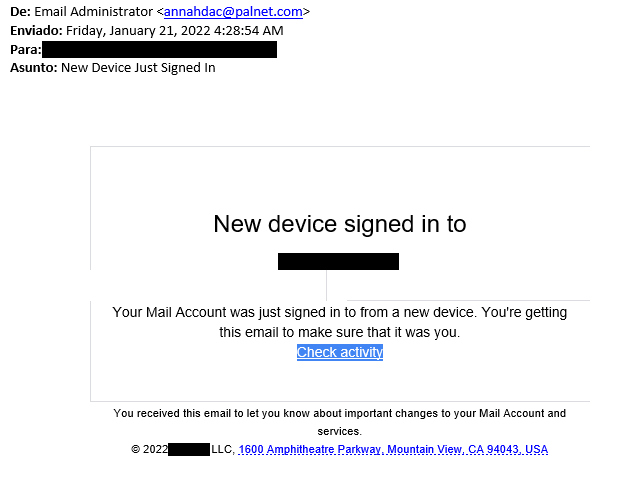

Aviso de conexión de un nuevo dispositivo

Las formas en las que los delincuentes tratan de engañar a los usuarios pueden variar mucho, pero el envío de un email suele estar implicado en muchos de los ataques que tienen como finalidad el robo de credenciales. La clave está en conseguir un asunto lo suficientemente convincente para que el usuario que reciba un correo de estas características no sospeche nada y siga las indicaciones. En el caso que analizamos hoy, vemos como se recibe un correo en el que se nos avisa de una nueva conexión a nuestra cuenta de correo desde un nuevo dispositivo. Este email imita los avisos que suelen enviarse desde servicios de correo legítimos precisamente para impedir que se tenga acceso de forma ilícita, por lo que no es extraño recibirlos.

Sin embargo, existen varios puntos que podemos revisar antes de correr a pulsar sobre el enlace que se nos proporciona en el email para tratar de discernir si se trata de un correo legítimo o no. Podemos empezar por el remitente, y si bien es algo que los delincuentes ya se han acostumbrado a camuflar como legítimo (e incluso a usar cuentas legítimas comprometidas previamente) en otras campañas, en esta ocasión observamos que se emplea el dominio de una empresa cuyo registro se encuentra en Gaza, por lo que difícilmente será uno de nuestros clientes o proveedores habituales.

Este email tiene la particularidad de que se menciona la empresa a la que pertenece el receptor del mensaje (información que hemos ocultado por motivos de privacidad) y que los delincuentes han obtenido del domino de correo de la víctima. Sin embargo, la dirección física que aparece registrada no tiene nada que ver con la de la sede de la empresa, por lo que aquí tenemos otro punto clave para detectar el correo como malicioso.

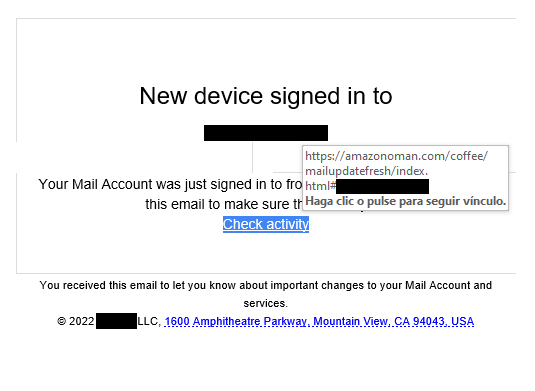

Además, antes de pulsar sobre el enlace que se proporciona en el email siempre debemos revisar a dónde trata de redirigirnos. En esta ocasión no se ha ocultado la redirección usando un acortador de enlaces, por lo que podemos ver que se nos intenta enviar a una web perteneciente a una empresa localizada en Oriente Medio, más concretamente, en Omán.

Este es otro signo claro de que estamos ante un caso de phishing y no deberíamos pulsar sobre el enlace, además de avisar a los responsables de seguridad de nuestra empresa para que revisen el correo y detecten si hay más empleados que lo hayan recibido.

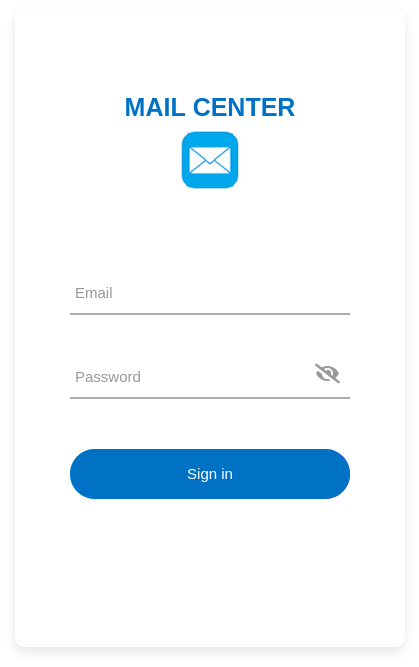

Robo y uso fraudulento de credenciales

A pesar de todos los indicios que nos pueden ayudar a detectar este correo como fraudulento, es muy probable que algunos usuarios caigan en la trampa preparada por los delincuentes y accedan a la web que están utilizando para robar las credenciales de correo. Esta web es bastante simple y lo único que tiene destacable es que se personaliza con el dominio de la empresa suplantada a la que pertenece la víctima, aunque también podemos ver la plantilla original si eliminamos la dirección de correo del enlace.

Llegados a este punto, si los delincuentes consiguen las credenciales de correo, es muy posible que las utilicen para suplantar la identidad de la víctima y envíen emails en su nombre a otros compañeros de trabajo, clientes y proveedores. De esta forma consiguen evitar la mayoría de filtros antispam y, al tratarse de un remitente de confianza, no pocos usuarios que reciban un correo desde el correo robado seguirán a pies juntillas las instrucciones que se indiquen.

Durante los últimos meses hemos visto numerosos ejemplos de ataques que han utilizado cuentas de correo robadas para, usando malware, robar credenciales que se encuentren almacenadas en aplicaciones de todo tipo como navegadores de Internet, clientes de correo, clientes FTP o VPNs, por poner solo unos pocos ejemplos.

Este tipo de ataques son considerados como de compromiso inicial y permiten a los delincuentes, entre otras cosas, acceder a la red interna de una empresa. Una vez dentro, los atacantes pueden realizar un reconocimiento del sistema al que han accedido y, mediante movimientos laterales, conseguir acceso a máquinas más interesantes como controladores de dominio o servidores donde se encuentre información confidencial que pueden robar. En última instancia, los delincuentes también pueden cifrar los sistemas de forma que no se pueda acceder a la información necesaria para poder trabajar con normalidad, por lo que es importante tener en cuenta esta posibilidad para prevenirla con las medidas necesarias.

Conclusión

Tal y como acabamos de recordar, lo que empieza siendo un simple robo de credenciales de correo puede terminar ocasionando importantes perdidas a una empresa si se ve afectada por un ataque que utilice esos datos para comprometer sistemas cruciales. Por ese motivo, resulta esencial prestar atención a todos los correos recibidos en busca de algo sospechoso y establecer medidas de seguridad como un buen filtro antispam en el servidor de correo o un doble factor de autenticación que nos ayuden a mitigar este tipo de ataques.