Nueva campaña de phishing intenta robar credenciales de cuentas corporativas

Los delincuentes no cesan en su empeño de atacar a empresas de todo el mundo, y periódicamente observamos campañas de todo tipo que tratan de robar credenciales que les permitan, por ejemplo, acceder al correo corporativo. Buen ejemplo de eso es una nueva campaña detectada en las últimas horas y que trata de robar contraseñas de email de una forma sencilla pero que sigue siendo efectiva a día de hoy.

Verificación del correo electrónico

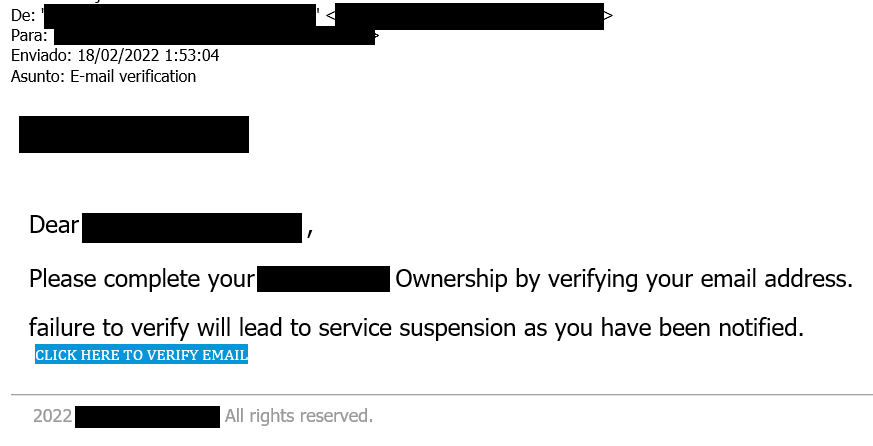

Como suele suceder en estos casos, parte del éxito de estas campañas recae en la capacidad de los delincuentes de llamar la atención de los usuarios. Normalmente se utiliza un correo electrónico suplantando la identidad de una empresa de renombre o, como en este caso, el email se recibe utilizando el mismo dominio de correo que el de la empresa donde trabaja el usuario.

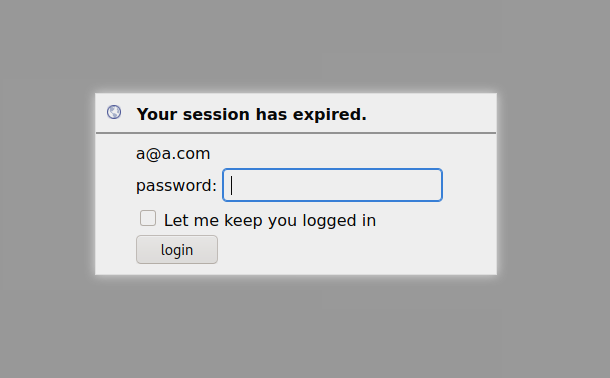

De esta forma, pueden hacer creer al receptor del mensaje que se trata de un correo legítimo enviado por el departamento encargado de gestionar el acceso a su cuenta de correo y, seguidamente, pulsar sobre el enlace proporcionado. Si lo hace, accederá a una web preparada por los delincuentes donde solo se muestra su correo electrónico y se solicita que introduzca la contraseña.

Hasta aquí tenemos un caso clásico de phishing, similar a muchos otros que hemos ido observando durante los últimos meses. Es importante que los usuarios aprendan a reconocer este tipo de correos e identificarlos como maliciosos, por mucho que los delincuentes traten de confundirlos usando el nombre de su empresa e incluso se hagan pasar por el servicio de soporte. No obstante, esta campaña nos deparaba una interesante sorpresa.

Diseccionando esta campaña

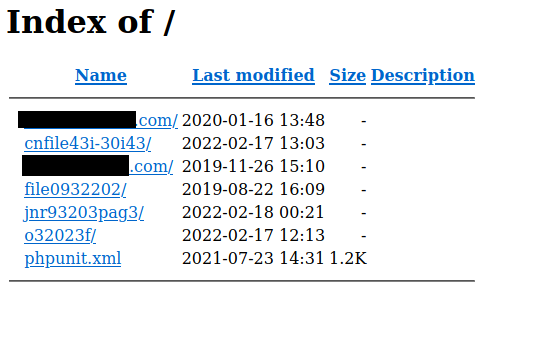

Algo muy importante que no han tenido en cuenta los responsables de esta campaña de phishing ha sido ocultar las plantillas y otra información usada para preparar tanto esta campaña como otras que también pueden estar activas en estos momentos. Es perfectamente factible acceder al listado de ficheros y directorios que hay en el directorio raíz de la web usada para preparar esta campaña, tal y como vemos en la captura a continuación.

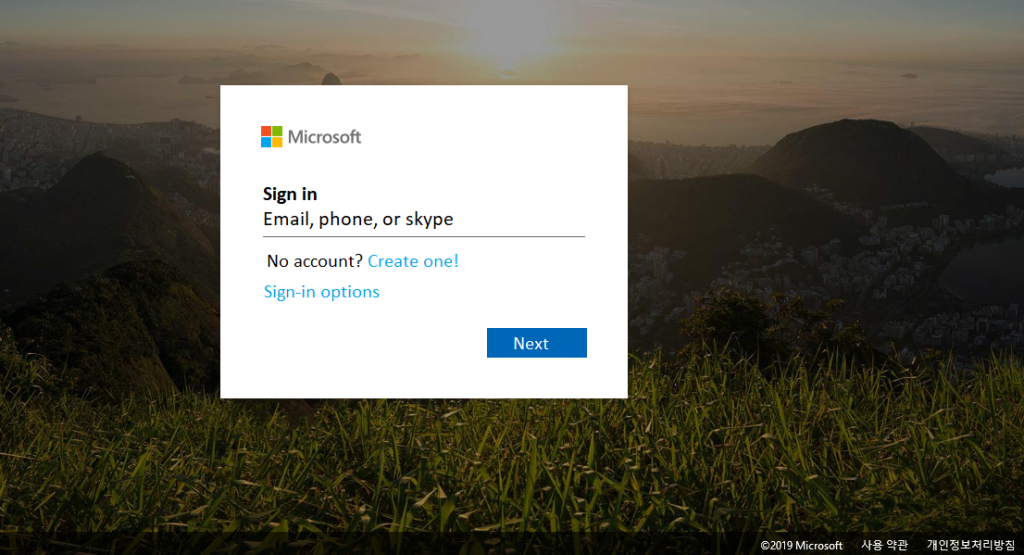

Fijándonos en las fechas de los directorios podemos ver que algunas campañas estarían en activo, mientras otras se prepararon hace tiempo. Vemos por ejemplo plantillas usadas para robar credenciales de Microsoft, nada extraño ya que Outlook Web Access es una de las plataformas más utilizadas en todo el mundo y los delincuentes no dudan en tratar de robar las credenciales de acceso.

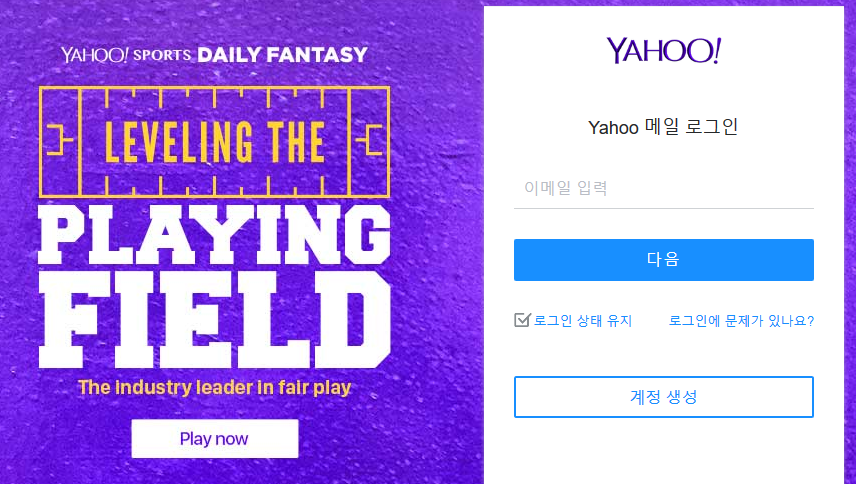

Además, también encontramos plantillas dirigidas a suplantar plataformas de correo electrónico en países específicos como China o Corea del Sur. Un buen ejemplo de ello es esta plantilla encontrada en uno de los directorios accesibles donde se suplanta la identidad de Yahoo! Mail Corea.

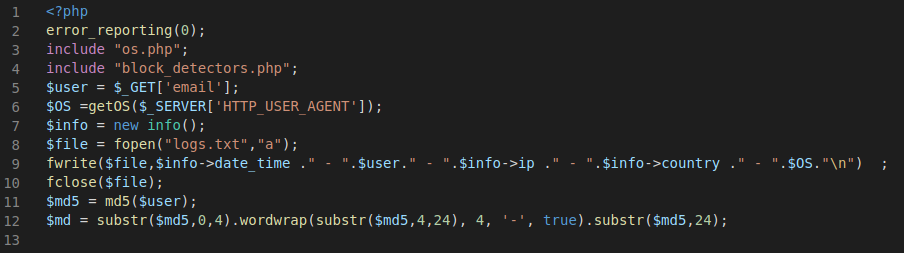

Además, dentro de esos directorios se encuentran varios archivos que, a su vez, contienen ficheros de configuración donde se pueden observar algunos detalles interesantes. Por ejemplo, en uno de ellos vemos que se obtienen tanto el sistema operativo del usuario que accede a la web de phishing como el navegador usado, la IP y el país desde el que se conecta.

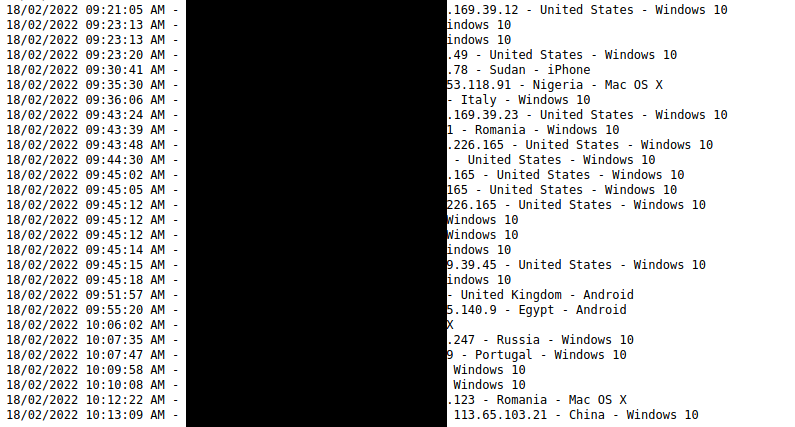

Toda esta información es volcada a un fichero logs.txt que también es accesible de forma pública y que, en el momento de escribir este artículo, contaba con alrededor de 1500 registros desde la pasada medianoche. Estos registros pertenecen a usuarios de países de todo el mundo, aunque con bastante prevalencia de Estados Unidos, China, Corea del Sur y países europeos.

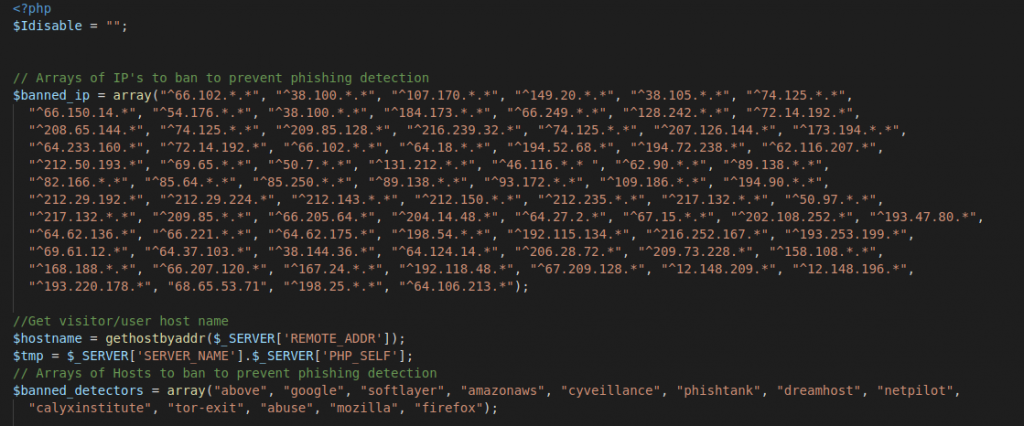

También vemos en otro de los ficheros que los delincuentes tratan de evadir la detección como phishing de sus correos, evitando su envío a un listado concreto de IPs. Esto les permite tener activa su campaña durante más tiempo y, por ende, tratar de conseguir un mayor número de credenciales. A pesar de ello, este tipo de campañas no suelen durar demasiado, aunque, viendo cómo las preparan, tampoco les va a costar mucho diseñar una nueva utilizando otra plantilla.

En cualquier caso, es importante destacar el número de credenciales obtenidas en apenas unas horas, y aunque tras revisar el listado de correos comprometidos y comprobar que muchos de ellos son inválidos, conviene recordar que estas credenciales robadas pueden ser utilizadas posteriormente para lanzar ataques más dirigidos con una mayor probabilidad de éxito.

Conclusión

Tras analizar esta reciente campaña de spam comprobamos que a los delincuentes no les hace falta complicarse demasiado la vida para poder robar credenciales. Aún quedan muchos usuarios por concienciar para evitar que caigan en esta trampa, los cuales pueden, además, utilizar soluciones antispam y antiphishing que sean capaces de detectar estas amenazas.