Xenomorph, nuevo troyano bancario para Android en desarrollo con varios bancos españoles entre sus objetivos

Los troyanos bancarios dirigidos a dispositivos Android han experimentado un fuerte crecimiento desde el inicio de la pandemia. Solo tenemos que echar un poco la vista atrás y comprobar que a principios de 2021, los usuarios españoles eran el objetivo principal de una importante campaña de propagación de este tipo de amenazas camufladas como supuestas aplicaciones de empresas de logística. Ahora, un nuevo malware que tiene como objetivo a los usuarios de 56 entidades bancarias europeas, ha sido descubierto y, a pesar de que todo apunta a que aún se encuentra en desarrollo, podría suponer una importante amenaza a corto plazo.

Introducción a Xenomorph

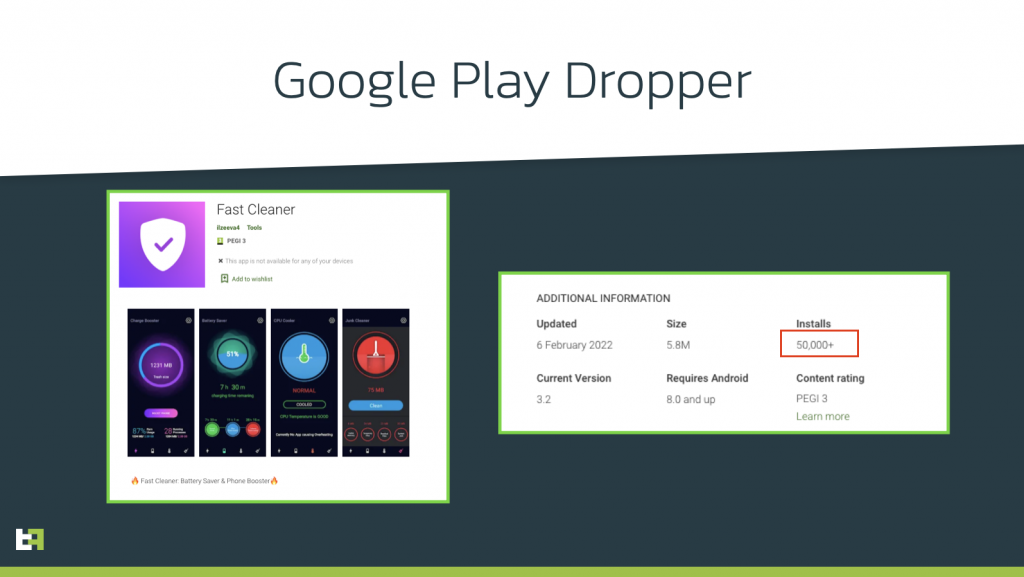

Ha sido la empresa de seguridad Threat Fabric la que ha dado la voz de alarma al descubrir recientemente esta nueva familia de troyanos bancarios que, tras las primeras investigaciones, tendría relación con otra familia de malware conocida como Alien. Según su inteligencia de amenazas, este nuevo troyano bancario habría conseguido distribuirse a través de la tienda oficial de aplicaciones de Google, consiguiendo más de 50.000 instalaciones.

A pesar de que Google ha mejorado mucho la seguridad de su tienda de aplicaciones durante los últimos años, todavía hay algunos delincuentes que consiguen evadir estas medidas de seguridad. Como ejemplo, los investigadores mencionan una aplicación conocida como “Fast Cleaner” que fue descargada por decenas de miles de usuarios.

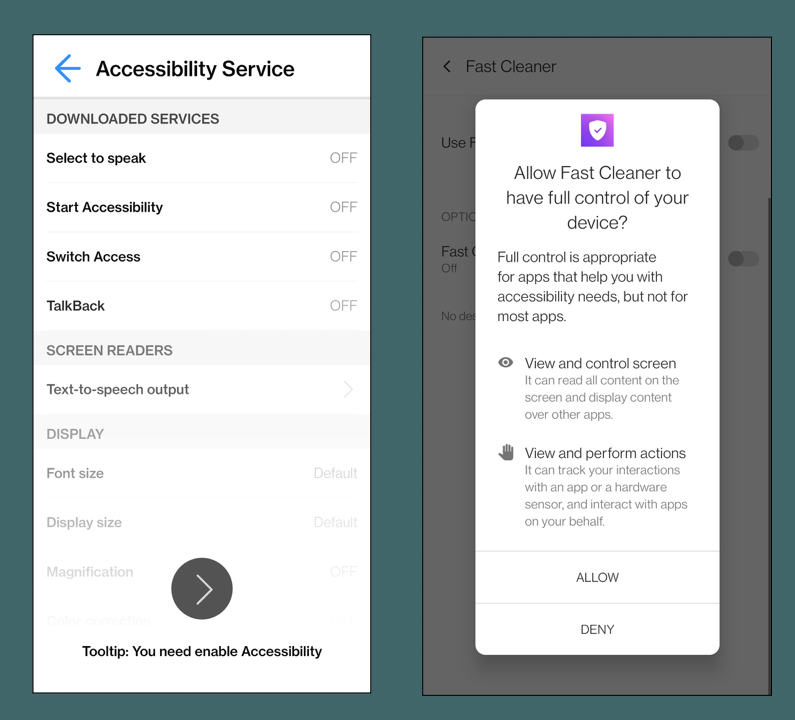

En lo que respecta a las capacidades del malware Xenomorph, comprobamos como estas son muy similares a las de otros troyanos bancarios desarrollados para Android observados en los últimos meses. No obstante, la lista de características que son funcionales actualmente son las mínimas necesarias para poder robar credenciales e interceptar los mensajes SMS usados como doble factor de autenticación.

Los investigadores han resaltado el hecho de que hay muchos comandos incluidos en el código que aún no han sido implementado, lo que podría indicar que nos encontramos ante un malware en una fase inicial de su desarrollo. A pesar de ello, este malware es perfectamente capaz de cumplir su objetivo usando la superposición de pantallas para robar credenciales y, en el caso de que el usuario le conceda los permisos de Accesibilidad durante la instalación, también podrá ejecutarse de forma sigilosa en el dispositivo infectado.

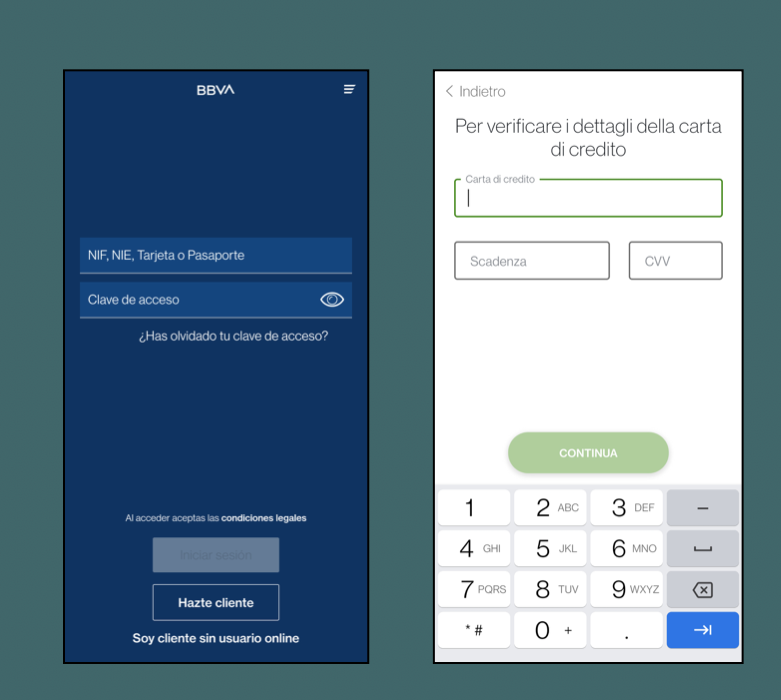

En lo que respecta al ataque de superposición de pantallas, no se observan novedades destacables con respecto a las muestras analizadas en los últimos años. El malware permanecerá corriendo en segundo plano hasta que el usuario inicie alguna de las aplicaciones que tiene como objetivo (apps de entidades bancarias, criptomonedas, Paypal o Gmail, entre otros) . En ese momento, se mostrará una pantalla superpuesta sobre la original solicitando las credenciales de acceso a la entidad bancaria suplantada.

Una vez los delincuentes se han hecho con las credenciales, los delincuentes pueden acceder a la cuenta de la víctima y proceder a realizar transferencias bancarias a otras cuentas controladas normalmente por muleros que hacen de intermediarios y reenvían el dinero robado a otras cuentas controladas por los delincuentes.

En ese aspecto, no hay novedades con respecto a los troyanos bancarios que estamos acostumbrados a analizar. Sin embargo, los investigadores han querido hacer hincapié en que, a pesar de algunas similitudes importantes con otro conocido troyano bancario como es Alien, Xenomorph sería una familia de malware completamente nueva y que aún se encuentra en desarrollo.

Podemos ver en funcionamiento este malware gracias al vídeo preparado por el investigador de ESET especializado en el análisis de malware Lukas Stefanko:

España como principal objetivo

Tal y como se ha podido observar en anteriores campañas protagonizadas por troyanos bancarios dirigidos a usuarios bancarios, España es uno de los objetivos principales de los delincuentes detrás de esta amenaza. En esta ocasión, y basándonos en las aplicaciones bancarias que los delincuentes tienen como objetivo, nuestro país destaca sobre el resto de objetivos.

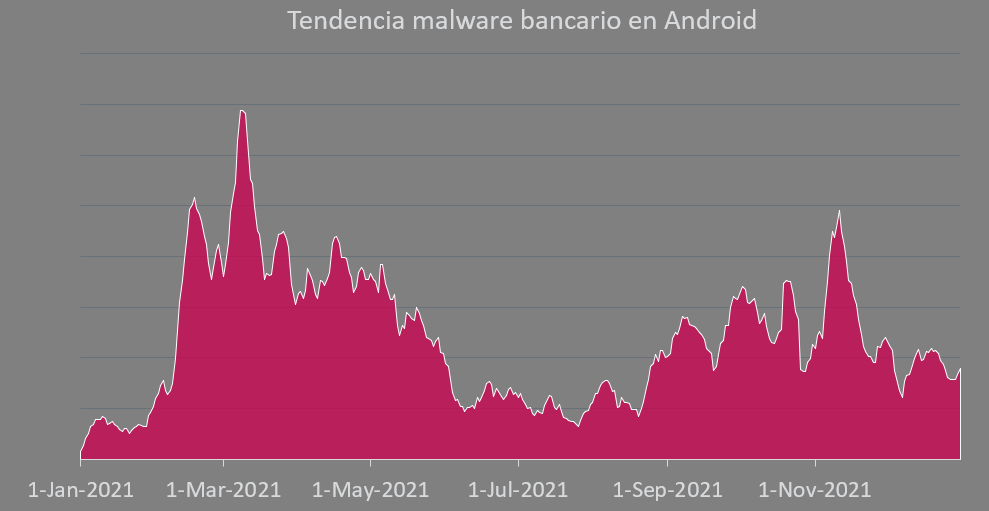

Esté interés en atacar a usuarios españoles no es nuevo, y ya vimos que campañas como las protagonizadas por el malware Flubot y sus derivados incluso se centraron inicialmente en objetivos españoles antes de propagarse por otros países. En lo que respecta a la situación actual, vemos como en la segunda mitad de 2021 la detección de amenazas en España relacionadas con malware bancario en Android disminuyó con respecto a la primera mitad, pero hemos de tener en cuenta que la primera mitad de 2021 fue especialmente intensa en lo que respecta a este tipo de amenazas.

Actualmente estamos viendo como todas las semanas se producen campañas de propagación de este tipo de malware, normalmente usando un mensaje SMS como gancho, por lo que la situación actual sigue siendo peligrosa para aquellos usuarios que no adopten medidas de seguridad en sus dispositivos Android.

Conclusión

La incorporación de Xenomorph al catálogo de troyanos bancarios dirigidos a Android demuestra el interés que tienen los delincuentes en esta plataforma y sus usuarios. Por ese motivo es importante contar con una solución de seguridad en nuestro dispositivo móvil que sea capaz de detectar este tipo de amenazas aunque se hayan descargado desde una tienda oficial.