Resumen de la detección de amenazas propagadas por email en España durante 2021

A pesar de tratarse de un vector de ataque muy antiguo, los correos electrónicos siguen usándose de forma masiva por parte de los delincuentes para propagar todo tipo de amenazas, e incluso en ataques dirigidos a grandes empresas y organizaciones. Buena prueba de ello lo tenemos en el resumen de amenazas recientemente publicado por ESET y que ahora vamos a revisar centrándonos en los datos correspondientes a España.

El uso del email como vector de ataque sigue muy activo

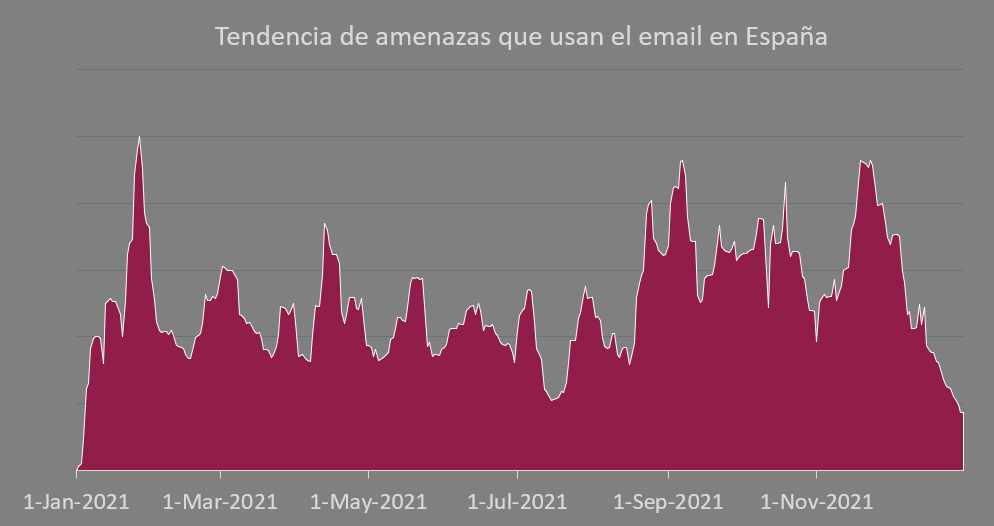

Las amenazas que utilizan el correo electrónico para propagarse crecieron en el último cuatrimestre de 2021, a pesar de que el número de malware que utiliza macros maliciosas en documentos de Office enviados por email disminuyó notablemente. En España se observan varios picos de detección y zonas con menor actividad, coincidiendo el periodo vacacional veraniego con la época con menos detecciones del año y seguido de un importante repunte a partir de septiembre.

Además, durante el último cuatrimestre de 2021 se observa una mayor detección de correos maliciosos, algo que probablemente se deba a la reactivación de botnets como Emotet y al incremento de actividad de otras como Trickbot. No obstante, también se observa un importante descenso en las detecciones de correos maliciosos a finales de año, volviendo a coincidir de nuevo con el periodo de vacaciones navideñas, y que una vez en 2022 la actividad vuelve a recuperarse por parte de los delincuentes.

El que se siga utilizando el correo electrónico como principal método para propagar todo tipo de amenazas tiene varias explicaciones. Por un lado, a los delincuentes les cuesta muy poco enviar cientos de miles de emails a direcciones de correo de todo el mundo que ya tienen a su disposición gracias a todo tipo de filtraciones producidas en los últimos años.

Pero actualmente vemos como los delincuentes no se limitan a enviar correos sin criterio alguno a millones de usuarios, y cada vez vemos campañas más personalizadas y dirigidas a cierto tipo de empresas o incluso a ciertos departamentos dentro de estas empresas. Esto, unido a una mejor redacción o incluso al uso de cadenas de correos con conversaciones entre varios representantes de diferentes empresas (previa infección de una de ellas) hace que estos correos electrónicos sean más convincentes y los usuarios no tengan reparos en pulsar sobre los enlaces o abrir los ficheros adjuntos que se incluyen dentro de estos correos maliciosos.

Uso de vulnerabilidades antiguas, phishing y macros maliciosas

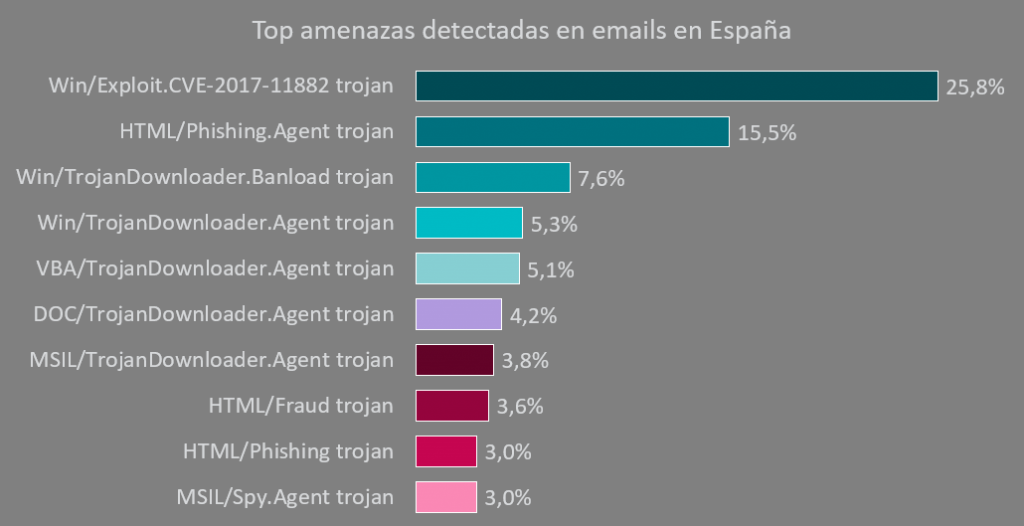

Uno de los aspectos que caracteriza las detecciones de amenazas que usan el email en España es que nada menos que un 25% de ellas explotan la vulnerabilidad CVE-2017-11882. Esta vulnerabilidad afectaba a varias versiones de Microsoft Office entre Office 2007 y Office 2016, y permitía a quien la aprovechase el compromiso total de la integridad, confidencialidad y disponibilidad del sistema. Al ser descubierta en 2017, hace nada menos que cinco años, podríamos pensar que la explotación de esta vulnerabilidad ya hace tiempo que cayó en desuso. Nada más lejos de la realidad, puesto que en España y a nivel mundial sigue siendo aprovechada por atacantes para comprometer sistemas. Esto demuestra que, en materia de actualizaciones, queda aún mucho trabajo por hacer.

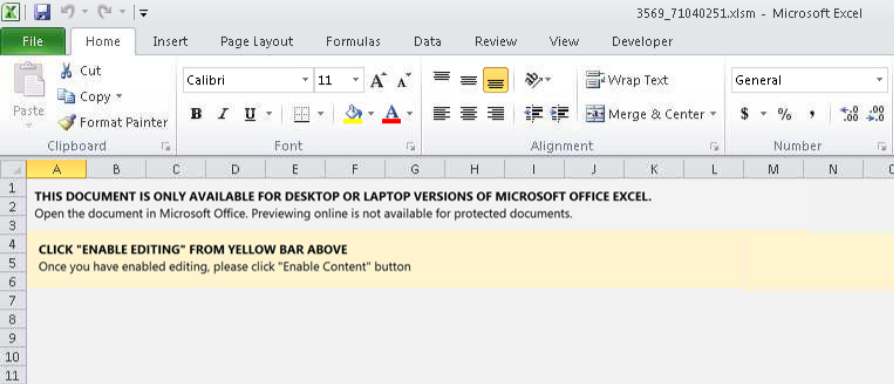

Los emails que contienen documentos maliciosos que tratan de aprovecharse de esta vulnerabilidad suelen hacerse pasar por facturas, notificaciones de pago o pedidos, encontrándonos a veces incluso con documentos protegidos por contraseña para dificultar el análisis previo a la descarga.

El uso de estos documentos maliciosos adjuntos ha vuelto a repuntar con la reaparición de la botnet Emotet y es de esperar que, salvo sorpresa, continuemos observando picos de detección de estas amenazas de forma periódica durante 2022.

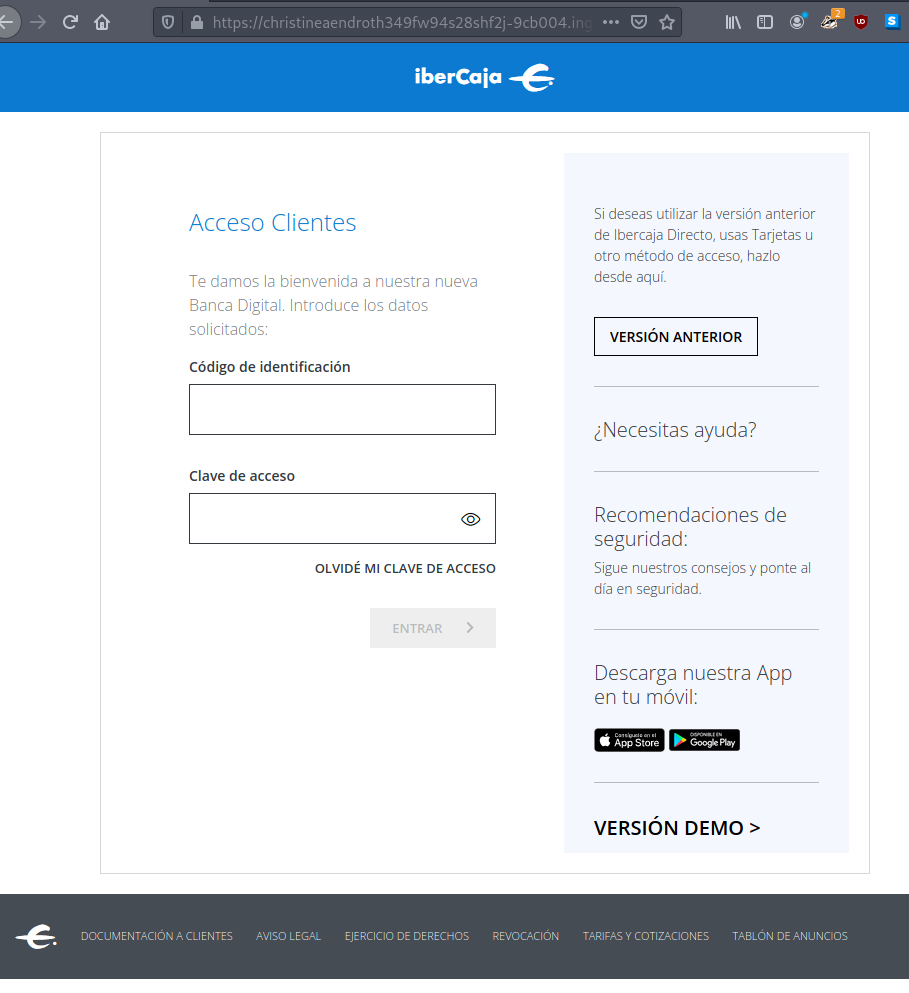

Tampoco podemos olvidarnos de los casos de correos con phishing, que también están presentes entre las amenazas más detectadas durante el pasado 2021. Rara es la semana en la que no se detectan varias campañas de suplantación de identidad de todo tipo, ya sea para descargar ficheros infectados o para tratar de robar las credenciales bancarias de las víctimas. Respecto a esto último, durante los últimos años hemos observado una evolución de los casos de phishing bancario bastante notable, con una suplantación de las webs bancarias cada vez más creíble para el usuario medio y con nuevos pasos que tratan de sortear las medidas de seguridad implementadas por las entidades bancarias como el doble factor de autenticación.

Con respecto a los troyanos bancarios propagados por email, y especialmente aquellos con origen en Latinoamérica, durante 2021 hemos visto como su número ha ido disminuyendo con respecto a lo observado en 2020. A pesar de esto y de las operaciones policiales realizadas en nuestro país contra estos grupos criminales, se han seguido observando campañas durante todo 2021, protagonizadas principalmente por los troyanos bancarios Grandoreiro y Mekotio.

Conclusión

Acabamos de comprobar que el email sigue siendo una de las puertas de entrada preferidas del malware y, por ello, debemos adoptar las medidas necesarias para evitar caer en su trampa. No solo formando a los usuarios para que sospechen de mensajes no solicitados, sino también implementando capas de seguridad a todos los niveles, desde el endpoint hasta los servidores encargados de gestionar el correo, así como fortificando la seguridad de las cuentas online ante posibles robos de credenciales con soluciones de autenticación multifactor.