«Emisión de factura electrónica”. El troyano bancario Mekotio regresa en busca de nuevas víctimas en España

Aunque la cantidad de troyanos bancarios con origen en Latinoamérica que detectamos actualmente no sea tan elevada como la que vimos durante 2020 y buena parte de 2021, esto no significa que los delincuentes de esa región no sigan intentando conseguir nuevas víctimas entre los usuarios españoles. Si hace unos días comprobamos como el troyano Grandoreiro seguía activo suplantando supuestas facturas de empresas energéticas, hoy analizamos un caso protagonizado por Mekotio.

La factura electrónica sospechosa

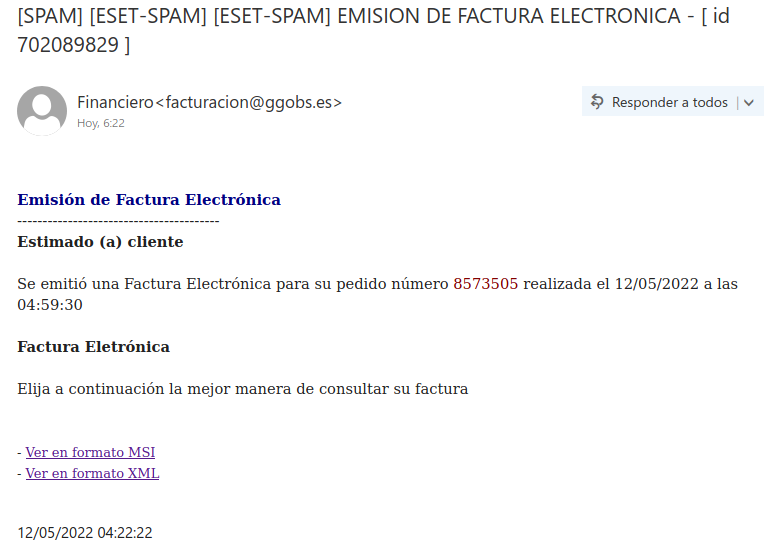

Tal y como hizo Grandoreiro en la campaña que analizamos recientemente, los delincuentes detrás del troyano bancario Mekotio están usando como cebo una supuesta factura electrónica. En esta ocasión no suplantan a ninguna empresa como sí hizo Grandoreiro haciéndose pasar por Endesa la semana pasada, y solamente se menciona de forma genérica la existencia de una factura emitida.

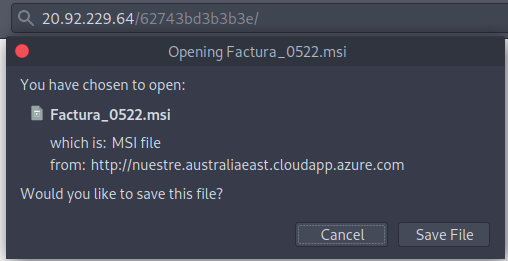

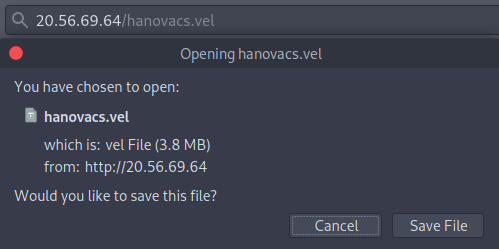

En el correo no se adjunta ningún archivo, pero sí que se proporcionan unos enlaces para la descarga de la supuesta factura. Si el usuario pulsa sobre cualquiera de los enlaces, será redirigido a la descarga de un fichero ubicado en un servidor perteneciente al servicio Azure de Microsoft.

Si bien la utilización de estos servicios legítimos para almacenar las muestras de malware hace que la descarga no esté disponible durante mucho tiempo, las horas durante las cuales los usuarios que pulsen sobre los enlaces puedan descargar los archivos son suficientes para infectar numerosos sistemas.

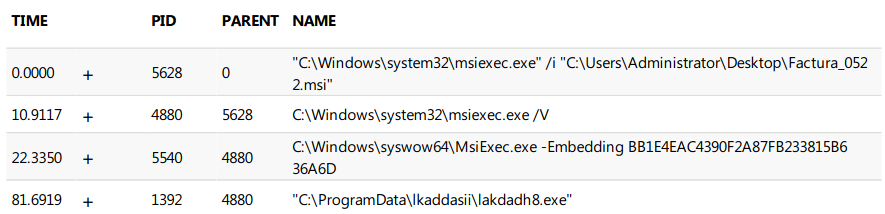

Como observamos en la descarga, estamos ante un fichero MSI, algo habitual cuando se trata de troyanos bancarios de estas familias. Este fichero es el encargado de actuar como iniciador de la cadena de infección, volcando un ejecutable en el sistema de nombre lakdadh8.exe que será el responsable de iniciar la segunda fase de la infección.

El fichero MSI es detectado por las soluciones de seguridad de ESET como el troyano Win64/TrojanDownloader.AHK.CB.

Descarga y ejecución del troyano Mekotio

La descarga y ejecución de este archivo responsable de iniciar la segunda fase de la infección y el payload correspondiente con Mekotio se hace de forma transparente al usuario, aunque podemos replicarla si conocemos el servidor remoto controlado por los delincuentes al que se conecta.

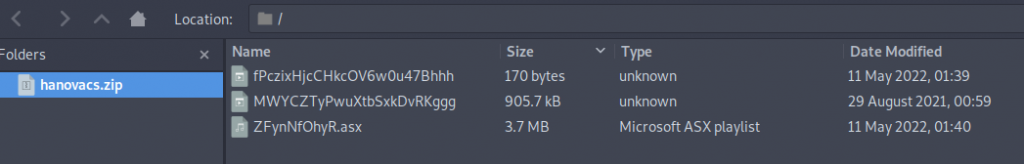

En anteriores campañas de Mekotio observábamos que en esta segunda fase se solía descargar un fichero comprimido que contenía en su interior varios ficheros adicionales. En esta ocasión, aunque parezca que la extensión del fichero no es reconocible a primera vista, tan solo se trata de un archivo empaquetado en Themida que podemos renombrar a la extensión ZIP para poder ver su contenido. En su interior observamos tres ficheros, cada uno de ellos con una funcionalidad:

- ZFynNfOhyR.asx: el payload de Mekotio que contiene el malware propiamente dicho del troyano bancario.

- MWYCZTyPwuXtbSxkDvRKggg: el instalador del lenguaje de programación AutoHotkey, usado habitualmente en las campañas protagonizadas por estos troyanos bancarios.

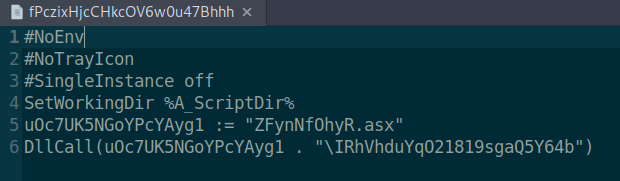

- fPczixHjcCHkcOV6w0u47Bhhh: el fichero de configuración que inicia la ejecución del payload según los parámetros establecidos.

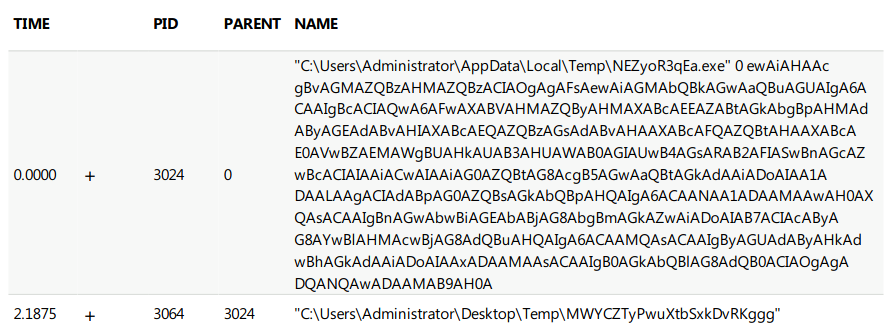

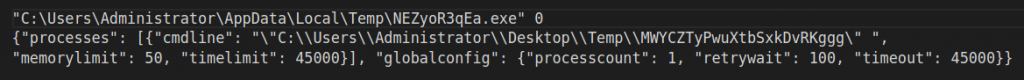

Además, observamos como en la cadena de ejecución del malware se proporcionan parámetros adicionales, aunque estos aparezcan ligeramente ofuscados en codificación BASE64.

Si los desofuscamos, obtendremos los parámetros definidos por los delincuentes donde se observan las carpetas en las que se realiza la ejecución del instalador de AutoHotkey, así como también otras variables como el tiempo límite definido por los atacantes o la espera entre intentos de ejecución.

No es la primera vez que nos encontramos con muestras de Mekotio empleando métodos de ofuscación que tratan de dificultar su análisis y detección. Hasta el momento, estos métodos no han sido especialmente complejos, pero demuestran que estos delincuentes adquieren nuevos conocimientos conforme pasa el tiempo, conocimientos que no dudan en emplear en las siguientes campañas.

Conclusión

El análisis reciente de una nueva muestra de Grandoreiro y la muestra de hoy de Mekotio demuestran que los delincuentes detrás de estas familias de troyanos bancarios siguen activos y buscando nuevas víctimas entre los usuarios españoles. Por ese motivo debemos aprender a reconocer sus tácticas y cebos habituales y protegernos con soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas antes de que lleguen a infectar el sistema.