Los correos con falsas facturas y pagos pendientes se ceban con las empresas españolas

Es probable que, si trabajas en una empresa española, durante esta semana hayas visto que correos fraudulentos con supuestas facturas, pagos pendientes y recibos de todo tipo han inundado tu bandeja de entrada o, en el mejor de los casos, han llenado la carpeta de spam. No te preocupes, es solo que desde hace unos días estamos viendo cómo se han intensificado las campañas de correos electrónicos que intentan que descargues y ejecutes un fichero adjunto malicioso.

Funcionamiento clásico pero efectivo

Que recibamos de forma constante docenas de correos con esta temática no es nada nuevo, ya que llevamos observando desde hace meses este tipo de campañas en España. Sin embargo, esta semana ha sido especialmente intensa en cuanto al envío de correos de este tipo y es importante recordar cómo funcionan para evitar convertirnos en las futuras víctimas.

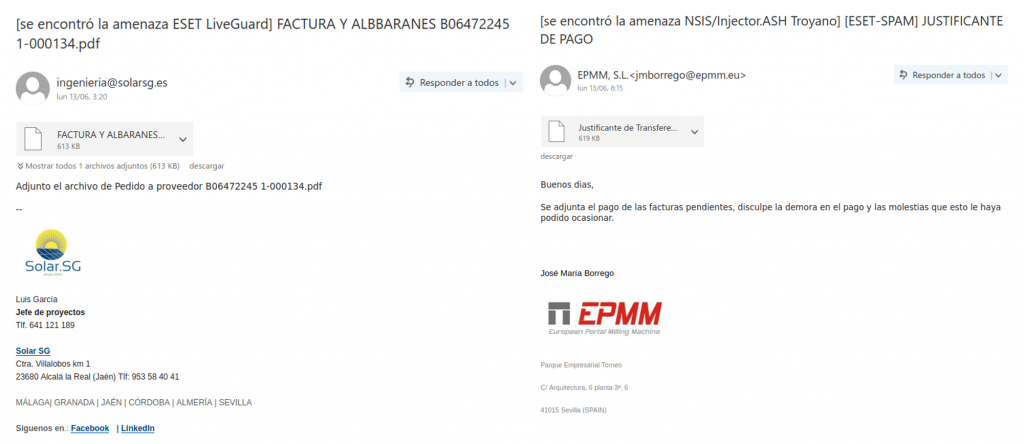

Para tratar de resultar más convincentes, los delincuentes suelen enviar estos correos desde direcciones de empresas legítimas cuyas credenciales han sido robadas en campañas anteriores por malware del tipo infostealer. También es posible que suplanten la identidad de empresas y organismos oficiales, pero la finalidad siempre es la misma: conseguir que el usuario ejecute el fichero adjunto en el sistema.

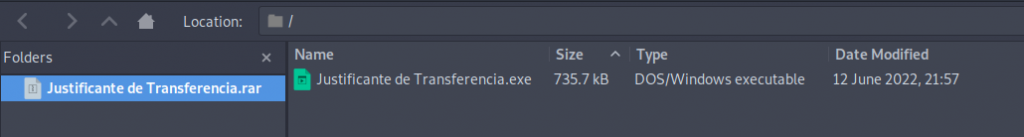

Los archivos adjuntos suelen venir comprimidos en diferentes formatos como RAR, ZIP, o GZ, conteniendo en su interior algún tipo de ejecutable con un nombre llamativo para tratar de convencer al usuario para que lo ejecute.

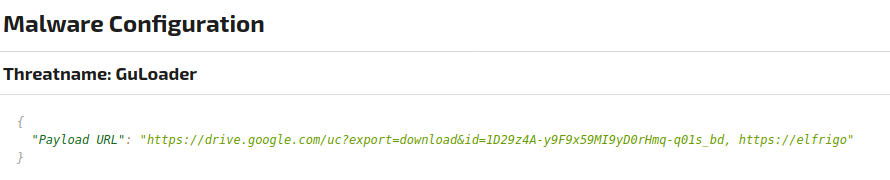

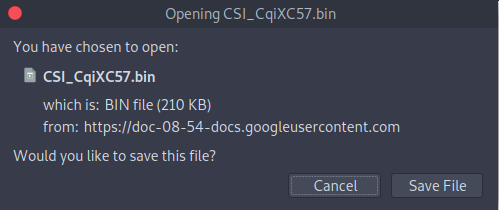

En la mayoría de casos analizados durante esta semana, este fichero ejecutable contenía una amenaza que las soluciones de seguridad de ESET detectan como NSIS/Injector.ASH. Se trata de una amenaza que los delincuentes utilizan como malware de primera fase para descargar a continuación otras amenazas alojadas en servidores remotos controlados por los atacantes o servidores de alojamiento público, como Google Drive.

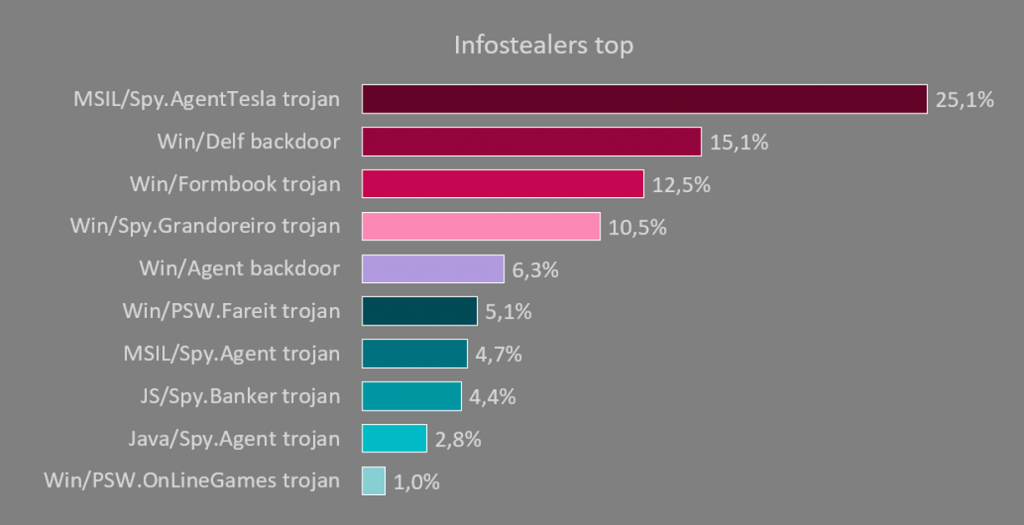

Desde estos enlaces se descarga y ejecuta el payload o carga efectiva del malware que los delincuentes definen en estas campañas. Estos pueden ser de muchos tipos de malware, pero se está observando cierta preferencia por aquellas amenazas dirigidas al robo de información como credenciales almacenadas en aplicaciones de uso cotidiano como navegadores de Internet, clientes de correo, clientes FTP o VPNs, entre otros.

Una vez obtenida esta información, los delincuentes la pueden utilizar para seguir propagando amenazas, utilizando las credenciales robadas de los clientes de correo electrónico, pero también para comprometer redes corporativas accediendo remotamente, robando información confidencial e incluso cifrando la información con un ransomware.

Impacto en España

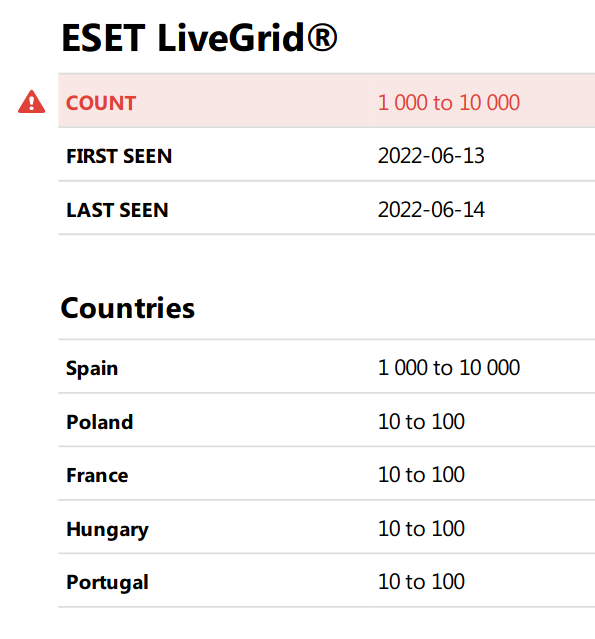

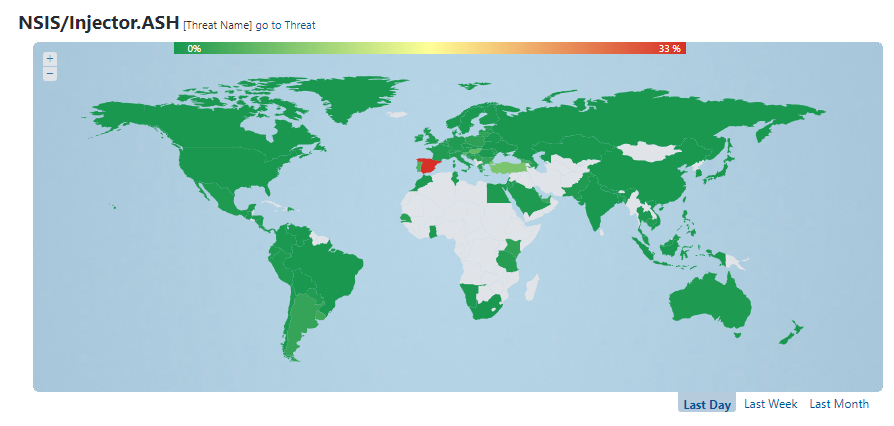

A pesar de venir monitorizando estas campañas desde hace varios meses, la que se ha estado llevando a cabo durante esta semana ha sido especialmente intensa en lo que refiere al número de detecciones en nuestro país. A pesar de haberse detectado unas pocas muestras en países europeos de nuestro entorno, en términos absolutos las empresas españolas han sido, con mucha diferencia, el principal objetivo de los delincuentes, según los datos obtenidos desde la Telemetría de ESET.

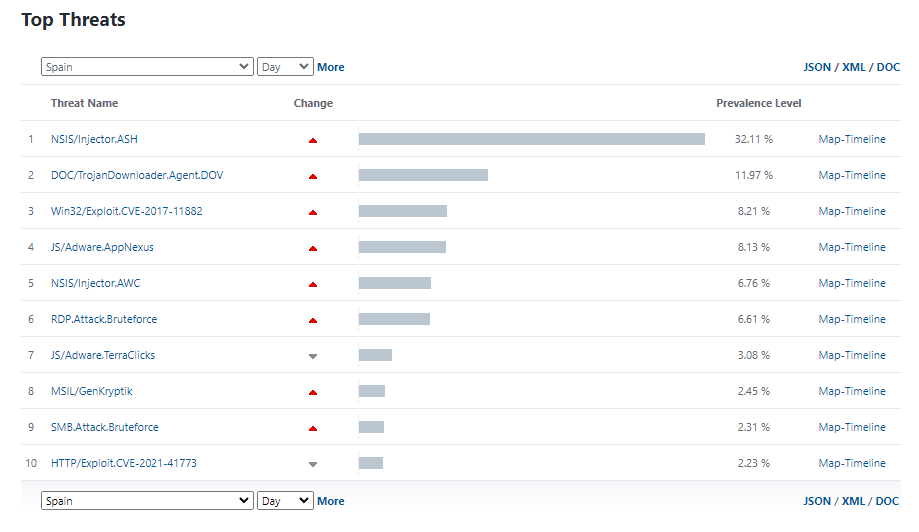

Si revisamos los datos que proporciona ESET de forma pública a través de su servicio Virus Radar, vemos como el porcentaje de detecciones de la amenaza NSIS/Injector.ASH es claramente superior al resto durante estos últimos días, lo que vuelve a demostrar el importante impacto que está teniendo en nuestro país.

Comparando las detecciones en España con las del resto del mundo, se observa claramente lo dirigida que está esta campaña, con bajos porcentajes de detección en casi todo el mundo salvo en España, donde alcanza el 32, 11% de todas las detecciones realizadas durante un solo día.

No es de extrañar que la mayoría de malware descargado usando esta amenaza sea del tipo infostealer, y más concretamente de familias sobradamente conocidas como Agent Tesla o Formbook. Estas dos familias de malware representan casi la mitad de todos los tipos de amenazas dirigidas a robar información detectadas en España durante los primeros cuatro meses de 2022 y solo troyanos bancarios como Grandoreiro o Mekotio les hacen sombra.

Estos datos demuestran que para los delincuentes especializados en la propagación de amenazas que se dedican a robar información, España sigue siendo un objetivo muy importante y que, muy probablemente, sigamos viendo campañas similares en los próximos meses.

Conclusión

Sabiendo del impacto que tienen este tipo de amenazas es importante que apliquemos las medidas necesarias para evitar su impacto negativo, empezando por aplicar soluciones de seguridad capaces de detectar y eliminarlas, y aprendiendo a reconocerlas de forma que esos correos sean eliminados por los usuarios sin llegar a ejecutar los archivos adjuntos o pulsar sobre los enlaces incluidos.