“Factura 876”: comienza la semana con una nueva campaña de propagación del malware Formbook

El comienzo de la semana laboral suele ser uno de los momentos preferido por los delincuentes para lanzar sus campañas de propagación del malware, especialmente si esta se realiza a través del correo electrónico. Si bien estas campañas también se producen durante el resto de la semana, son los lunes cuando los delincuentes tratan de pillar más desprevenidos a los usuarios, aprovechando que se reincorporan tras un fin de semana, con el consiguiente correo acumulado pendiente de revisar.

La factura sospechosa

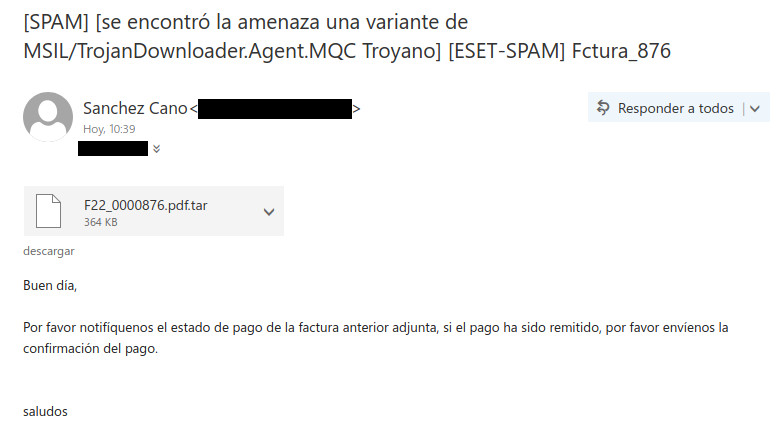

Además de ser inicio de semana, a este lunes se le une la característica de ser también cambio de quincena, con lo que algunos empelados regresan de sus vacaciones veraniegas y tienen una importante cantidad de correo pendiente acumulado. Ese podría ser el motivo por el cual, además de las campañas de correos maliciosos habituales, esta mañana hemos detectado una campaña especialmente activa dirigida a usuarios españoles.

Este tipo de correos han sido muy frecuentes durante los últimos meses y están especialmente dirigidos a los departamentos de administración y contabilidad de las empresas españolas. Además, los delincuentes aprovechan cuentas de correo previamente comprometidas para enviar estos correos a todo tipo de empresas, sabiendo que el remitente no será bloqeuado en primera instancia aunque, como podemos comprobar en este caso y en muchos otros, una buena solución de seguridad configurada de forma adecuada si que puede detectar ficheros adjuntos maliciosos.

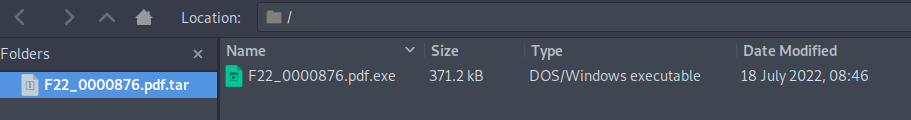

En esta ocasión, volvemos a comprobar como, dentro del fichero adjunto comprimido en formato TAR se encuentra un fichero ejecutable con doble extensión que trata de engañar al usuario haciéndole creer que es un archivo PDF. Este tipo de engaños es antiguo pero, aun a día de hoy, siguen habiendo usuarios que caen en estas trampas o, directamente, no revisan la extensión real del archivo descargado e intentan abrirlo sin tomar precauciones.

Infección y robo de información

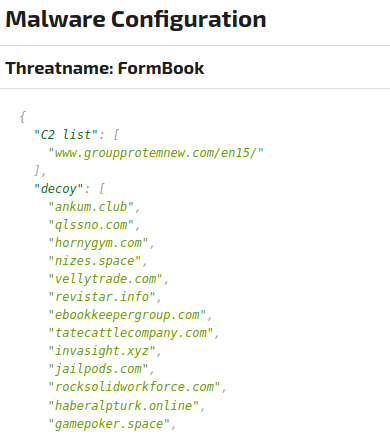

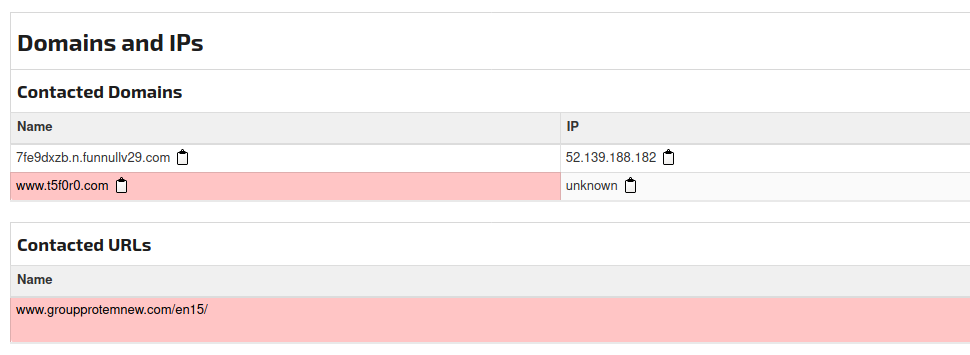

Una vez el usuario ha ejecutado el archivo malicioso el sistema resulta infectado, no sin antes realizar comprobaciones para detectar si se está ejecutando dentro de una máquina virtual y dificultar así la labor de los analistas de malware. Tras revisar el funcionamiento de este malware podemos ver como incluye un listado de centros de mando y control en una URL incluida por los delincuentes, además de varias URLs sin relación entre ellas incluidas como señuelo.

Entre los dominios contactados por esta amenaza encontramos alguna curiosidad como que contacta con un sitio web con contenido pornográfico ubicado en Hong Kong. Es bastante probable que estas conexiones a sitios webs de todo tipo se realicen únicamente con la finalidad de dificultar las investigaciones y proporcionar pistas falsas, ya que la única URL realmente importante es aquella relacionada con los centros de mando y control.

En este caso estamos ante un nuevo intento de propagación del malware FormBook, amenaza sobradamente conocida en España y que junto con otras amenazas similares como Agent Tesla, llevan meses tratando de robar credenciales almacenadas en aplicaciones de uso cotidiano en empresas como navegadores de Internet, clientes de correo, clientes FTP o VPNs.

El robo de estas credenciales permite a los delincuentes no solo usar las cuentas de correo robadas para seguir enviando emails con adjuntos maliciosos, sino que también podría ser usadas en ataques dirigidos para acceder a la red corporativa de la empresa donde trabaja el empleado al que se le han robado las credenciales y robar información confidencial además de cifrarla y solicitar un rescate por ella, tal y como sucede en los casos de ransomware.

Conclusión

Revisando el historial de estas amenazas, parece claro que vamos a seguir teniéndolas entre nosotros unos meses más ya que siguen habiendo usuarios que caen en este tipo de trampas. Por ese motivo, además de concienciar a los usuarios para que no abran correos ni ficheros adjuntos no solicitados, por mucho que provengan de remitentes de confianza, debemos contar con soluciones de seguridad que detecten y bloqueen estos correos antes de que lleguen a las bandejas de entrada.