Phishing a Caixa Ontinyent, no hay objetivo demasiado pequeño para los ciberdelincuentes

Cuando hablamos de la suplantación de identidad o phishing que los delincuentes realizan constantemente a entidades bancarias, normalmente pensamos en grandes bancos como BBVA, Santander o Caixabank. Pero los delincuentes no cierran las puertas a dirigir sus ataques a entidades bancarias más pequeñas, sabedores de que sus clientes también tienen ahorros que pueden ser robados o que incluso pueden ser más propensos a pulsar sobre enlaces maliciosos al no estar tan acostumbrados a recibirlos.

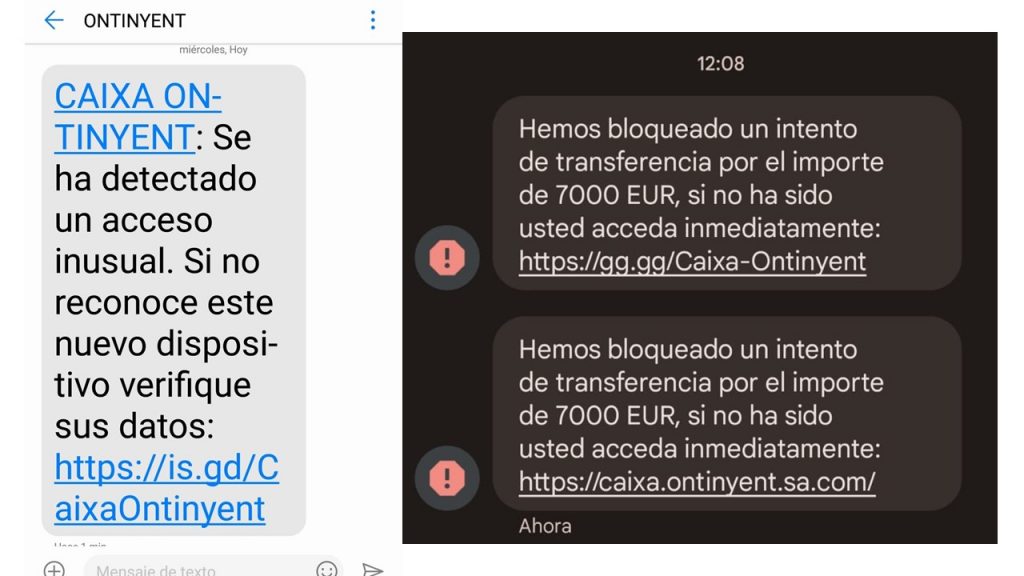

Mensajes SMS maliciosos

Desde hace años venimos observando que entidades bancarias que no son las grandes que operan en España también son objetivos de la suplantación de identidad. Entidades como Cajamar, Caja rural o Ibercaja son solo algunos de los ejemplos que hemos analizado en los últimos dos años. Pero aún hay otras entidades más regionales que, a pesar de estar incluidas en las campañas protagonizadas por los troyanos bancarios, no suelen ser objetivo de campañas dirigidas de phishing.

Este es el caso de un phishing que venimos observando desde mediados de la semana pasada y que está dirigido a clientes de Caixa Ontinyent, una de las dos únicas cajas de ahorros que quedan en España tras las reformas de la Ley 26/2013. Al tratarse de una entidad regional, la mayoría de sus oficinas están ubicadas en la Comunidad Valenciana. Por ese motivo, sus clientes no están acostumbrados a recibir mensajes de este tipo de forma tan habitual como sí lo están los de entidades bancarias más grandes.

Estos mensajes fueron recibidos por varias personas, la mayoría de la provincia de Valencia, por lo que hemos podido constatar hasta la fecha, aunque también hemos recibido avisos de usuarios ubicados en otras zonas de España como Madrid o Euskadi. Además, estos mensajes no los han recibido únicamente clientes de esta entidad bancaria, lo que es bastante habitual, ya que de lo contrario estaríamos ante un preocupante caso de ataque más dirigido.

En esta primera fase de la campaña de phishing fueron pocos los que, a pesar de pulsar sobre el enlace acortado, accedieron a la web de phishing. La mayoría eran redirigidos a la web de una conocida empresa de venta y envío de flores, estrategia que ya hemos visto con anterioridad y que se utiliza bien para derivar a los que acceden desde dispositivos que no son el objetivo de los atacantes identificando el User Agent del navegador utilizado, o bien para controlar que no accedan demasiados usuarios a la vez y que la web de phishing sufra de un ataque de denegación de servicio no deseado.

Segundo intento

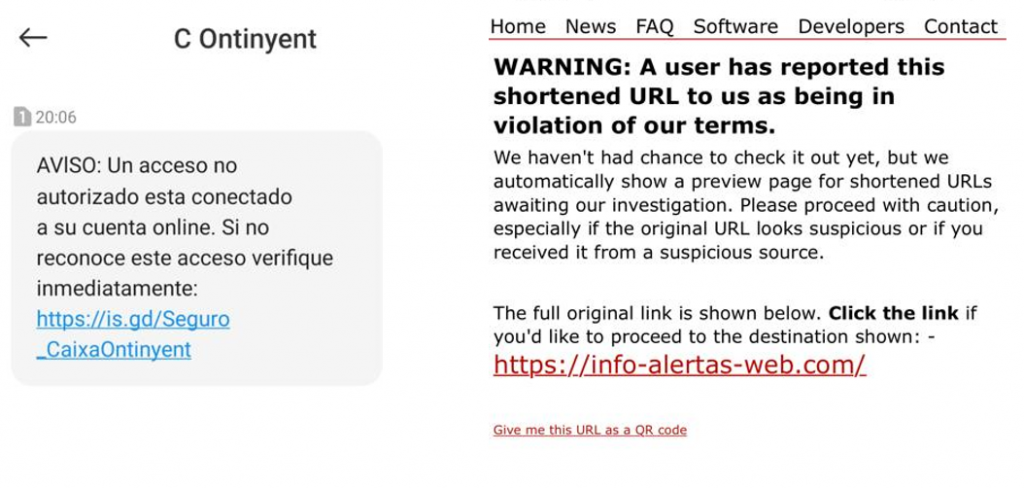

La primera fase de esta campaña de phishing duró del miércoles de la semana pasada hasta el pasado viernes. Sin embargo, en la noche de ayer domingo empezamos a observar de nuevo el envío de mensajes SMS que se identificaban como pertenecientes a la entidad bancaria suplantada y volvían a incluir un enlace acortado supuestamente relacionado con el banco. Este enlace fue reportado, y poco tiempo después ya aparecía un aviso a los usuarios que intentaban acceder indicando que podría albergar contenido malicioso.

Que estos mensajes SMS maliciosos se ubiquen en la misma carpeta de nuestro móvil donde tenemos mensajes legítimos de nuestra entidad bancaria puede parecer extraño a muchos usuarios, e incluso provocar que algunos caigan en esta trampa. Sin embargo, estamos ante un caso de spoofing donde los delincuentes consiguen suplantar el identificador que utiliza el banco para tratar de hacerlos pasar por legítimos cuando se reciben.

Además, no debemos olvidar que este tipo de enlaces pueden ser bloqueados por soluciones de seguridad si las tenemos instaladas en nuestro móvil, tal y como hacen las soluciones de ESET en este caso de phishing.

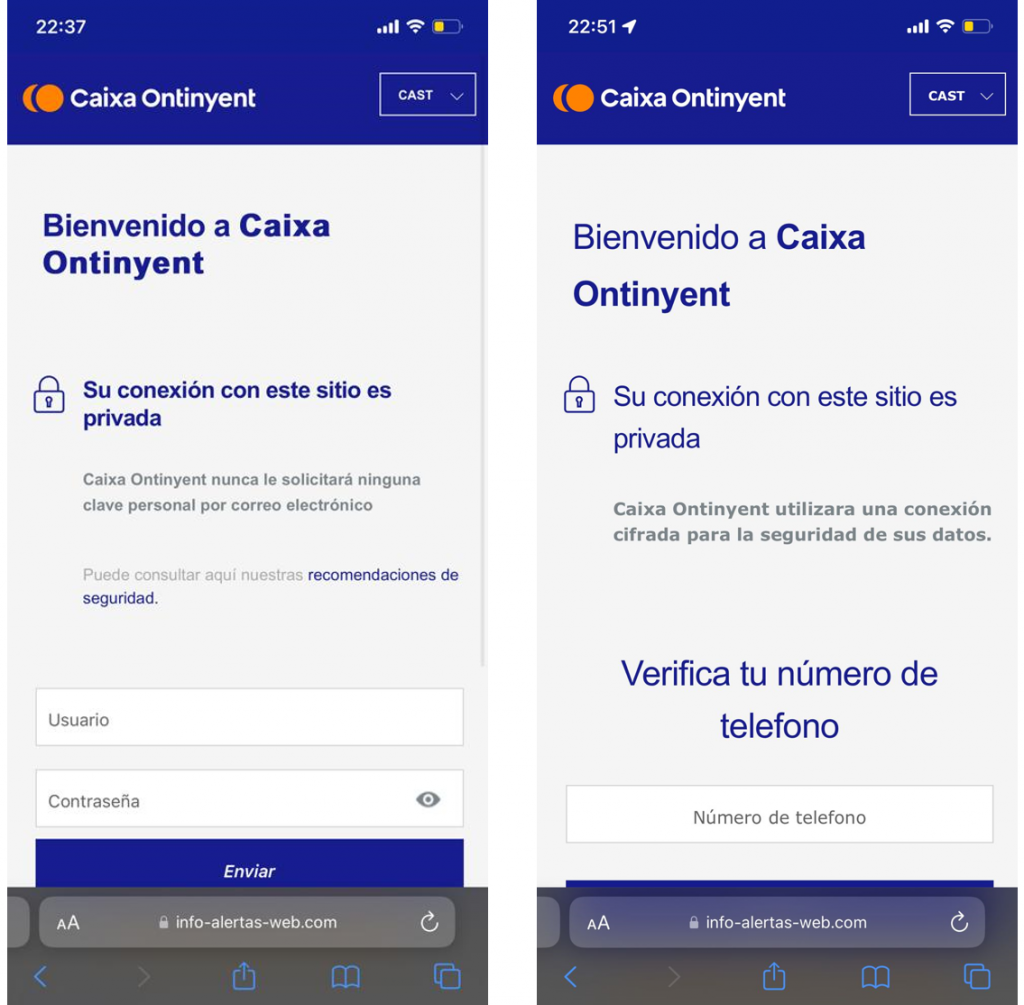

En esta ocasión, los usuarios que pulsaran el enlace incluido en el SMS se podían encontrar con una web mostrando un error 404 (página no encontrada) o acceder a la web fraudulenta preparada por los delincuentes. La plantilla utilizada era bastante acertada, ya que utilizaba los colores corporativos de la entidad y su logo, añadiendo además consejos y recomendaciones de seguridad para que los usuarios bajasen la guardia y pensaran que estaban en la web legítima.

Es en esta web donde se realiza el robo de credenciales de acceso a la banca online y además se solicita el número de teléfono de la víctima. Deducimos que con esta información tratan de acceder a su cuenta, intentan realizar una transferencia y solicitan que se envíe el mensaje con el código de confirmación a su número para después solicitárselo de algún modo.

No obstante, Caixa Ontinyent, como otras entidades, cuenta con otro factor de autenticación que consiste en una palabra secreta, de la cual se deben introducir ciertos caracteres solicitados cada vez que se realiza una transferencia. Entendemos que los delincuentes también solicitarán esta información a las víctimas de alguna forma, ya que este phishing no parece instalar nada en el dispositivo que pueda ser usado para interceptar estos códigos de seguridad.

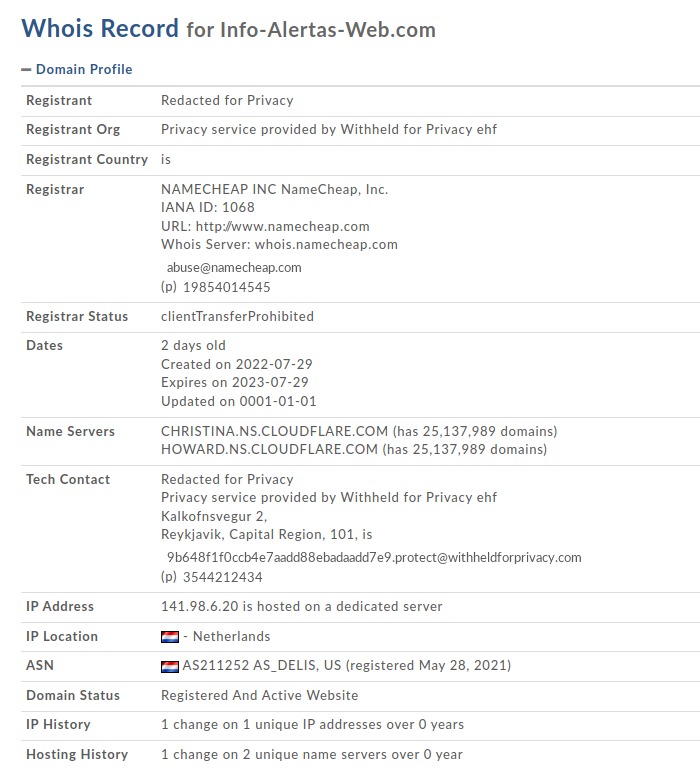

Tanto la web utilizada a mediados de la semana pasada como la que ha empezado a utilizarse el domingo fueron registradas poco tiempo antes de empezar a alojar la web de phishing, algo habitual debido a la caducidad que tienen estas webs una vez se denuncian por parte de la entidad bancaria afectada.

Además, como viene siendo habitual, esta web fraudulenta cuenta con un certificado de seguridad válido que le hace aparecer, a ojos de muchos usuarios, como segura, cuando la realidad es que lo único que garantiza es que la comunicación entre nuestro dispositivo y la web maliciosa se realiza de forma cifrada, pero nuestras credenciales terminarán en manos de los delincuentes igualmente si las introducimos.

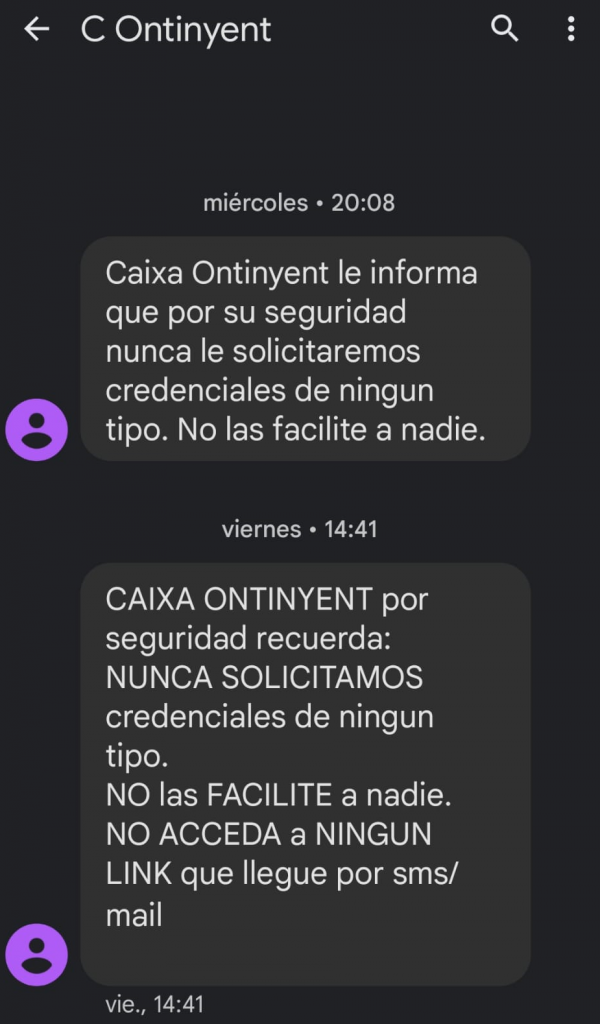

Por parte de la entidad afectada, esta reaccionó enviando mensajes de alerta a sus clientes para que no cayesen en la trampa preparada por los delincuentes, indicando claramente que ellos no solicitan credenciales de ningún tipo y alertando del peligro de acceder a enlaces que llegan mediante SMS.

Estos consejos deberían ser conocidos y aplicados por todos los usuarios, pero el crecimiento de la banca online durante los últimos años, propiciado además por los efectos de la pandemia, ha hecho que muchos usuarios nuevos hayan empezado a usarla y no conocen las medidas de seguridad más básicas.

Conclusión

Tras analizar el funcionamiento de esta campaña de phishing (aún en desarrollo), todo apunta a que los delincuentes detrás de la misma han adquirido uno de los múltiples kits de phishing disponibles en el mercado del cibercrimen y todavía andan configurándolo para que les resulte efectivo y consigan nuevas víctimas. Sin embargo, un usuario concienciado es más que capaz de evitar caer en este tipo de trampas, por lo que esperamos que esta campaña resulte infructuosa para los delincuentes.