La evolución del phishing dirigido a empresas: te ayudamos a reconocerlo y a no caer en la trampa

A pesar de que muchos usuarios siguen pensando que el phishing sigue consistiendo en emails pobremente redactados y que quien cae en esta trampa se lo merece por no haberse fijado lo suficiente, la realidad es que los delincuentes han estado perfeccionando las campañas de phishing desde hace años para hacerlas más creíbles y conseguir así nuevas víctimas.

“Hace unos días publicamos un artículo en el que describíamos por qué el phishing seguía siendo tan efectivo, especialmente en el ámbito empresarial. En ese artículo apuntábamos a ciertos puntos clave como la utilización de correos legítimos previamente comprometidos, el uso de enlaces acortados, o la creación de portales de acceso cada vez más elaborados”, declara Josep Albors, Director de Investigación y Concienciación de ESET España.

La evolución de las campañas de phishing

Los ciberdelincuentes evolucionan sus técnicas a la vez que modernizan los ataques de phishing. Este tipo de ataques se propagan de forma cada vez más dirigida no solo a nivel nacional, sino a usuarios de ciertas regiones o autonomías. Los ciberdelincuentes, se están aprovechando de phishings más dirigidos, incluso algunos empleando lenguas cooficiales, para atraer cada vez más víctimas.

“Aunque parezca más habitual los casos de phishing en inglés, como el ejemplo anterior, esos correos fraudulentos pueden estar en cualquier otro idioma como el español o incluso en lenguas cooficiales del estado español, como el catalán”, declara Josep Albors.

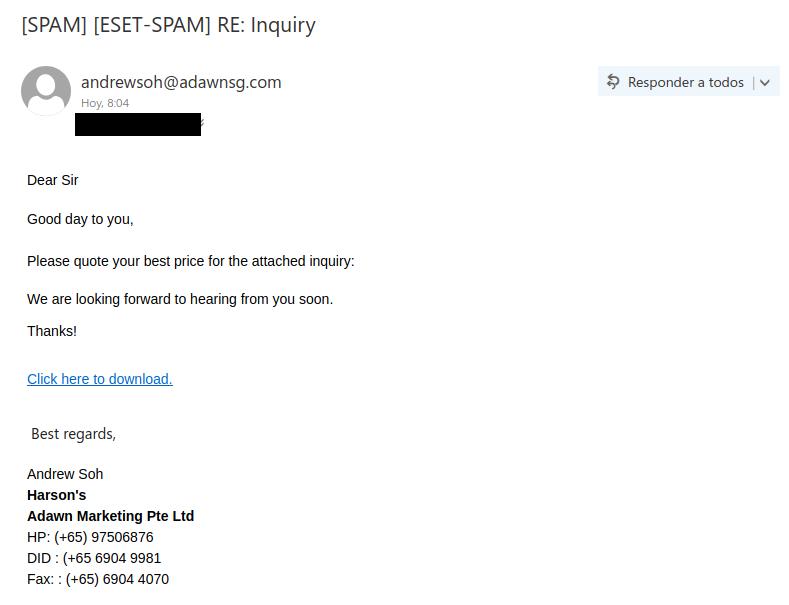

Lo primero en lo que se suele fijar un usuario cuando recibe un correo es en el remitente, y en este caso pertenece a alguien que supuestamente trabaja en una empresa real con sede en Singapur. Podríamos pensar que la mayoría de empresas no tienen relación comercial con empresas de ese país, pero la globalización hace que los socios comerciales se puedan encontrar en todo el mundo, por lo que tampoco resulta descabellado pensar que un usuario crea que el correo es legítimo.

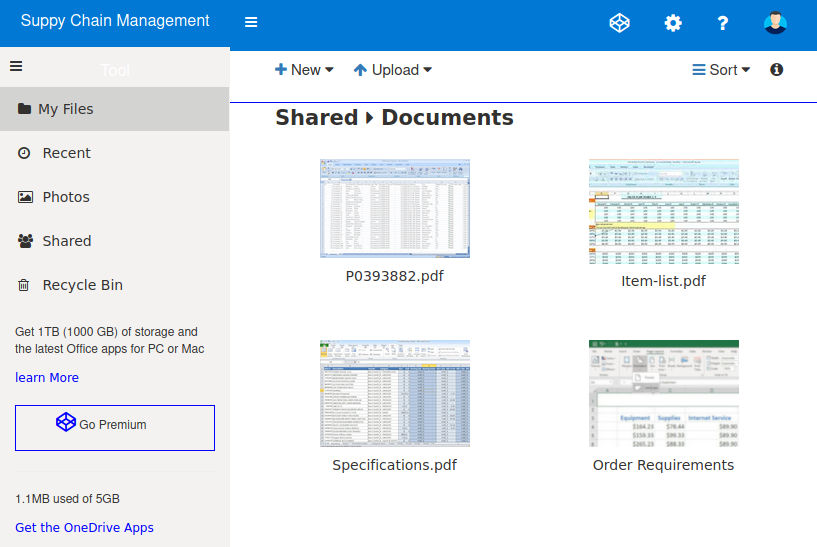

El siguiente punto en el que suelen fijarse los usuarios es el asunto y cuerpo del mensaje, y vemos que en este ejemplo el remitente hace una consulta sobre un presupuesto, adjuntando un enlace que no proporciona más información que la de que es necesario descargar algún tipo de fichero. En este punto podríamos pensar que se va a proceder a la descarga de algún tipo de fichero malicioso, pero es aquí donde los delincuentes demuestran que han hecho los deberes, redirigiéndonos a una web donde se muestra una serie de supuestos documentos compartidos.

“Llegados a este punto, muchos usuarios pueden pensar que se encuentran ante un correo legítimo que solicita precios para realizar un pedido de productos, ya que la web preparada, con algunos fallos menores, eso sí, puede resultar lo suficientemente convincente, especialmente si el usuario tiene muchos correos pendientes y no se para a revisar las webs a las que accede”, comenta Albors.

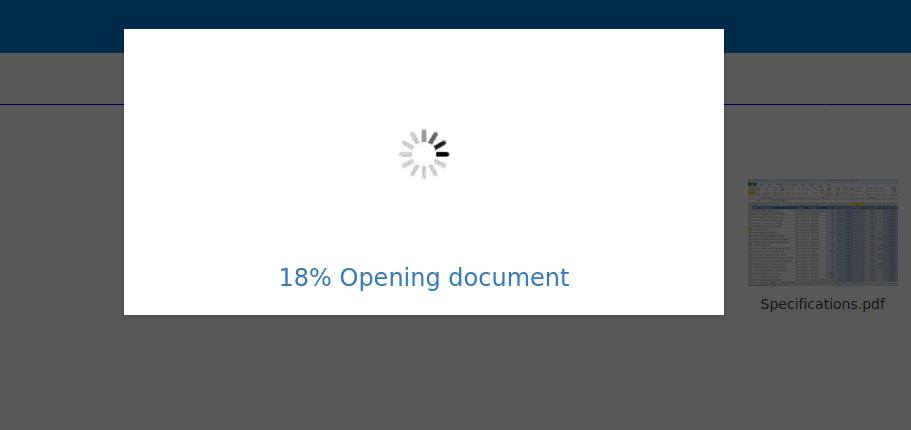

La clave, llegados a este punto, es convencer al usuario de que se encuentra ante un servicio de alojamiento y descarga de ficheros como pueda ser Dropbox para que baje la guardia e, instintivamente, proceda a descargar cualquiera de los ficheros mostrados. Para hacerlo aún más creíble, los delincuentes han preparado una falsa secuencia de descarga donde se muestra el porcentaje completado.

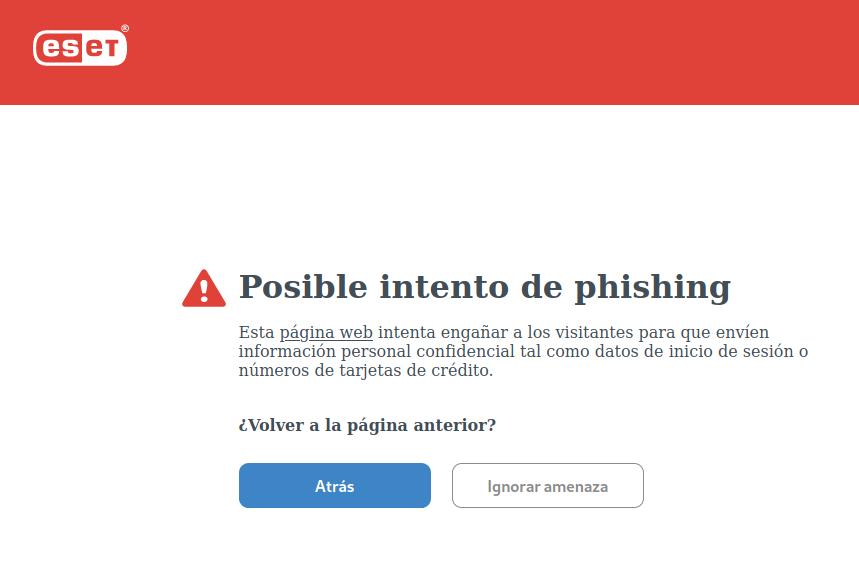

Sin embargo, antes de completar esta descarga se muestra la pantalla clave en este caso de phishing, que no es otra que la que solicita las credenciales de acceso al servicio OneDrive de Microsoft. En este punto, dependiendo de la concienciación sobre correos y webs que suplantan la identidad de empresas y servicios online que haya recibido el usuario, se podrá evitar que introduzca sus credenciales o que se las ceda a los delincuentes.

“Recordemos que, una vez los delincuentes han obtenido estas credenciales, pueden usarlas para realizar otros tipos de ataques a la empresa donde trabaja la víctima y que pueden terminar con el robo de información confidencial. Si además el usuario reutiliza las mismas credenciales para acceder a otros servicios de la empresa y cuenta con permisos elevados o acceso a buena parte de la red corporativa, el problema puede agravarse considerablemente”, relata Josep Albors.

Cómo mitigar los ataques de phishing

Correos como el que acabamos de revisar ESET y otros incluso más elaborados son cada vez más comunes, por lo que los antiguos consejos a la hora de detectar casos de phishing ya no sirven actualmente. Es importante realizar una formación continua entre los empleados, con ejemplos lo más cercanos posibles a los reales y de una forma didáctica que no persiga encontrar culpables, sino aumentar la concienciación y la capacidad de detección de este tipo de correos.

Además, a pesar de esta mejora en las técnicas usadas por los delincuentes, las soluciones antiphishing pueden seguir filtrando un elevado número de mensajes que no llegarían a las bandejas de entrada de los usuarios, o bloqueando las webs usadas para robar credenciales o descargar archivos maliciosos.

En cualquier caso, recordamos que la formación y los esfuerzos de concienciación sobre el phishing deberían ser solo una pequeña parte de una estrategia más amplia hacer frente a las amenazas de ingeniería social existentes. Estos esfuerzos, apoyados por controles de seguridad adicionales (como la autenticación multifactor) son esenciales para mitigar posibles ataques de phishing y otras ciberamenazas.

“Los incidentes de seguridad que empiezan con un correo o mensaje de phishing no solo siguen siendo un serio problema para usuarios particulares y empresas, sino que ha ido aumentando en los últimos años. Debemos tomarnos muy en serio estas amenazas y poner los medios necesarios para detectarlas, puesto que, en demasiadas ocasiones, el phishing es solo la fase inicial de un ataque mucho más peligroso que puede terminar poniendo en serios problemas a la mayoría de las empresas”, concluye Josep Albors.