¿Por qué los correos con supuestas facturas siguen siendo un gancho tan efectivo para propagar amenazas?

No pasa una semana sin que veamos nuevos ejemplos de correos electrónicos haciéndose pasar por facturas legítimas para tratar de engañar a los usuarios que los reciben. Esta ha sido una táctica empleada por los ciberdelincuentes desde hace muchos años, pero que se incrementó notablemente desde inicios de 2020, y actualmente sirve de cebo para propagar todo tipo de amenazas.

Emails maliciosos para todos los gustos

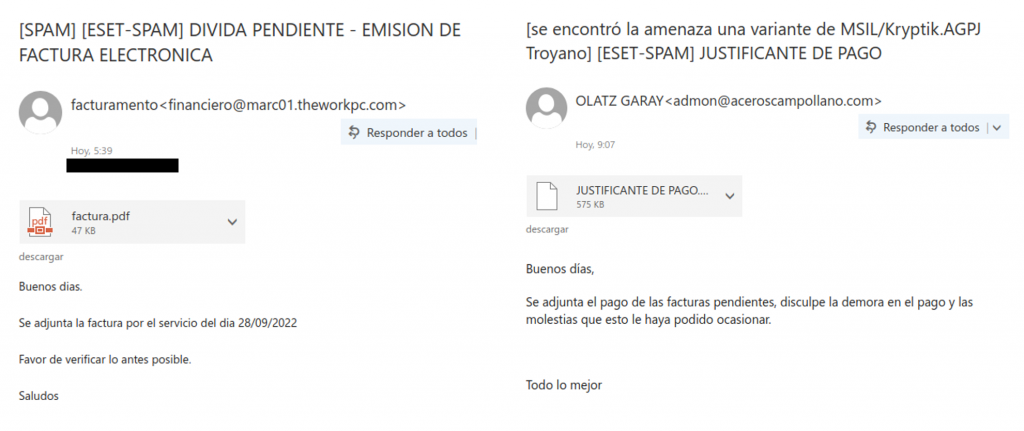

Como ejemplo de la gran cantidad de campañas que están usando el tema de las facturas como gancho, vamos a revisar algunos de los emails recibidos en una de las cuentas de correo destinadas a detectar este tipo de campañas en España que tenemos en nuestro laboratorio. En menos de doce horas hemos observado cuatro campañas diferentes con facturas, presupuestos o justificantes de pago como asunto, lo que demuestra el uso intensivo que hacen los delincuentes de este asunto.

Además, entre las campañas detectadas podemos distinguir de varios tipos, comenzando por aquellas que adjuntan algún archivo al propio correo y que confían en que el usuario lo descargue y ejecute.

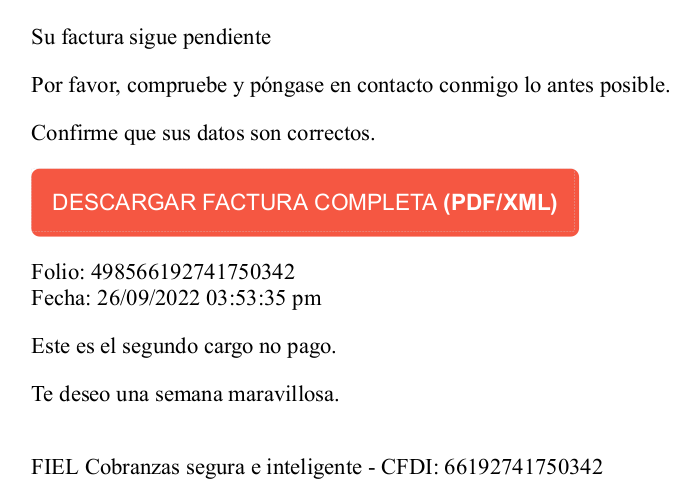

También observamos otra técnica que, en lugar de adjuntar las supuestas facturas, incluye enlaces o imágenes de los documentos con enlaces incrustados y que realizan su descarga cuando el usuario pulsa sobre ellas para previsualizarlas.

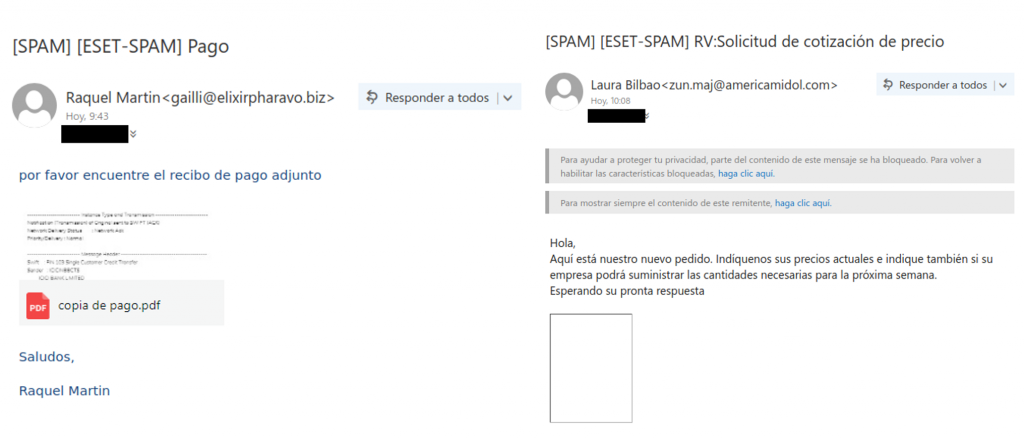

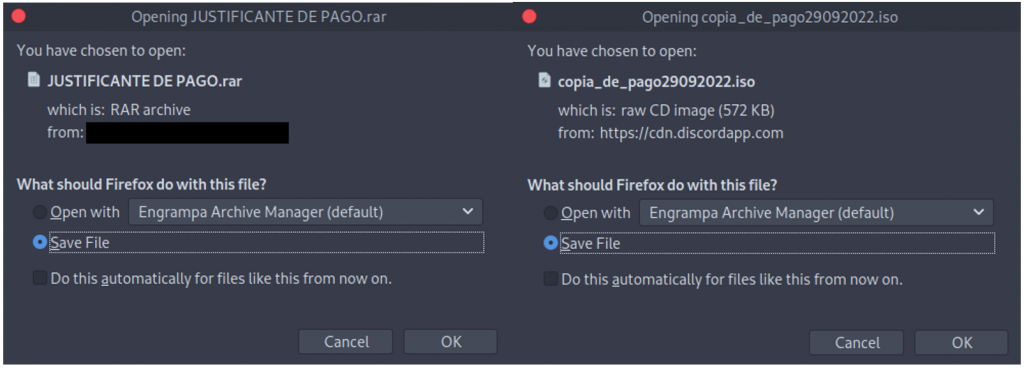

En cualquiera de los dos formatos, la finalidad de estos correos es conseguir que el usuario se descargue algún tipo de fichero en el sistema y, seguidamente, lo ejecute. Además, los delincuentes son conocedores de las elevadas posibilidades de detección de ficheros adjuntos sospechosos si estos se encuentran en formatos ejecutables tradicionales como EXE. Por ese motivo, tratan de camuflar sus amenazas dentro de ficheros comprimidos o utilizando extensiones menos habituales pero que igualmente pueden ser ejecutadas en sistemas operativos Windows.

Dentro de las estrategias usadas para camuflar la descarga de malware destacamos la que, desde hace unos meses, ha usado el troyano bancario Mekotio en algunas de sus campañas. En lugar de proporcionar un enlace dentro del correo o adjuntar directamente el fichero malicioso, en algunas campañas deciden emplear un documento PDF con un enlace incrustado que redirige a la descarga del archivo responsable de la primera fase del malware.

Pero los troyanos bancarios con origen en Latinoamérica no son los únicos que utilizan este tipo de correos para infectar a sus víctimas. Otras familias como los infostealers o ladrones de información también están usando activamente desde hace tiempo este tipo de correos, dirigiéndose específicamente a los departamentos de contabilidad y administración de las empresas españolas.

Buen ejemplo de ello son las constantes campañas protagonizadas por familias como Agent Tesla, Formbook o Snake keylogger, por poner solo unos ejemplos. Precisamente, familias de este tipo de malware tienen a España entre uno de sus principales objetivos desde hace más de un año, sabedores de que aún falta que las empresas españolas, y especialmente las pymes, adopten las medidas de seguridad y se conciencien para reconocer estas y otras amenazas.

Conclusión

Acabamos de comprobar como, aun usando un gancho relativamente sencillo y sin demasiadas complicaciones, los delincuentes siguen pudiendo obtener un considerable número de víctimas. Está en nuestras manos aprender a reconocer y distinguir estos mensajes de los auténticos, así como adoptar medidas y soluciones de seguridad que permitan su detección y eliminación.