Excel con vulnerabilidad antigua usado por el malware Agent Tesla para tratar de robar credenciales

Entre las amenazas más destacadas detectadas en España durante el pasado 2022, los infostealers, sobre todo las familias Agent Tesla y Formbook, tuvieron un especial protagonismo con continuas campañas dirigidas a las empresas españolas. El 2023 que hemos estrenado hace poco parece seguir la misma tendencia, ya que los correos encargados de propagar estas amenazas siguen recibiéndose en los buzones de las pymes de nuestro país.

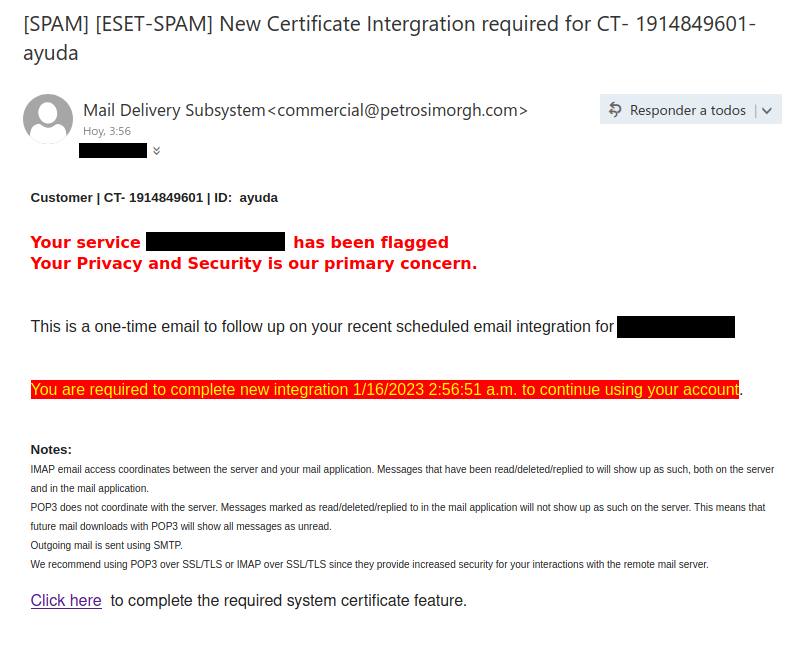

Email que dirige a la descarga de una Excel sospechosa

Normalmente las campañas protagonizadas por infostealers de familias como Agent Tesla, Formbook y otros suelen utilizar plantillas relacionadas con facturas, justificantes y órdenes de pago, empresas de logística o suplantación de entidades bancarias. Sin embargo, eso no significa que los delincuentes se limiten a ese tipo de plantillas y es posible ver también que utilizan ganchos completamente diferentes, como el que analizamos a continuación.

Tal y como vemos en el email mostrado en la imagen anterior, el correo nos informa de la necesidad de completar una supuesta integración de nuestro correo corporativo para poder seguir enviando y recibiendo mensajes. Al venir este mensaje redactado en inglés, no parece que esta campaña se dirija exclusivamente a empresas españolas, tal y como sucedía en la mayoría de casos analizados en nuestro laboratorio durante los últimos años.

En cualquier caso, las posibilidades de que algún empleado de la empresa que reciba uno de estos correos lo abra y pulse sobre el enlace proporcionado están ahí, lo que le redirigiría a la siguiente web preparada por los delincuentes.

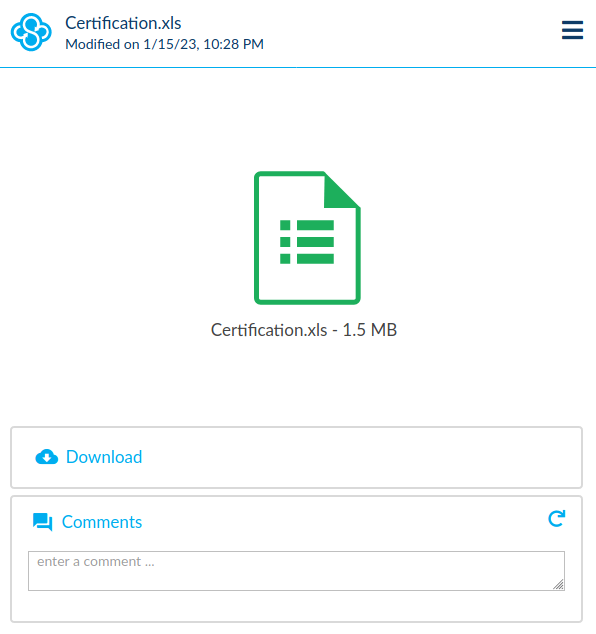

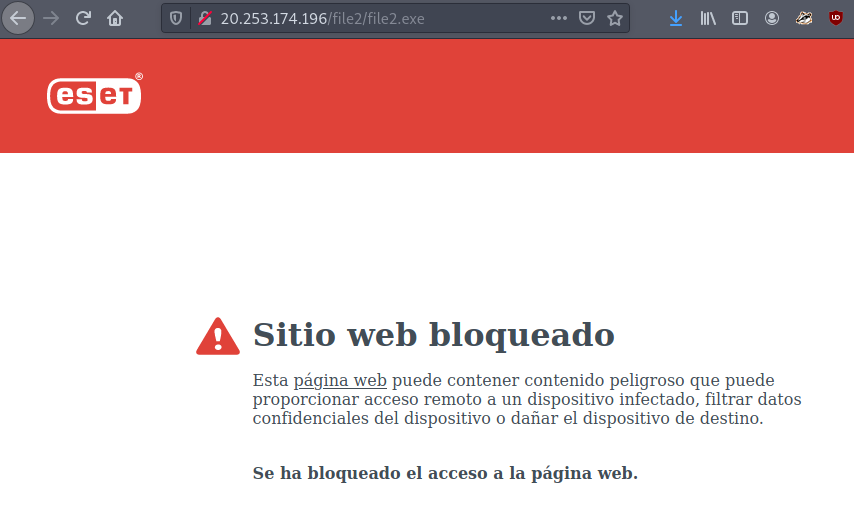

Como vemos, los responsables han tratado de evadir las detecciones iniciales por parte de las soluciones de seguridad incluyendo un enlace desde donde se puede acceder a la descarga de una hoja de cálculo Excel, en lugar de adjuntarla al correo directamente. Esto no les ha funcionado con las soluciones de seguridad de ESET, que detectan directamente el correo como spam, pero en el caso de que un usuario consiga acceder a la web que aloja el documento, descargárselo y abrirlo, este mostraría la siguiente imagen como señuelo.

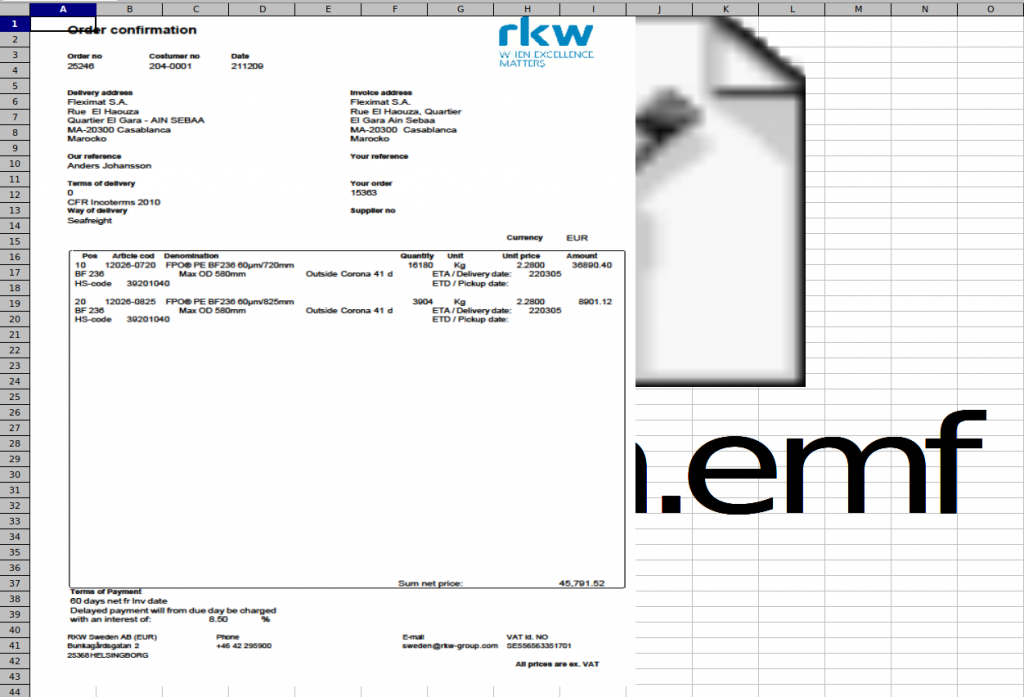

Mientras el usuario trata de averiguar qué tipo de documento acaba de abrir y si se corresponde con algún tipo de factura pendiente de pago, los atacantes tratan de explotar la antigua vulnerabilidad en Office CVE-2017-11882, que ya cuenta con más de cinco años de antigüedad y que permite a un atacante sin autenticar la ejecución de código arbitrario en el sistema vulnerable. A muchos les puede parecer extraño que esta vulnerabilidad se siga utilizando a día de hoy, pero la realidad es que no son pocas las empresas españolas que utilizan a diario aplicaciones y sistemas obsoletos y sin parchear, lo que facilita mucho el trabajo a los atacantes.

Detección y bloqueo de las amenazas

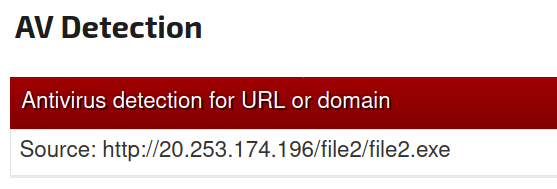

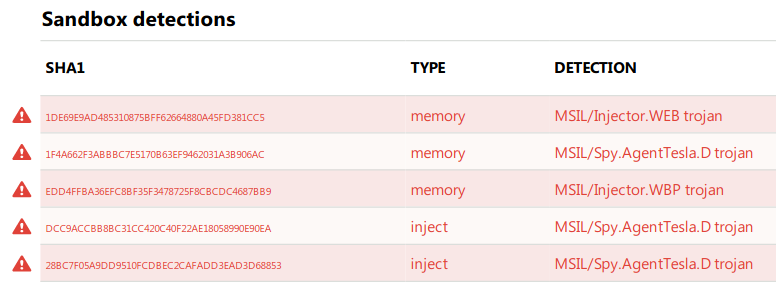

En el caso de que se consiga explotar la vulnerabilidad, el exploit se utiliza para descargar y ejecutar un archivo desde una ubicación controlada por los delincuentes.

Esta ubicación también es detectada por las soluciones de seguridad de ESET, que bloquearían el intento de descarga del fichero malicioso. De esta forma, en el caso de que no se haya bloqueado el correo inicialmente, los usuarios no llegarán a descargar el payload preparado por los delincuentes aunque hayan conseguido descargar y ejecutar el fichero Excel malicioso.

El fichero que los delincuentes tratan de descargar y ejecutar en esta campaña es una variante más del ladrón de información Agent Tesla, especializado en robar credenciales almacenadas en aplicaciones de uso cotidiano en empresas como navegadores de Internet, clientes de correo, VPNs o FTPs, pero que también puede ser usado para robar credenciales de plataformas relacionadas con videojuegos como Steam, Discord o incluso de algunas carteras de criptomonedas.

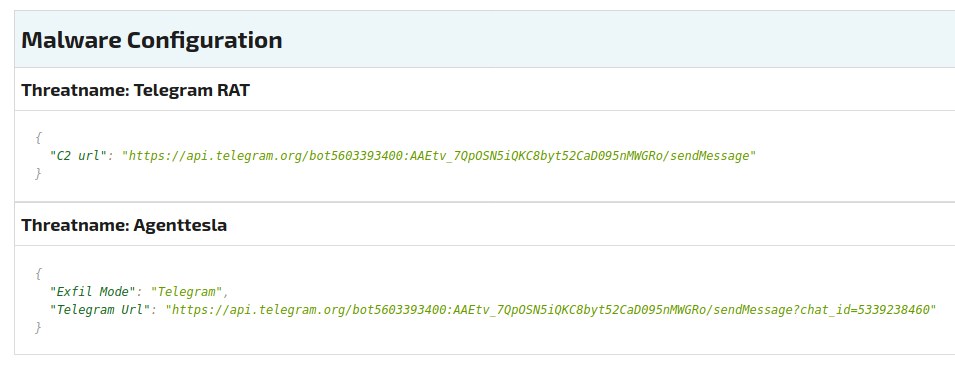

Como es habitual en este tipo de herramientas de control remoto maliciosas, la exfiltración de la información robada puede realizarse por varios métodos, siendo uno de los elegidos por Agent Tesla el uso de la API del servicio de mensajería Telegram para enviar estos datos sustraídos a alguno de los bots controlados por los delincuentes.

De esta forma, los delincuentes logran obtener la información sustraída de los sistemas infectados rápidamente, almacenándola para usarla en futuros ataques en la fase de acceso inicial o para vendérsela a otros grupos de delincuentes, incluidos los responsables y afiliados de varios grupos que se dedican al ransomware.

Conclusión

Tal y como acabamos de comprobar, el malware especializado en el robo de información sigue estando muy presente, por lo que debemos tomar las medidas adecuadas si queremos evitar caer en sus trampas. El uso de soluciones de seguridad puede evitar que estos correos lleguen a los buzones de los usuarios, eliminando así el riesgo de que se vean tentados a pulsar sobre enlaces o ficheros adjuntos y comprometiendo los sistemas y redes de la empresa.