¿Has comprado un andamio recientemente? Cuidado con este correo usado para robar información de las empresas

En lo que respecta a los ganchos o excusas que utilizan los delincuentes para tratar de engañarnos, hemos de reconocer que, de vez en cuando nos sorprenden. En las revisiones constantes que hacemos de las campañas de correos usadas con fines maliciosos hemos visto prácticamente de todo, pero creemos que esta es la primera vez que observamos como se utiliza como asunto el pago de un andamio para tratar de convencernos de que se trata de una factura legítima.

La factura por el andamio

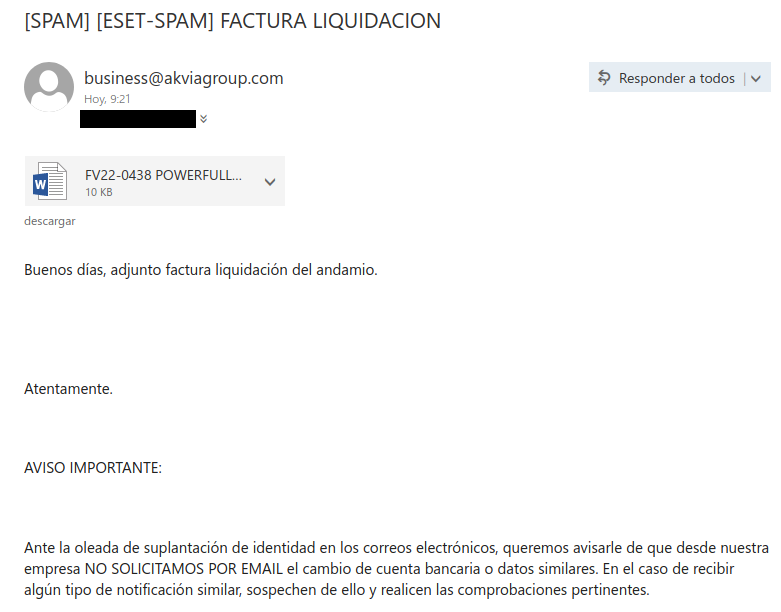

Desde hace tiempo, es habitual que los delincuentes utilicen cuentas comprometidas de empresas para tratar de conseguir nuevas víctimas y, por tanto, es lógico pensar que los correos que redacten estén relacionados con el negocio que están suplantando. En esta ocasión analizamos un correo reciente en el que, aunque en el asunto del mensaje no se haga mención, en el cuerpo del mismo si que observamos como la supuesta factura adjunta al email se refiere a la compra o alquiler de un andamio.

Tras revisar el email resulta curioso observar como la dirección del remitente (empresa turca) no tiene nada que ver con la empresa de andamios suplantada ubicada en Valencia y cuyos datos y logotipo se incluyen también en el correo. Además, resulta interesante comprobar como la empresa suplantada tiene en su plantilla de correo un aviso alertando, precisamente, de la suplantación de identidad.

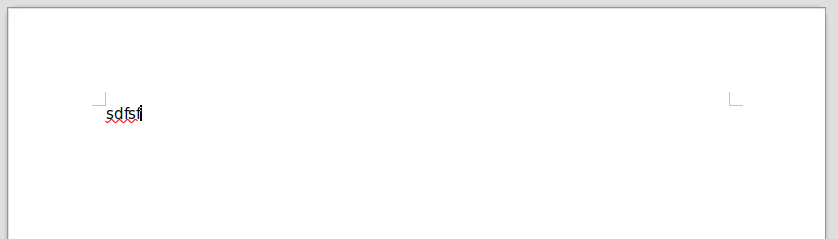

Todos los intentos de hacer pasar por legítimo este correo tienen como finalidad convencer al receptor del mensaje para que descargue y ejecute el fichero de Word adjunto. Aun a día de hoy hay muchos usuarios que no sospechan de este tipo de archivos y piensan que no pueden contener código malicioso, algo que no es verdad desde hace muchos años. En esta ocasión comprobamos que el documento de Word, en su interior, no tiene apenas texto, aunque, en lo que respecta a contenido, la realidad sea bien diferente.

Al revisar a fondo el documento vemos como este incorpora un exploit para la conocida vulnerabilidad CVE-2017-11882, que como su propio código identificativo indica, tiene ya más de cinco años de antigüedad. Recientemente hemos visto como algunas familias de malware especializadas en el robo de información la siguen usando con un éxito importante. Esto demuestra que muchos usuarios particulares y empresas no solo no se molestan en actualizar sistemas operativos y aplicaciones obsoletas, sino que tampoco instalan parches de seguridad que solucionarían vulnerabilidades antiguas.

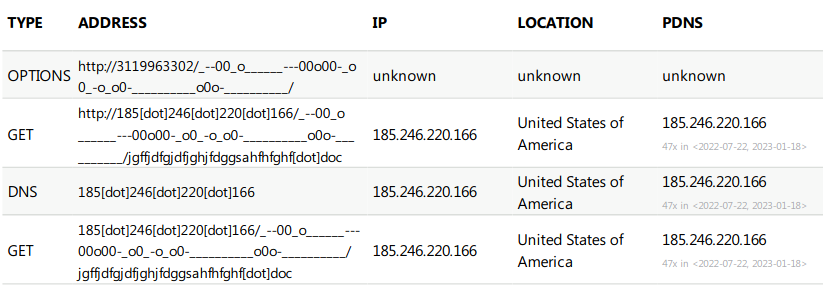

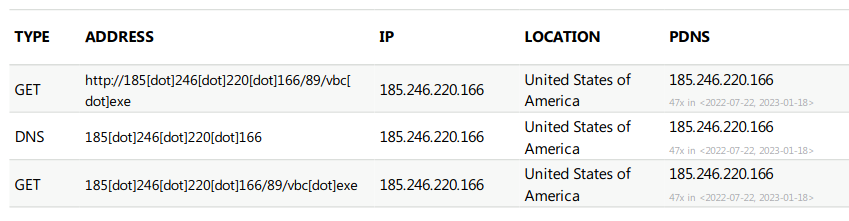

En este caso observamos como la vulnerabilidad es explotada para realizar una conexión a una URL controlada por los atacantes y desde donde se descarga otro fichero Word con un nombre bastante peculiar.

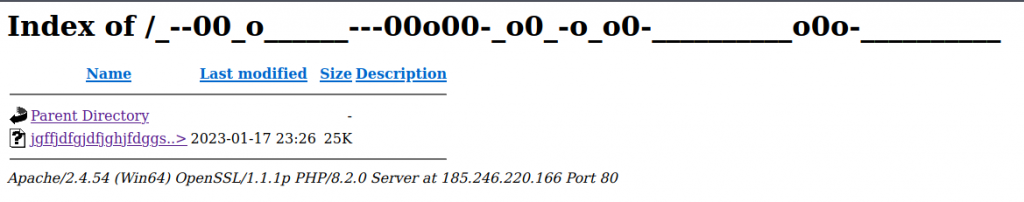

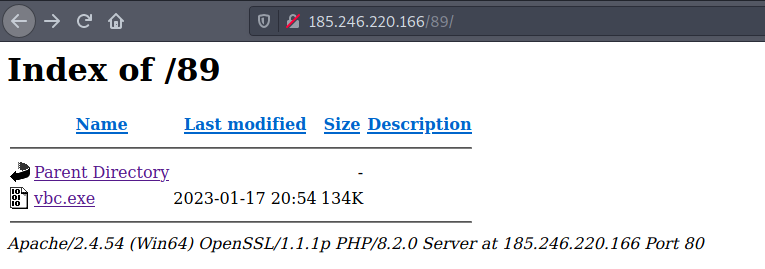

Además, podemos comprobar que los delincuentes no se han molestado en bloquear el acceso al directorio usado para alojar estos documentos maliciosos, por lo que si reutilizan esta URL en futuras campañas podría ser posible ver que muestras se van a utilizar incluso antes de que empiecen a distribuirse.

Esto nos podría indicar que los delincuentes no han tomado las precauciones necesarias y que, muy probablemente, estemos ante un grupo o individuo con pocos conocimientos técnicos y que, simplemente, han adquirido, algún tipo de malware o kit ya preconfigurado, unido a algún servicio de envío de correos usando cuentas previamente comprometidas para realizar sus pinitos en el mundo del cibercrimen.

Segundo fichero de Word y descarga del payload

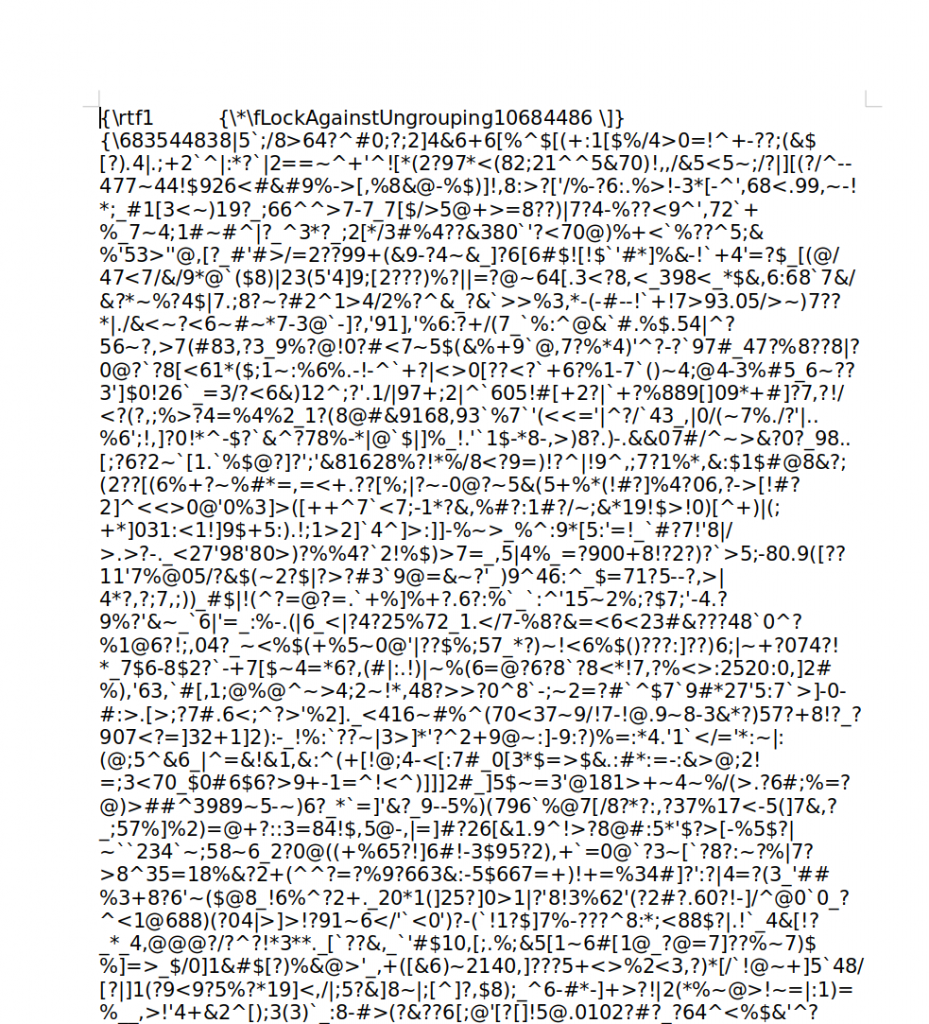

Como acabamos de comprobar, el primero archivo Word descargado tan solo sirve para conectarse a un servidor remoto controlado por los delincuentes y descargar y ejecutar un segundo fichero ofimático. Esto ya se realiza de forma automática y transparente de cara al usuario, pero, si tratamos de abrir este segundo fichero ofimático, vemos que contiene mucha más información, aunque esta sea, aparentemente ilegible.

La finalidad de este segundo documento es volver a conectarse con el servidor controlado por los delincuentes para, aprovechando de nuevo la vulnerabilidad anterior, descargarse, esta vez sí, un ejecutable que contiene el payload de la amenaza que quieren propagar usando este envío de correos.

Y, como era de esperar, de nuevo volvemos a encontrarnos con la posibilidad de acceder libremente al directorio del servidor usado por los atacantes para alojar sus muestras, algo que no debería ser posible si los delincuentes tomasen en cuenta unas mínimas medidas de seguridad, aunque visto lo visto, no parecen estar por la labor.

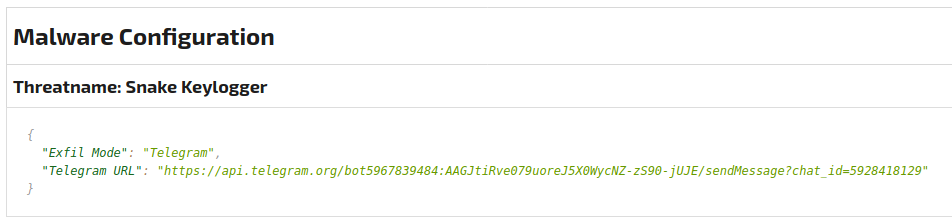

En lo que respecta al malware en sí, estaríamos ante un nuevo caso de infosteraler o ladrón de información. Concretamente, ante Snake Keylogger, un conocido infostealer que se suele distribuir principalmente usando documentos maliciosos como los que acabamos de analizar y que se especializa en registrar las pulsaciones de teclado en búsqueda de credenciales, además de disponer de capacidades para robar lo que el usuario copie en el portapapeles y realizar capturas de pantalla.

Como muchas otras amenazas similares, este malware puede enviar la información robada a los delincuentes mediante varios métodos que incluyen el email, FTP, Pastebin, SMTP o, como en esta ocasión, mediante la API de Telegram.

A pesar de no ser un ladrón de información que se use de forma tan extendida en nuestro país como sí lo son Agent Tesla o FormBook, en los últimos meses hemos analizado otras campañas donde los delincuentes utilizaban esta amenaza, por lo que no resulta un desconocido para los usuarios españoles.

Conclusión

El uso de malware especializado en el robo de información sigue estando muy presente y representa una de las principales amenazas para las empresas españolas. Resulta especialmente preocupante que los delincuentes utilicen vulnerabilidades con más de cinco años de antigüedad y aun así consigan su objetivo, lo que demuestra, una vez más, que además de disponer de soluciones de seguridad efectivas, es necesario actualizar periódicamente tanto los sistemas operativos como las aplicaciones instaladas.