Correo electrónico que suplanta al Banco Santander, una amenaza que sigue estando presente

Aunque en los últimos años hemos visto como los delincuentes han ampliado sus campañas de phishing bancario también a entidades pequeñas, no debemos olvidar que muchos cibercriminales siguen tratando de captar nuevas víctimas entre los usuarios de entidades que más clientes tienen. Y si hablamos de clientes en España, el Banco Santander suele ser una de las entidades más suplantadas en las campañas de phishing, campañas que han ido adaptándose conforme se iban incorporando nuevas medidas de seguridad.

Un correo sospechoso apareció

A la hora de identificar correos fraudulentos hay ciertos puntos en los que un usuario debe fijarse para que no le cuelen un código malicioso o, como en este caso, traten de engañarle haciéndose pasar por su banco. Para empezar, debemos fijarnos en el remitente del mensaje y ver si coincide con la empresa que está contactando con nosotros, algo que no sucede en este email.

Solo por ese detalle ya debería ser fácil identificar este correo como fraudulento, pero vamos a asumir que el receptor del email no se fija y procede a leer el cuerpo del mensaje. El mensaje está redactado de forma bastante entendible, aunque se nota que han utilizado algún tipo de plantilla o traducción automática. Sin embargo, los delincuentes también van mejorando este aspecto y no son pocas las veces en las que cuesta distinguir un mensaje legítimo de otro fraudulento y, con el uso de inteligencia artificial, la cosa va a ponerse aun más difícil.

Si leemos el mensaje, veremos que sigue la técnica de crear una sensación de urgencia o preocupación en el usuario, solicitando que se pulse sobre un enlace que, si nos fijamos bien, redirige a una dirección que, normalmente, poco tiene que ver con la de la entidad bancaria. Aun así, debemos ir con cuidado, puesto que también es posible que los delincuentes hayan adquirido un dominio similar al del banco que están suplantando para esa campaña.

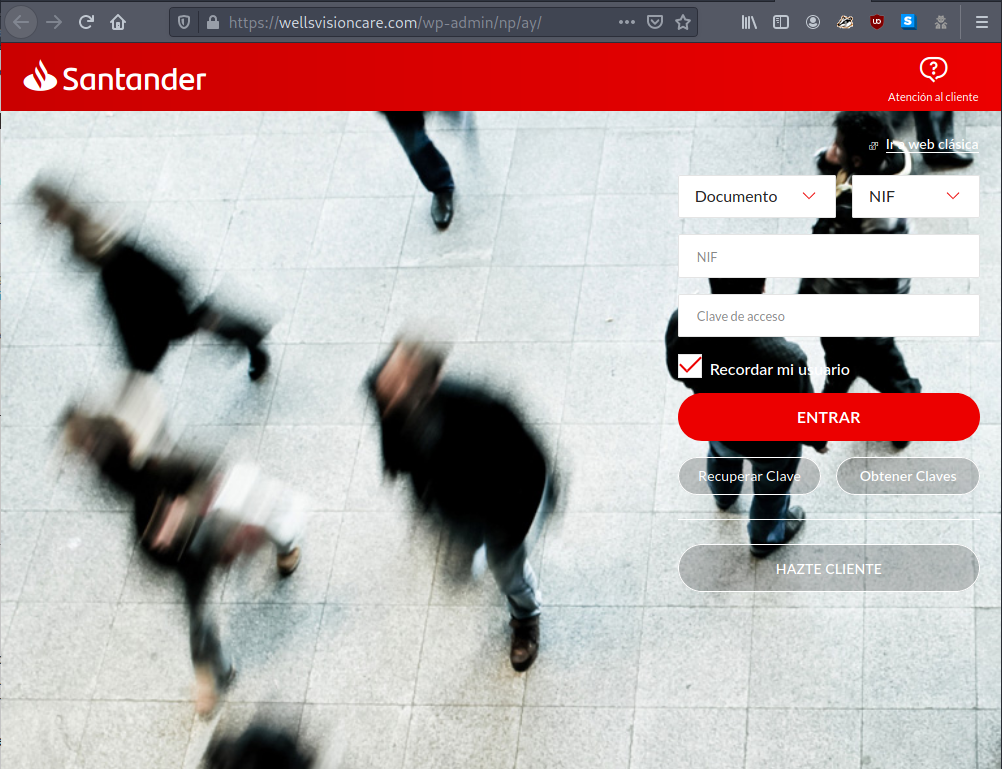

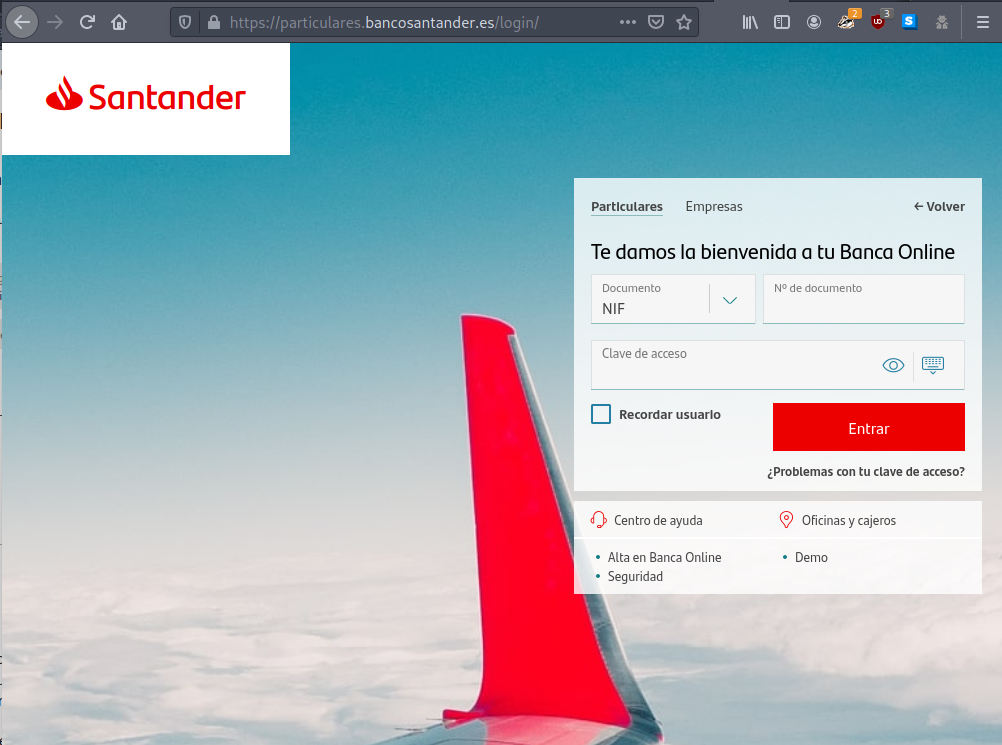

En esta ocasión, los criminales han optado por comprometer previamente una web vulnerable y alojar en ella la plantilla que simula ser la web de acceso a la sección de clientes particulares del Banco Santander.

Sin embargo, la plantilla usada por los delincuentes está desactualizada, ya que la web legítima presenta otro diseño, aunque bien es cierto que, si el usuario no suele fijarse en estos detalles, podría pasar por una web perfectamente auténtica. No obstante, en ambos casos observamos como las webs presentan el candado de seguridad y utilizan el protocolo HTTPS, algo que puede llevar a pensar a algunos usuarios que ambas son legítimas y seguras cuando solo una lo es realmente.

Recordemos que el uso del protocolo HTTPS tan solo garantiza que la comunicación entre nuestro dispositivo y la web a la que queremos acceder se realiza de forma segura, no que la web lo sea. Además, desde hace varios años, muchos de los ejemplos de phishing que observamos a diario ya cuentan con su correspondiente certificado de seguridad, por lo que fijarse solamente en este punto no es una buena idea.

Tratando de saltarse las medidas de seguridad

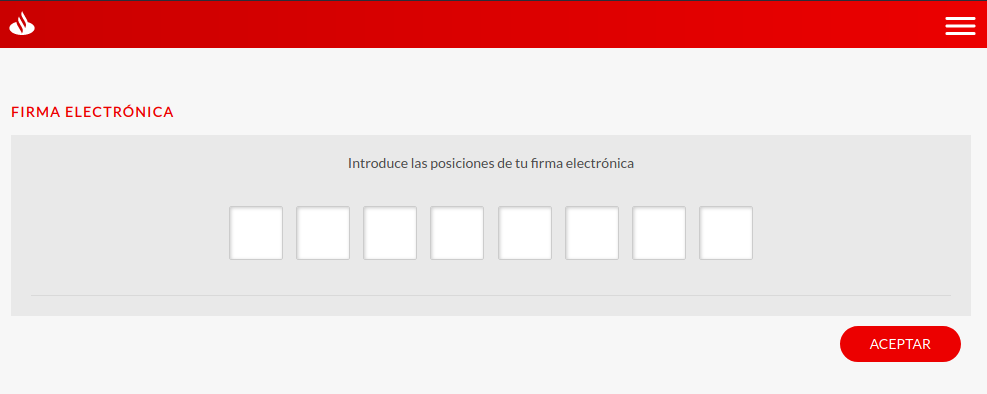

Para tratar de evitar que los delincuentes hagan su agosto engañando a sus clientes, las entidades bancarias llevan años incorporando medidas de seguridad adicionales. De la misma forma, los delincuentes tratan de sortear estas medidas usando varias técnicas, aunque una de las más sencillas (y efectivas) sigue siendo preguntar a las víctimas por esta información adicional solicitada a la hora de operar usando la banca online. Un ejemplo de esto lo vemos con la implementación de las llamadas firmas electrónicas, que no dejan de ser una palabra secreta asociada a nuestra cuenta y que es necesaria para confirmar ciertas operaciones como las transferencias de dinero. Por ese motivo, no debería sorprendernos que las plantillas de phishing incluyan la petición de este dato, como en este caso.

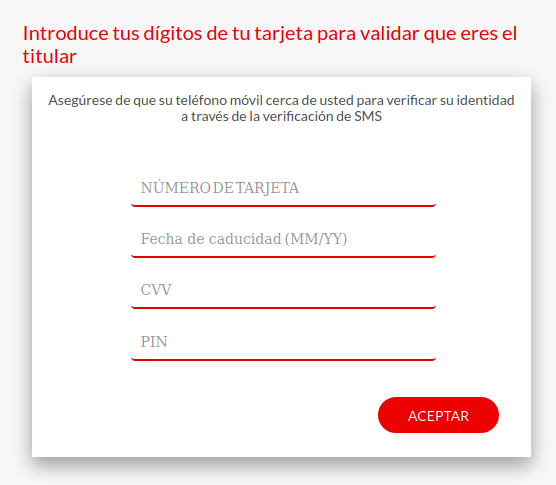

Así mismo, también encontramos delincuentes que, no conformes con obtener los datos de la cuenta bancaria de sus víctimas también intentan robar los datos sus tarjetas de crédito. Para ello simplemente añaden un paso más en su plantilla web de phishing bancario donde se solicitan sin tapujos todos los datos relacionados con la tarjeta de crédito, incluido el código PIN que les permitiría hacer duplicados y sacar dinero en efectivo de cualquier cajero.

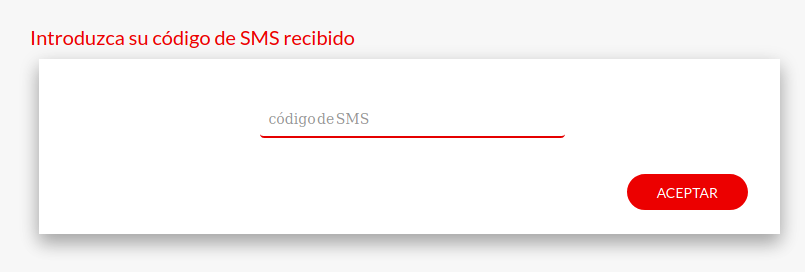

Además de la capa de seguridad adicional que proporciona la inclusión de una firma electrónica, muchas entidades añaden un segundo código de un solo uso que se suele enviar mediante SMS. Conocedores de esta medida de seguridad, los delincuentes también piden al usuario que les envíe este código para poder realizar una transferencia desde su cuenta a otro controlada normalmente por muleros, que son los que se encargan de recibir el dinero robado y renviárselo a los delincuentes a cambio de una comisión.

Aunque las medidas de seguridad adicionales siempre son bien recibidas, hemos de tener en cuenta que el envío de códigos de autorización mediante mensajes SMS hace tiempo que dejó de ser seguro, puesto que los troyanos bancarios para Android son capaces de interceptar estos mensajes SMS sin que el usuario se de cuenta y usarlos para confirmar las transferencias desde la cuenta de la víctima.

Conclusión

Como acabamos de comprobar, los correos de phishing tradicionales siguen siendo una opción para los ciberdelincuentes, por mucho que en los últimos años haya proliferado el uso de mensajes SMS como vector principal de ataque a la hora de iniciar estas campañas. Por ese motivo, debemos estar atentos y desconfiar de correos no solicitados, por mucho que parezcan venir de fuentes de confianza y consultar antes con nuestro banco si se tiene alguna duda.