Aumento en España de las detecciones de infostealers que usan correos suplantando a todo tipo de empresas

Durante los últimos días estamos observando un importante aumento en las detecciones de cierto tipo de correos que se encargan de propagar un tipo de malware específico. Nos referimos concretamente a correos que suplantan a todo tipo de empresas e incluso organismos públicos como universidades o la propia Agencia Tributaria, correos que no cesan en su intento de conseguir que los usuarios que los reciban ejecuten los ficheros que llevan adjuntos.

Adjuntos maliciosos en correos sospechosos

Todas estas campañas de correos que venimos observando como han aumentado de intensidad en los últimos días tienen un patrón idéntico, consistente en suplantar a una empresa u organismo reconocido e incitar al receptor del mensaje para que descargue y ejecute el fichero adjunto. Por ejemplo, en uno de los múltiples correos analizados en nuestro laboratorio durante las últimas horas observamos como se suplanta la identidad del banco BBVA, indicando que se adjunta un justificante de pago como gancho para tratar de convencer al usuario.

Esta estrategia, aunque muy básica sigue funcionando muy bien a los delincuentes que se encargan de preparar este tipo de campañas. De lo contrario, no veríamos tantos correos similares enviándose constantemente y es que, aunque solo un bajo porcentaje de usuarios caiga en la trampa, el coste de preparar estos correos y de enviarlos les resulta tan fácil y barato que merece la pena preparar estas campañas.

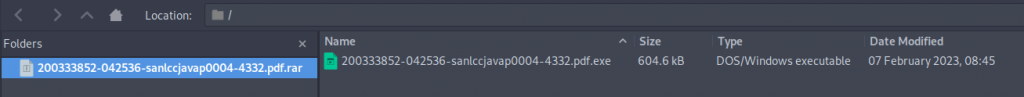

Como es habitual, el fichero adjunto viene comprimido en un intento de evitar que el correo sea descartado solo al ver la extensión del archivo. Sin embargo, al descomprimirlo vemos como se trata de un fichero ejecutable en formato EXE que intenta hacerse pasar burdamente por un archivo PDF.

Si el usuario que recibe este tipo de correos, descarga y ejecuta los archivos adjuntos será infectado por un tipo de malware de la familia de los infostealers o ladrones de información. En las campañas que estamos observando durante estos últimos días, los delincuentes están usando el código malicioso GuLoader que, a su vez actúa como descargador de otras familias de malware como puedan ser RATs maliciosas tales como Formbook, Agent Tesla, Snake o Warzone, entre otros.

Impacto en España

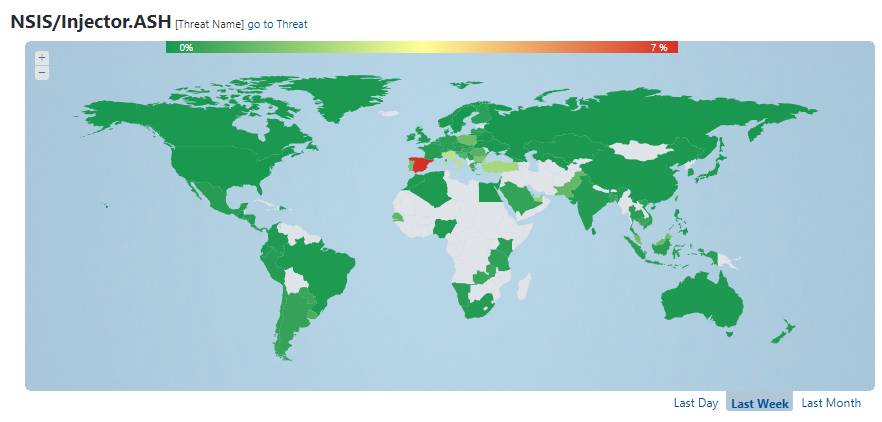

El notable incremento de este tipo de correos maliciosos detectados recientemente es algo que se ha producido a nivel mundial pero que ha afectado principalmente a España. Esto no es algo extraño, puesto que las campañas protagonizadas por los infostealers llevan tiempo teniendo a nuestro país como objetivo principal.

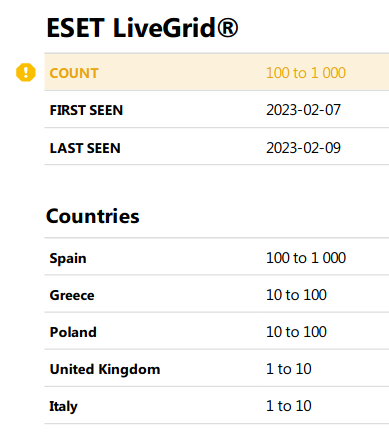

En lo que respecta al correo analizado en este artículo vemos como España es el objetivo principal de esta campaña, seguido de países de nuestro entorno.

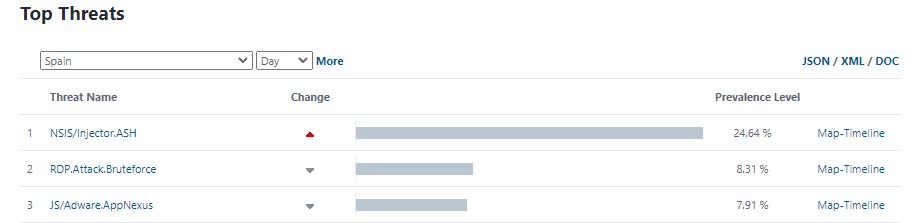

De hecho, esta amenaza, detectada por las soluciones de ESET de forma genérica como NSIS/Injector, está siendo la más detectada con diferencia durante esta semana, con alrededor de un 25% de las detecciones totales realizadas en España y lejos del segundo puesto, que ocupan los ataques de fuerza bruta al protocolo RDP.

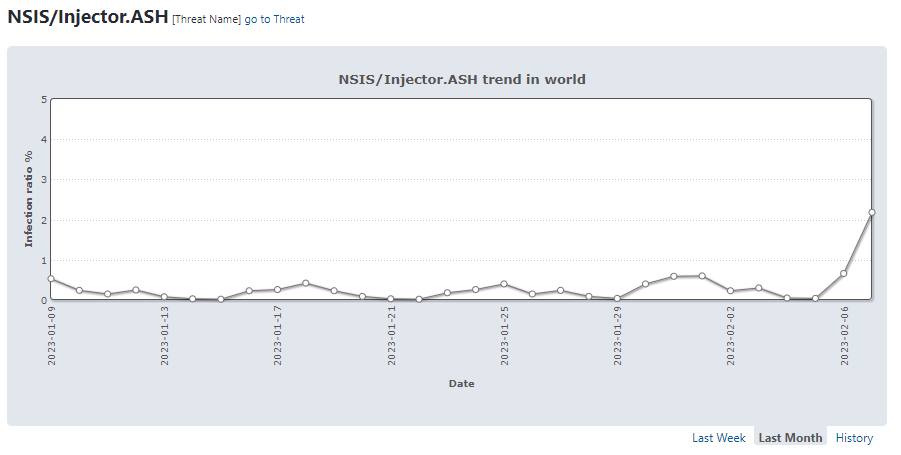

Si nos fijamos en el incremento de detecciones de esta amenaza en concreto experimentado durante las últimas semanas vemos que, desde inicios de febrero, las campañas protagonizadas por este tipo de malware han experimentado un importante crecimiento a nivel mundial, aunque sin llegar a los niveles de detección que tenemos ahora mismo en España.

Esto queda patente cuando pasamos a comparar la situación a nivel mundial y vemos como España y, en menor medida, otros países europeos son los objetivos principales de estas amenazas, siguiendo una tendencia observada durante los últimos años pero que experimenta picos de detección como el que estamos viviendo ahora.

Que los delincuentes estén centrando sus campañas de amenazas especializadas en el robo de información en nuestro país no son, precisamente, buenas noticias. Significa que campañas anteriores les han funcionado bien y que siguen interesados en robar credenciales almacenadas en navegadores de Internet, clientes de correo, clientes FTP o VPNs, estando estos ataques especialmente dirigidos al sector de las pequeñas y medianas empresas.

No debemos olvidar que estas credenciales son utilizadas, posteriormente, en ataques más elaborados y más dañinos. Los delincuentes pueden usarlas, por ejemplo, para propagar nuevas amenazas usando cuentas de correo legítimas que han sido comprometidas o para acceder a la red interna de la empresa, robar información confidencial, cifrarla y luego extorsionar a sus víctimas para recuperar su información y no filtrarla públicamente.

Conclusión

Viendo el incremento de este tipo de emails maliciosos, es importante recordar que la gran mayoría de ellos pueden ser detectados y eliminados por soluciones de seguridad instaladas tanto en servidores de correo como en estaciones de trabajo, sin olvidar la importancia que tiene la formación en ciberseguridad de los empleados para que aprendan a desconfiar de correos sospechosos, aunque estos provengan de remitentes de confianza.