CaixaBank también es suplantada por las campañas de phishing que buscan robar credenciales

Banco Santander, BBVA y ahora Caixabank. Esta semana está siendo especialmente activa en lo que respecta a las campañas especializadas en el robo de información, ya sea mediante paginas webs que simulan ser las legítimas o mediante códigos maliciosos que infectan el sistema de los usuarios.

Aviso de pago

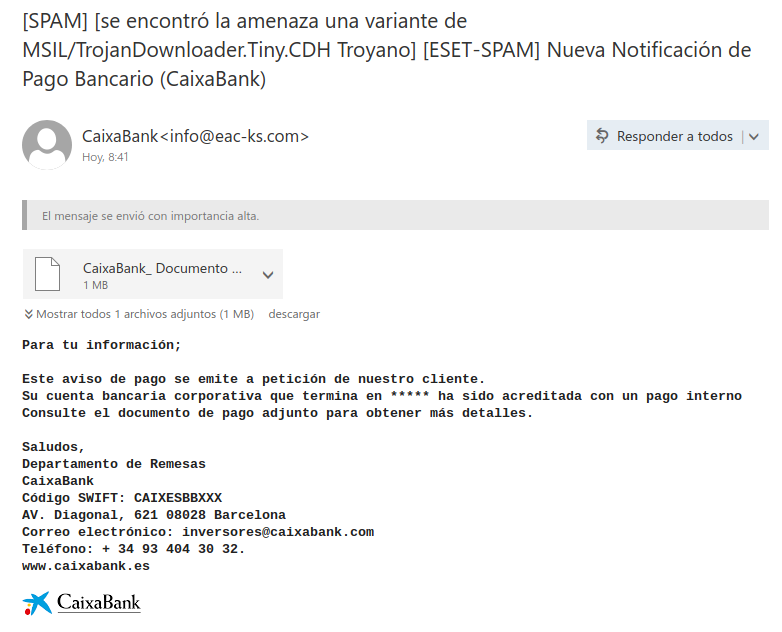

La estrategia usada por los delincuentes en esta campaña es similar a otras vistas en otras anteriormente, incluyendo aquellas que suplantaban a esta entidad. El cuerpo del mensaje alerta de un supuesto aviso donde se indica que se ha realizado un pago en nuestra cuenta bancaria corporativa. Que se haga mención a una cuenta bancaria corporativa es importante, puesto que este tipo de mensajes se envían, en su gran mayoría, a cuentas de correo registradas a nombre de alguna empresa y no a usuarios finales.

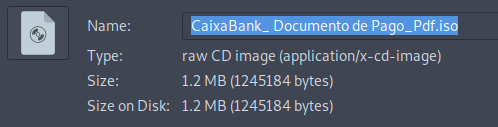

Como es costumbre en este tipo de correos, todo está pensado para que el receptor de este mensaje descargue y ejecute el fichero adjunto. Sin embargo, en lugar de utilizar un formato de archivo comprimido como RAR o ZIP, los delincuentes han usado en esta ocasión un fichero ISO, en un intento de dificultar su detección por las soluciones antivirus.

Debemos recordar que, a pesar de que este formato de archivos pueda parecer poco peligroso a ojos de muchos usuarios, el sistema operativo Windows es capaz de reconocer este formato de imagen de disco, montarlo y ejecutarlo, por lo que, a efectos prácticos, puede llegar a ser tan peligroso como un fichero ejecutable EXE.

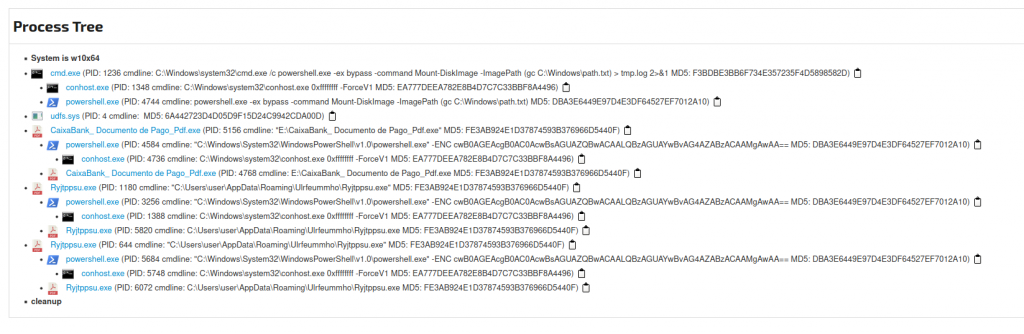

En la siguiente cadena de ejecución vemos como el fichero descargado termina volcando un ejecutable en el disco y utiliza varios comandos en PowerShell para terminar ejecutando el malware en el sistema.

La utilización de PowerShell de forma maliciosa es una táctica común por parte de los delincuentes desde hace tiempo, por lo que es importante considerar su deshabilitación en aquellos entornos en los que no sea estrictamente necesario. Esto no solo impediría la ejecución de malware, sino también la utilización de herramientas del sistema en movimientos laterales y escaladas de privilegios usados en algunos ciberataques más dirigidos.

Identificando la amenaza

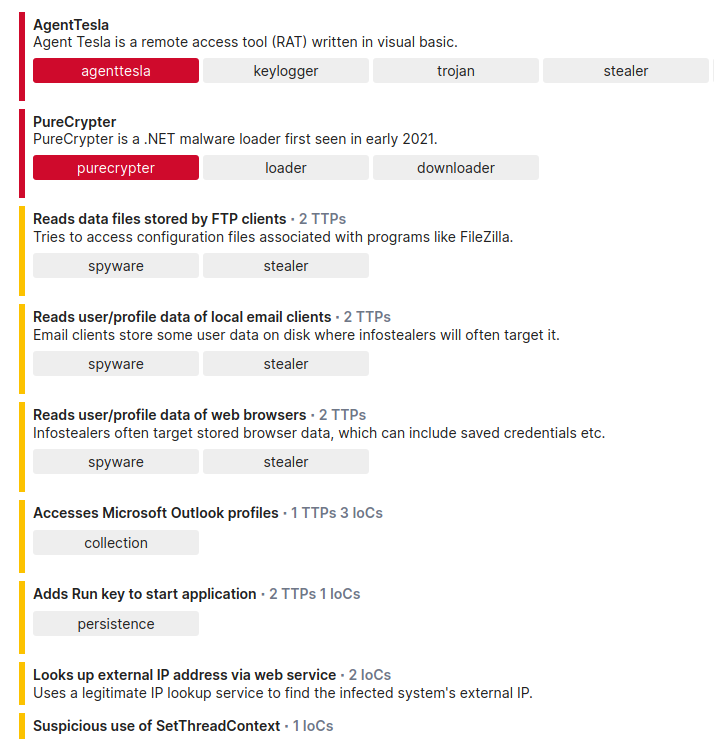

Al analizar la actividad de este código malicioso vemos que, inicialmente se ejecuta un loader conocido como PureCrypter. Este Loader es más reciente que el frecuentemente utilizado en este tipo de campañas GuLoader, aunque también es utilizado por aquellas amenazas especializadas en el robo de información como pueden ser las herramientas de control remoto (RATs por sus siglas en inglés) malicosas.

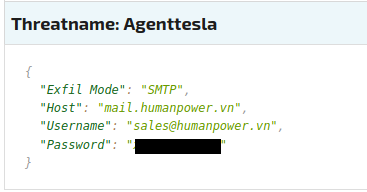

En esta ocasión nos volvemos a encontrar con un viejo conocido como Agent Tesla, uno de los infostealers, junto con Formbook, más detectados en España desde hace ya muchos meses. Esta amenaza tiene varias formas de enviar la información robada a los delincuentes y, en este caso, han utilizado un servidor de correo comprometido para enviar todas las credenciales que roban de sus víctimas.

Estas amenazas están especializadas en el robo de credenciales almacenadas en aplicaciones de uso cotidiano en muchas empresas, aplicaciones como clientes de correo, navegadores de Internet, clientes FTP o VPNs, por poner algunos ejemplos. Estas credenciales son luego usadas para seguir propagando amenazas o comprometer la red interna de la empresa con códigos maliciosos como el ransomware.

Conclusión

Durante esta semana hemos podido comprobar con numerosos ejemplos como la suplantación de entidades bancarias sigue a la orden del día por parte de los delincuentes para propagar varias amenazas. Por ese motivo resulta esencial aprender a reconocer este tipo de correos fraudulentos, así como contar con soluciones de seguridad capaces de proteger nuestras empresas, sean del tamaño que sean, de todo tipo de amenazas.