El troyano bancario Grandoreiro utiliza múltiples plantillas de correo en una intensa campaña dirigida a España

El troyano bancario Grandoreiro sigue siendo una de las amenazas a tener en cuenta cuando hablamos de aquellas que más se centran en afectar a usuarios españoles. Es frecuente ver, semana tras semana, como esta amenaza y otras similares como el troyano bancario Mekotio lanzan oleadas de correos tratando de conseguir nuevas víctimas, aunque la analizada en nuestros laboratorios durante las últimas horas ha sido especialmente intensa.

Diferentes correos con una misma finalidad

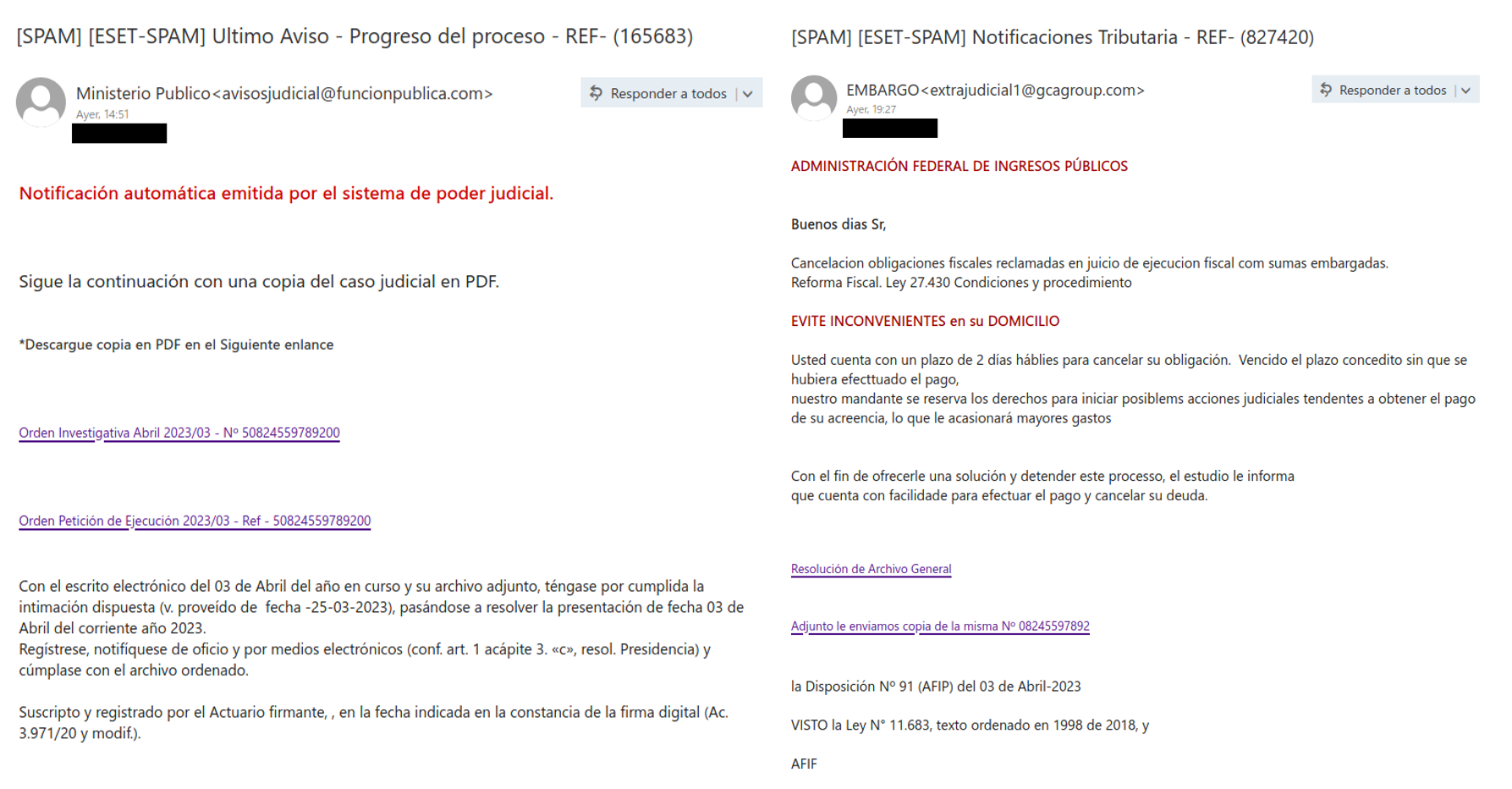

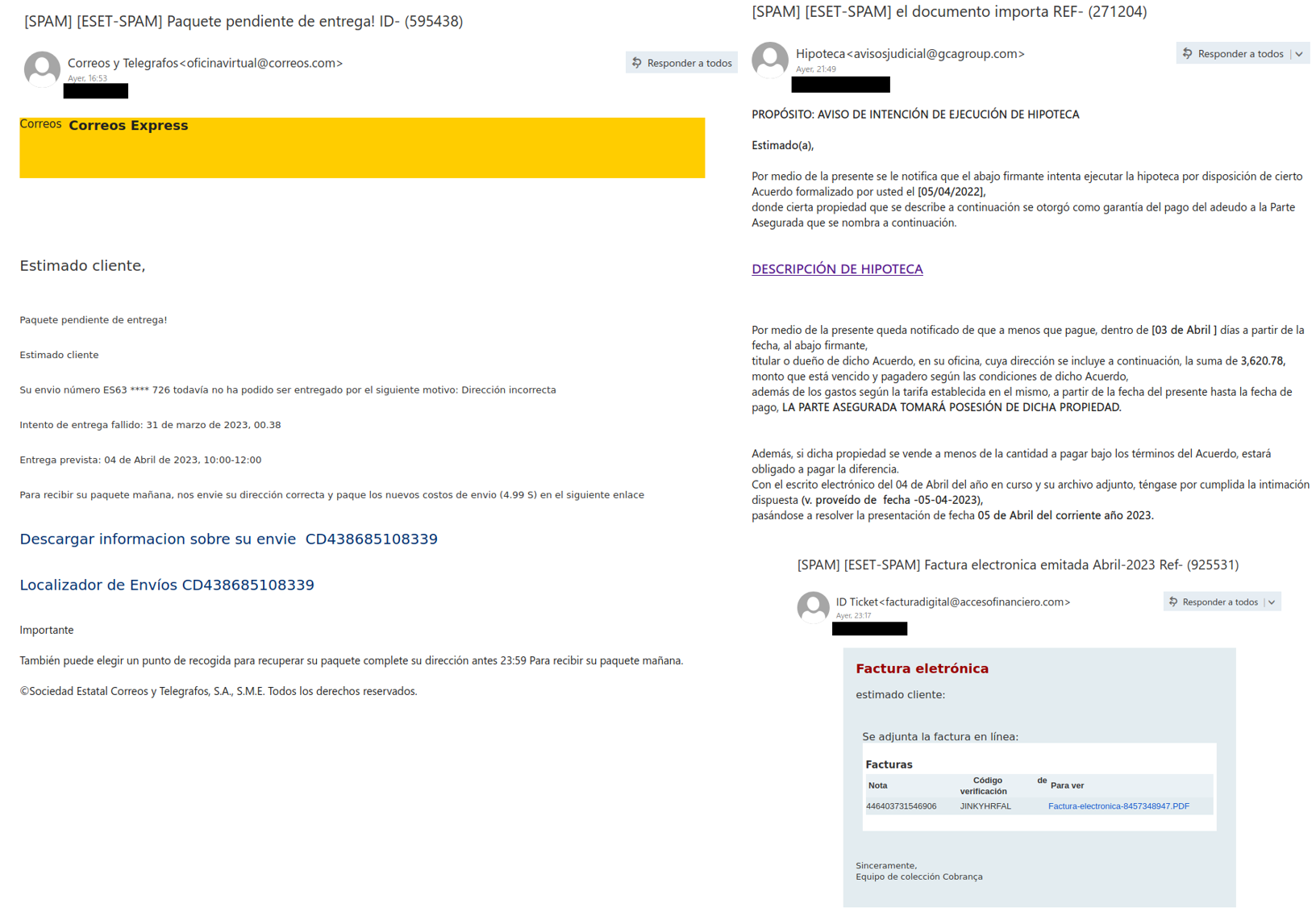

Cuando analizamos campañas protagonizadas por esta familia de troyanos bancarios, lo normal es ver como en cada una de ellas se utiliza una plantilla de correo diferente, probando y repitiendo aquellas con las que más éxito han obtenido. Sin embargo, en la campaña que empezamos a detectar durante el día de ayer lunes 3 de abril observamos como se han utilizado varias plantillas diferentes para propagar la misma variante.

Entre las plantillas detectadas encontramos algunas que se hacen pasar por algún tipo de administración pública o incluso por un supuesto poder judicial. En ambos casos se informa de algún procedimiento abierto contra nosotros que debe ser resuelto en breve si no queremos afrontar las consecuencias. Este tipo de correos está diseñado para que la víctima se preocupe y pulse sobre los enlaces proporcionados sin pararse a pensar si puede ser peligroso o no.

Las otras plantillas de correos detectadas recientemente utilizan asuntos varios como un supuesto paquete pendiente de entrega, la clásica factura electrónica o incluso una ejecución hipotecaria como gancho para conseguir que los usuarios pulse sobre los enlaces incluidos en el cuerpo del mensaje. Es bastante extraño ver tantas plantillas usadas a la vez en una única campaña protagonizada, no ya por esta amenaza, sino por prácticamente cualquier otra.

Posiblemente, los delincuentes detrás del desarrollo y la propagación de estos códigos maliciosos estén probando nuevas estrategias para ver si, de esta forma, sus amenazas resultan más efectivas y consiguen un mayor número de víctimas. Aun es pronto para comprobar el resultado de este cambio de estrategia pero es algo que se verá durante las próximas semanas.

Descarga y ejecución de las amenazas

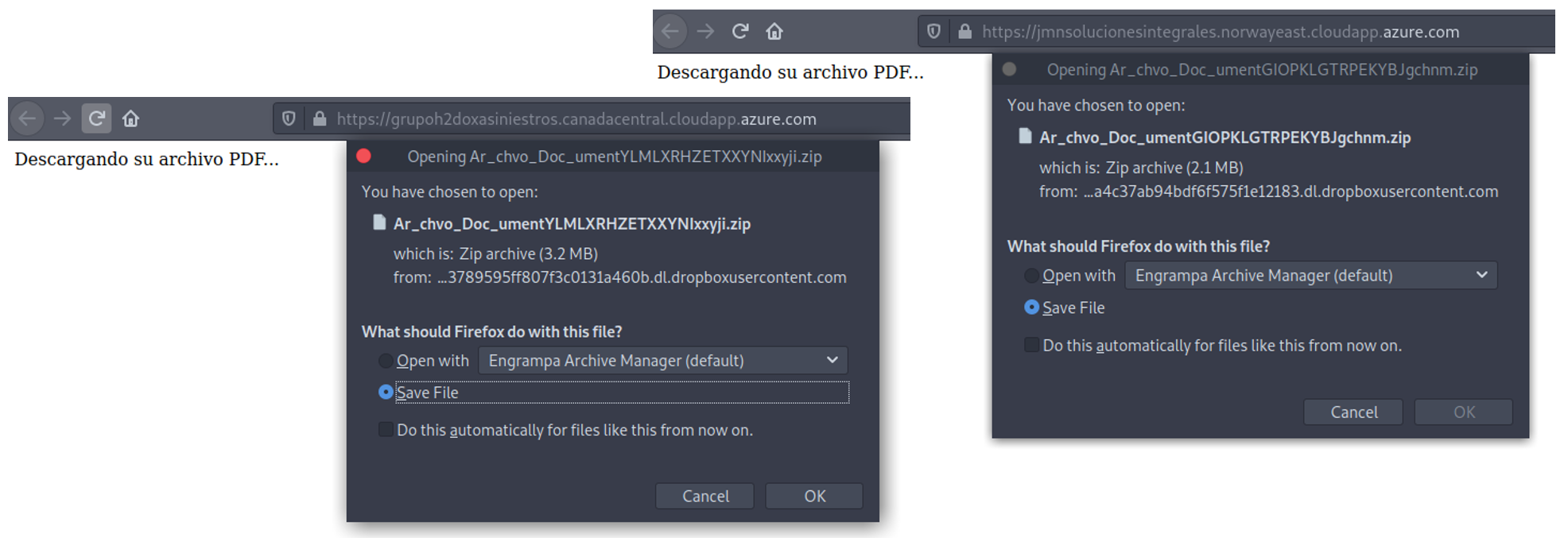

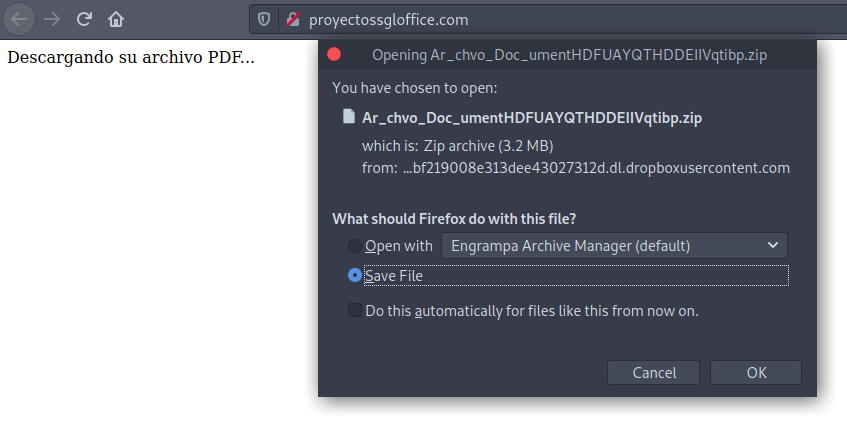

Como es de esperar, los enlaces incluidos dentro de los correos utilizados en esta campaña no llevan a nada bueno y, como suele ser habitual en las tácticas de Grandoreiro, los delincuentes utilizan una serie de redirecciones hasta llegar a la web o servicio online donde tiene alojadas los códigos maliciosos. En esta ocasión podemos ver como utilizan el servicio en la nube Azure para alojar sus ficheros infectados aunque solo sea durante unas horas antes de que sean detectados y eliminados, tiempo más que suficiente para sacar rédito a estas campañas.

Sin embargo, también hemos podido comprobar como, además de la estrategia anterior, los delincuentes han usado también dominios propios para alojar estas muestras de malware. Esto no es algo extraño cuando analizamos las técnicas empleadas por varias de las familias de troyanos bancarios con origen en Latinoamérica, bastante acostumbradas a usar dominios que se parecen o recuerdan a otros dominios de empresas o servicios legítimos.

Si revisamos el dominio empleado para alojar estas muestras comprobamos como ha sido registrado hace pocos días, justo a tiempo para preparar y lanzar esta campaña. Es probable que el dominio haya sido elegido recordar a algún servicio de Google o MS Office y así pasar como legítimo ante los usuarios que no estén seguros de descargar los archivos que allí se almacenan.

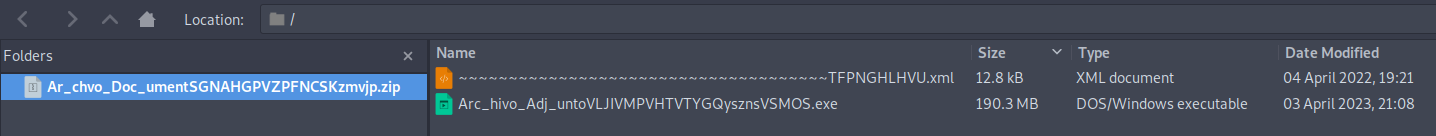

En lo que respecta al archivo descargado, en todos los casos analizados sigue la misma pauta, con un fichero comprimido en formato ZIP que contiene a su vez otros dos ficheros en su interior. Por un lado tenemos un archivo XML con la configuración mientras que el fichero ejecutable EXE se encarga de iniciar la cadena de infección del malware.

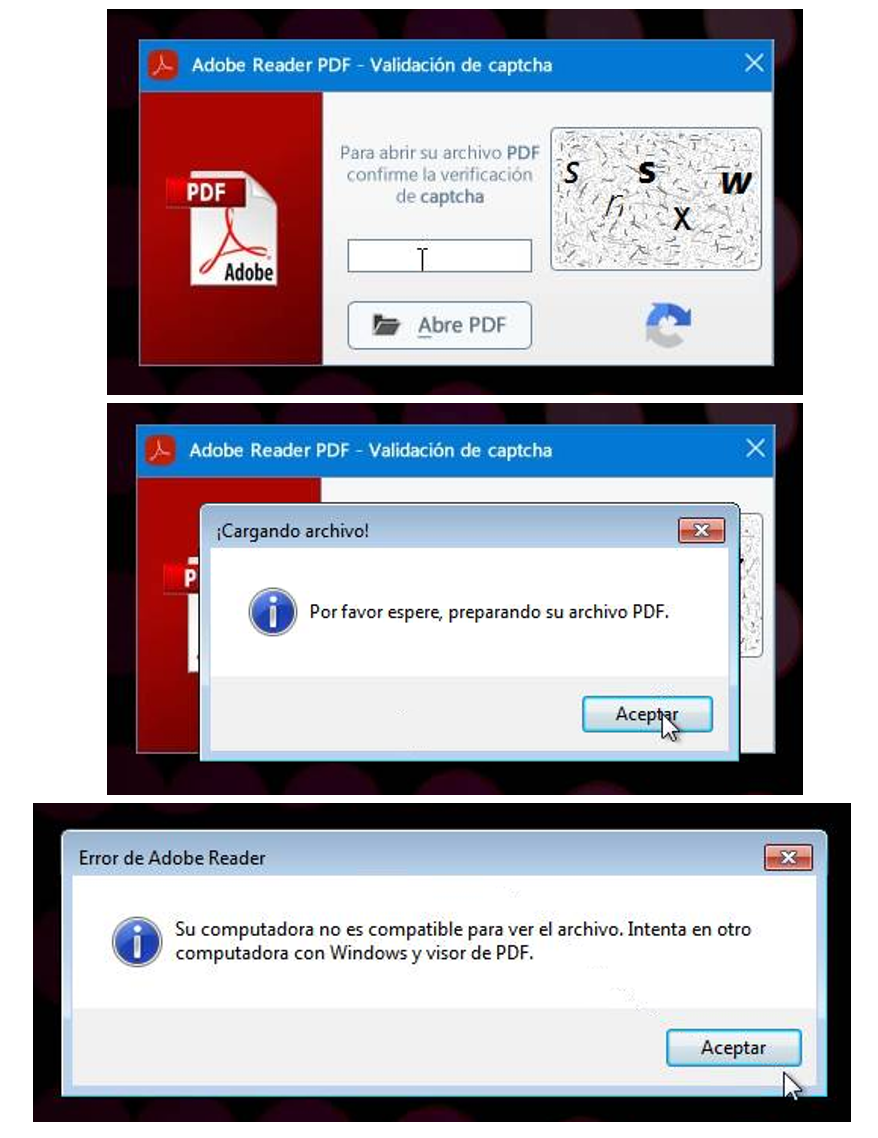

Respecto a lo que ve la víctima mientras que el troyano bancario infecta el sistema, los delincuentes han preparado unas pantallas de distracción simulando un captcha necesario para poder visualizar el documento mencionado en la plantilla de correo utilizada. Una vez completado este captcha, se muestra una ventana solicitando que espera mientras se prepara un fichero PDF inexistente hasta que, finalmente se muestra un aviso indicando que nuestro equipo no es capaz de mostrar el archivo.

Una vez instalado el malware en el sistema, este se encarga de vigilar a que webs se acceden, principalmente para revisar cuando el usuario trata de acceder a alguna entidad bancaria que tenga registrada en su configuración para mostrar una pantalla fraudulenta encima de la legítima donde se le solicitarán las credenciales, robándoselas y permitiendo a los atacantes acceder a la cuenta bancaria de la víctima.

Conclusión

Aunque este tipo de amenazas las tengamos bien estudiadas y sepamos muy bien como funcionan, no deja de sorprender el hecho de que hayan utilizado tantas plantillas diferentes en un solo día para propagar la misma variante. Independientemente del correo que traten de usar para engañarnos, podemos protegernos si desconfiamos de enlaces y ficheros adjuntos no solicitados y contamos con una solución de seguridad capaz de detectar y eliminar estas amenazas.