Factura de Endesa usada de nuevo para propagar el troyano bancario Ousaban

Durante los últimos días hemos podido comprobar como el envío de correos con supuestas facturas se ha intensificado debido a que son varias las campañas de propagación de malware activas que utilizan este cebo para conseguir nuevas víctimas. Entre las amenazas que más están utilizando esta técnica encontramos a los troyanos bancarios con origen en Latinoamérica, como el caso que analizamos a continuación.

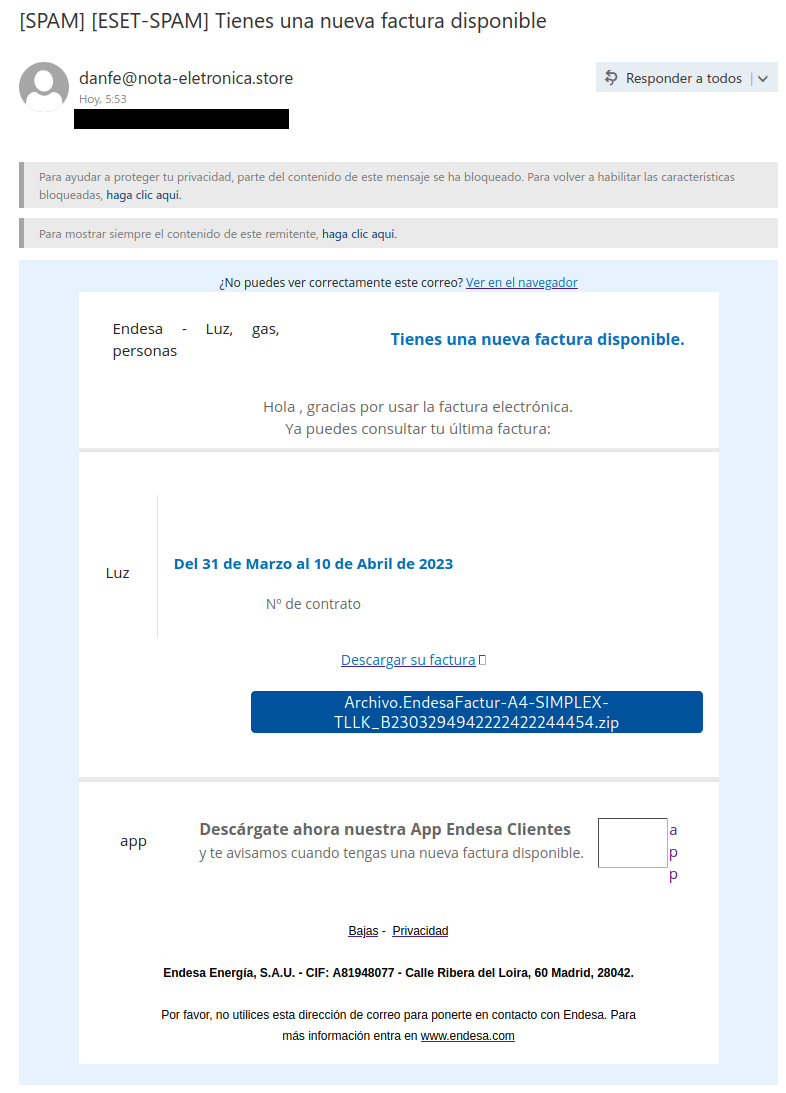

La falsa factura de Endesa

Entre las empresas que los delincuentes más suplantan encontramos a las que se encuentran en el sector de la distribución de energía y, entre todas las existentes, Endesa ha sido una de las más utilizados de forma fraudulenta a lo largo de los últimos años para propagar todo tipo de amenazas.

En esta ocasión nos encontramos ante una plantilla prácticamente idéntica a otra vista meses atrás en una campaña similar y que simula ser una factura de la luz con un periodo de facturación reciente para hacerla más creíble. Al no indicar ningún importe, se invita al usuario a que pulse sobre un enlace para que pueda descargar la supuesta factura detallada.

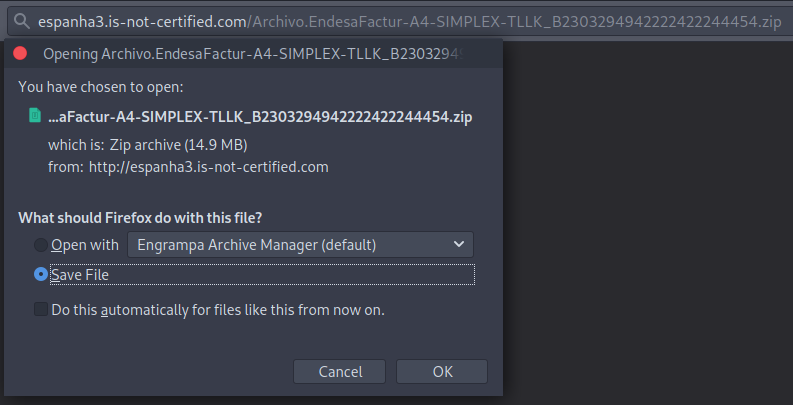

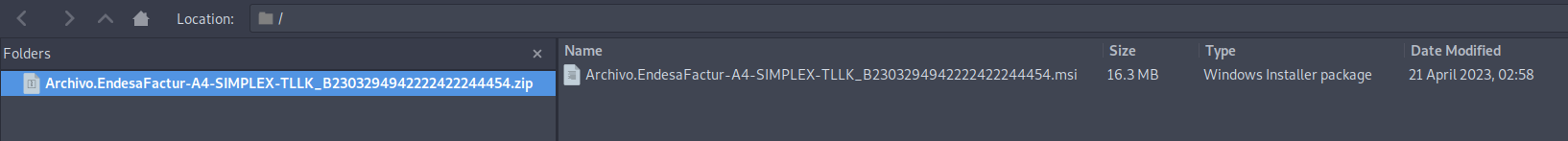

Sin embargo, este enlace redirige a la descarga de un archivo comprimido en formato ZIP que está siendo alojado en un servidor controlado por los atacantes y que, por su nombre, deducimos que está reservado para la campaña dirigida a España que estamos analizando. Respecto al nombre del fichero, este hace relación a la supuesta factura de Endesa, por lo que algunos usuarios pueden pensar que se trata de un archivo legítimo.

Al descargar y abrir el archivo comprimido observamos que, para sorpresa de nadie, estamos ante un archivo MSI ejecutable, algo que ya debería hacer sonar todas las alarmas porque recordemos que estábamos esperando obtener una factura en algún formato de documento ofimático como Word, Excel, PDF o similar.

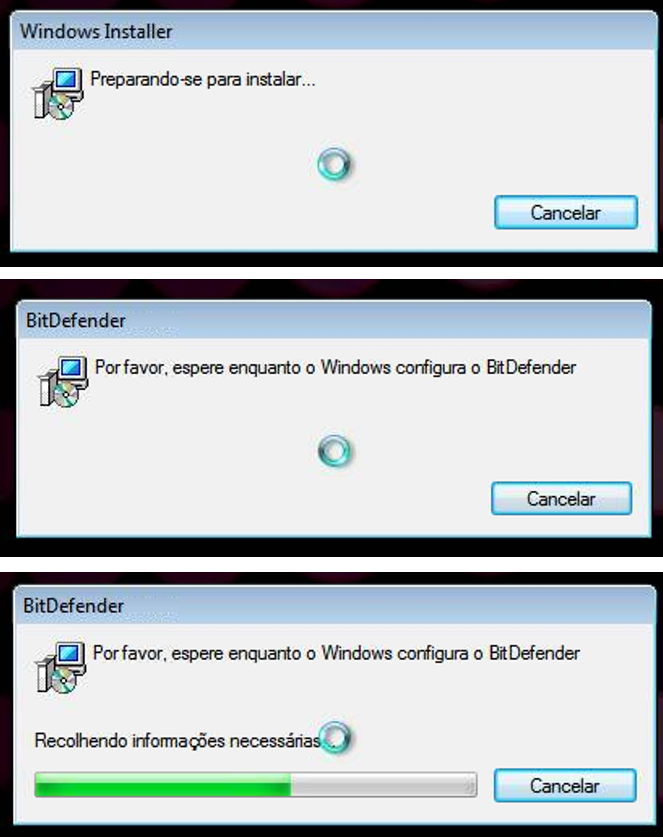

En el caso de que la víctima caiga en la trampa y ejecute el fichero contenido dentro del archivo comprimido se iniciará la cadena de infección del malware, que en esta ocasión los delincuentes tratan de ocultar como si se tratase de la instalación del conocido software de seguridad Bitdefender.

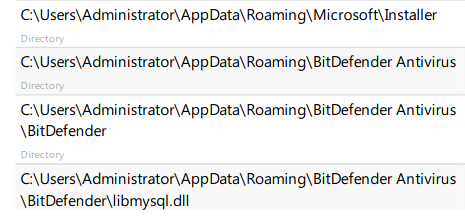

En este punto, la víctima puede sospechar que algo raro está pasando puesto que lo que esperaba ver era una factura de Endesa y no la instalación de un antivirus. Además, todos los cuadros de dialogo mostrados vienen escritos en portugués, algo que delata la procedencia brasileña de los cibercriminales detrás de esta y muchas otras campañas similares. Por si fuera poco, el malware coloca algunos de sus ficheros en ubicaciones que usan de nuevo el nombre de este conocido antivirus.

La procedencia de esta amenaza y el hecho que suplante a un conocido fabricante de antivirus ya nos da pistas sobre la familia de malware con la que estamos lidiando ya que, esta táctica ya ha sido vista con anterioridad y es característica del troyano bancario Ousaban, nombre compuesto por la palabra portuguesa “ousadia” y el terminó inglés “banking trojan”.

Ousaban es solo uno de las múltiples familias de troyanos bancarios con origen en Latinoamérica que en los últimos años se han ido expandiendo a otras regiones. Estas familias se caracterizan por compartir entre ellas muchas características y comportamientos, además de las plantillas de correos utilizadas para propagarse.

Conclusión

Que volvamos a ver una amenaza de este tipo reutilizando una plantilla conocida ya es algo habitual y confirma que los delincuentes le siguen sacando partido a tácticas conocidas. Por ese motivo es importante aprender a conocer como operan estas amenazas y contar con soluciones de seguridad efectivas para detectarlas y eliminarlas antes de que nos causen problemas.