¿Están seguros los dispositivos conectados a la red?

Durante la semana pasada se celebró en Madrid la Rooted Con, congreso sobre seguridad informática que en solo tres ediciones se ha convertido en un referente y es de visita obligada para todos los que estamos interesados en este tema. Las charlas fueron muchas y muy variadas, con unos ponentes entregados y con temáticas de lo más interesante.

Todas las charlas a las que pude asistir me parecieron de lo más interesante, pero hubo una que me gustó especialmente, y fue la que ofreció Jaime Peñalba (aka @Nighterman) con el sugerente título de “Live Free or Die Hacking”. En dicha charla, y acompañado de @JaviOver como representante del grupo de delitos telemáticos de la Guardia Civil, se explicaba cómo tanto los investigadores como los ciberdelincuentes cubrían su rastro o lanzaban ataques desde otras ubicaciones distintas a la suya para evitar ser detectados.

Esto se consigue “saltando” entre dispositivos conectados a Internet, pero ello no significa necesariamente que se acceda a ordenadores tal y como la mayoría de la gente pueda pensar. De hecho, algunas veces incluso se llegaba a recurrir a estaciones meteorológicas conectadas por GPRS como la que vemos a continuación, aunque lo normal era recurrir a dispositivos más comunes como impresoras o vídeos conectados a la red.

Si hay algo que quedó bastante claro en la charla, fue que había una gran cantidad de dispositivos conectados a la red que no contaban con una configuración de acceso adecuada. Se llegó a hablar incluso de tostadoras conectadas a Internet, cosa que no debería extrañarnos, ya que hace años hablábamos en este mismo blog de cafeteras que podrían funcionar como medio de propagación de malware.

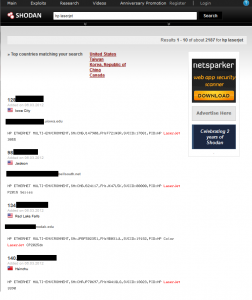

Con esta información hemos decidido comprobar si en verdad existen tantos dispositivos conectados y que permiten que cualquiera entre a husmear, cambiar su configuración o alojar malware en ellos, así que en el laboratorio nos hemos puesto manos a la obra y hemos realizado una sencilla búsqueda usando Shodan, un útil buscador de ordenadores y todo tipo de dispositivos basándose en su sistema operativo, situación geográfica o dirección IP entre otros parámetros.

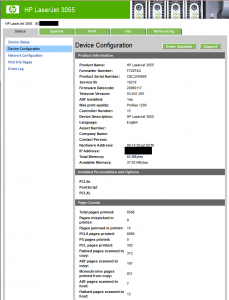

No tardamos en encontrar más de dos mil impresoras que respondían a ese modelo específico, pero faltaba averiguar cómo de expuestas se encontraban a un acceso externo. La respuesta no podía ser más sorprendente, y es que en muchas de las direcciones IP encontradas no se solicitaba ningún tipo de autenticación, por lo que se podía acceder a todo el panel de configuración web de la impresora.

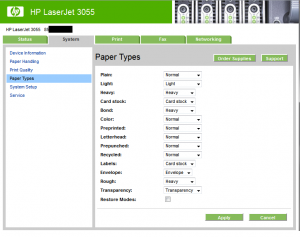

Desde este panel de administración se pueden controlar todos los parámetros de esa impresora, que van desde el tipo de papel usado, la gestión de los cartuchos de color o la configuración IP de la impresora, por poner solo unos ejemplos.

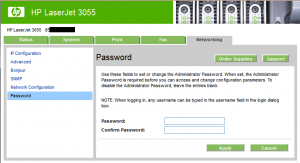

Incluso podríamos hacer lo que el administrador de esa red no hizo (y es altamente recomendable); es decir, configurar una contraseña de acceso para evitar que cualquier intruso pueda acceder desde el exterior y nos cambie la configuración de la impresora a su antojo.

Esto es solo la punta del iceberg, ya que en esa misma charla vimos cómo se podía usar la memoria interna de la impresora (y de casi cualquier otro dispositivo con nula protección conectado a Internet) para alojar malware o lanzar un ataque desde un país lejano al nuestro, con lo que las posibilidades de cazar al culpable se reducen notablemente, sobre todo si se usa más de un dispositivo como es habitual.

En resumen: tanto los investigadores como los ciberdelincuentes utilizan todo tipo de dispositivos conectados a Internet en beneficio propio, cosa que no debería extrañarnos viendo las pobres medidas de seguridad que implementan aquellos encargados de gestionarlos. Es por ello que desde el laboratorio de ESET en Ontinet.com abogamos por una política de administración responsable, que sepa gestionar todos aquellos dispositivos que conectemos a una red.

Josep Albors

Comentar

Lo siento, debes estar conectado para publicar un comentario.