Cientos de sistemas Scada al descubierto

Desde que Stuxnet sacara a la luz los ataques a los que se exponen las infraestructuras críticas hace ya dos años, no son pocas las noticias que hemos ido conociendo acerca de lo expuestos que se encuentran algunos de estos sistemas. El valor que tienen es innegable, ya que no hay algo más atractivo (y mediático) para un cibercriminal (o Gobierno) que atacar una infraestructura crítica, como demostró Stuxnet o, más recientemente, Flame.

La realidad es que estos sistemas están mucho más presentes de lo que mucha gente imagina. Desde sistemas domóticos de control de temperatura en oficinas, pasando por controles de temperatura de frigoríficos en grandes superficies hasta llegar a los sistemas que controlan la red eléctrica de un país, por ejemplo.

Es por ello que cada filtración o ataque a uno de estos sistemas debe ser analizado con cautela, y casos como la reciente publicación de más de 2000 direcciones IP con acceso a sistemas Scada deben darnos un toque de atención sobre si se protegen debidamente.

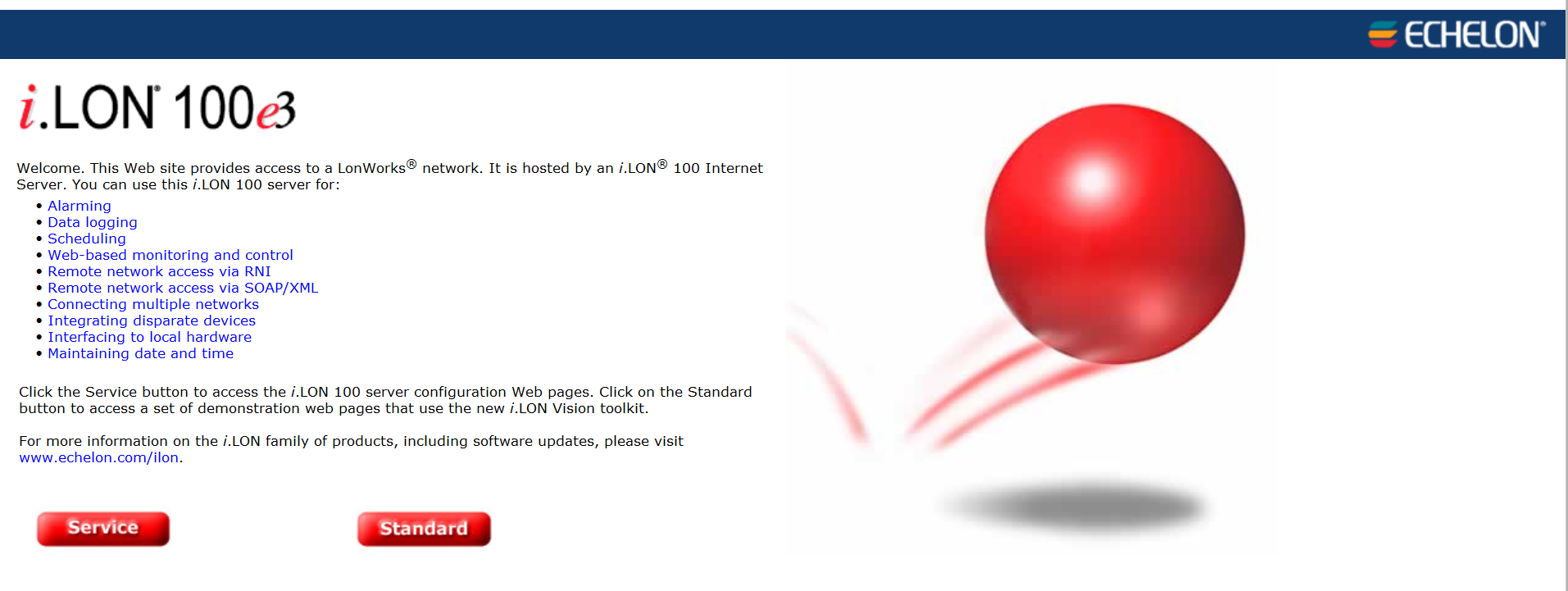

En esta ocasión, las víctimas parecen ser sistemas gobernados por el software i.Lon 100 Internet Server, encargado de conectar todo tipo de dispositivos a una red corporativa. Obviamente, el acceso a estos sistemas está protegido por un procedimiento que requiere login, tal y como cabría esperar:

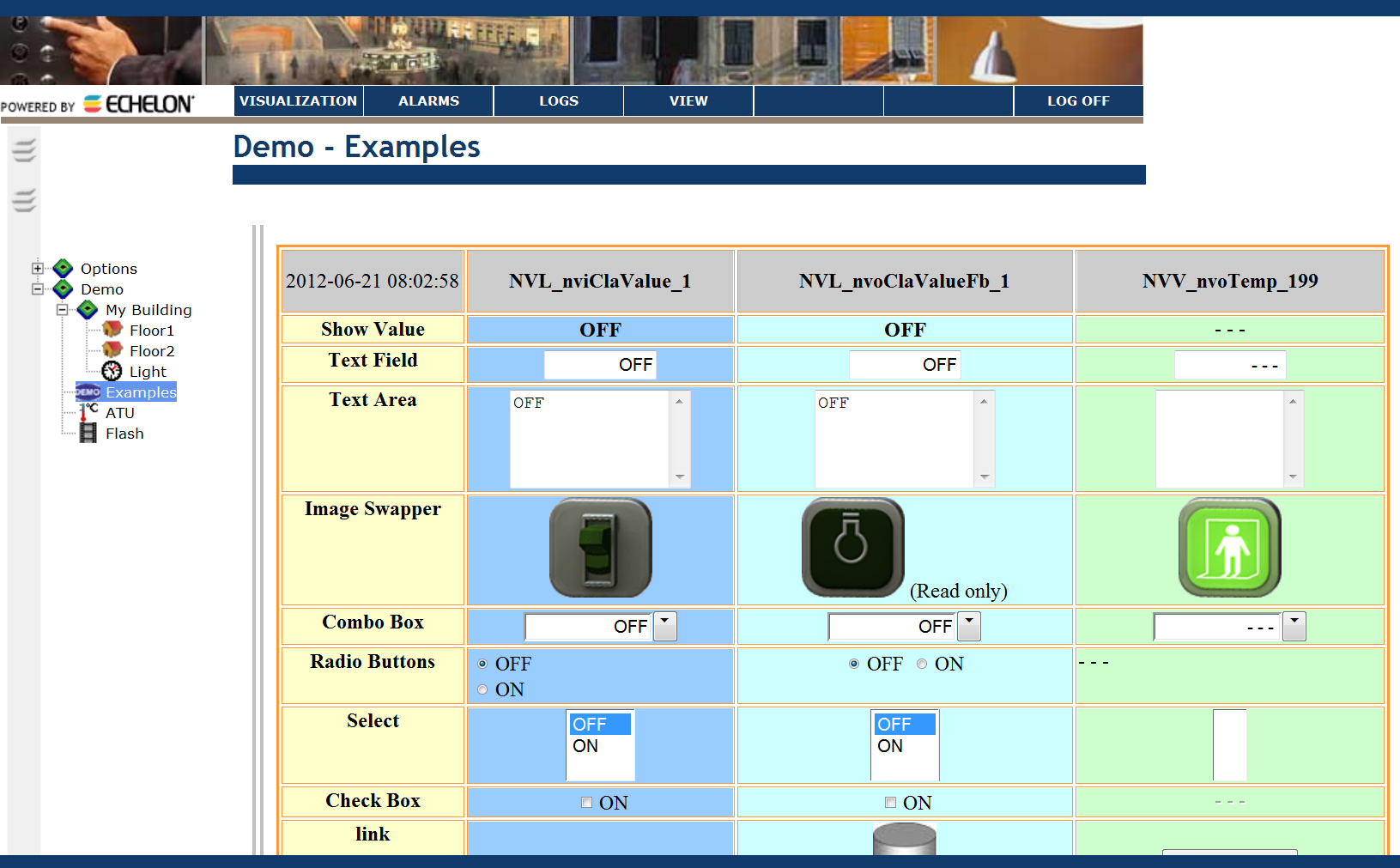

No obstante, solo con que indaguemos un poco buscando manuales sobre este software encontraremos la contraseña que viene configurada por defecto y a partir de ahí la labor de un atacante se reduce a ver cuál de las múltiples direcciones IP filtradas viene con las contraseñas por defecto (más de las que esperaríamos encontrar). Una vez se ha obtenido acceso al sistema, ya solo queda ver qué tipo de dispositivo hay detrás y qué acciones se desean realizar.

Aunque para muchas personas pueda ser divertido acceder a los paneles de control de estos sistemas y modificar los valores que se muestran, hay que recordar que un mal uso de estos sistemas puede acarrear desde simples molestias a graves daños en instalaciones críticas. Por su parte, todas aquellas empresas que utilizan este tipo de sistemas, y especialmente quienes los fabrican, deberían revisar la seguridad de los mismos puesto que hace años que se ha comprobado como la “seguridad por oscuridad” es infectiva ante un grupo de atacantes decididos.

Josep Albors