Win32/Spy.Ranbyus modifica código Java en sistemas RBS de Ucrania

El siguiente post es una traducción y adaptación del publicado por nuestro compañero Aleksandr Matrosov en el blog del laboratorio de ESET en Norteamérica.

Ya hemos mencionado a la familia de malware Win32/Spy.Ranbyus en un post anterior, donde tocábamos el tema del seguimiento que hace el malware bancario moderno de las smartcards (Smartcard vulnerabilities in modern banking malware). Este malware presenta una característica realmente interesante puesto que muestra cómo es posible saltarse el firmado/autenticación de las transacciones de pago con dispositivos smartcard.

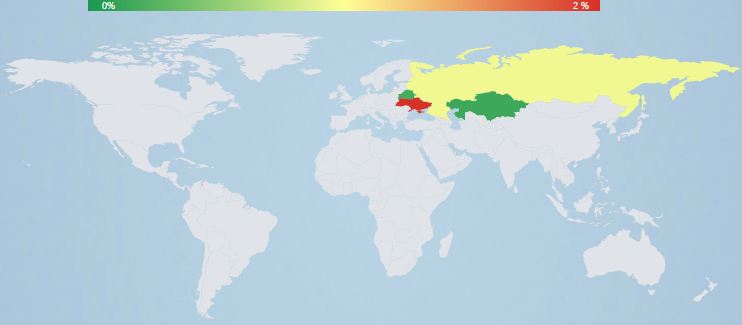

Hemos estado siguiendo las últimas modificaciones de esta familia de malware y el troyano Ranbyus ha empezado a modificar código de java en uno de los sistemas bancarios remotos (RBS) en Ucrania, el iBank 2 de BIFIT. Las estadísticas de ESET Virus Radar muestran que Ucrania es la región más afectada por la infección de Ranbyus.

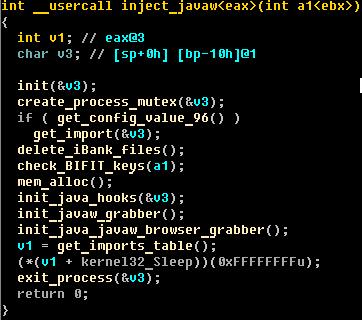

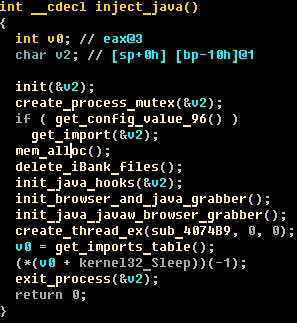

Este troyano bancario no tiene la funcionalidad de inyección web y, en su lugar, implementa un ataque dirigido a un software bancario/de pago específico. Win32/Spy.Ranbyus recopila información del sistema infectado (procesos en ejecución, Versión del SO y otros datos) y la reenvía a su centro de mando. La funcionalidad principal usada para robar dinero se basa en un conjunto de varios recopiladores de información desde formularios para diferentes software de pago específicos. A continuación podemos ver un ejemplo de estos recopiladores de información:

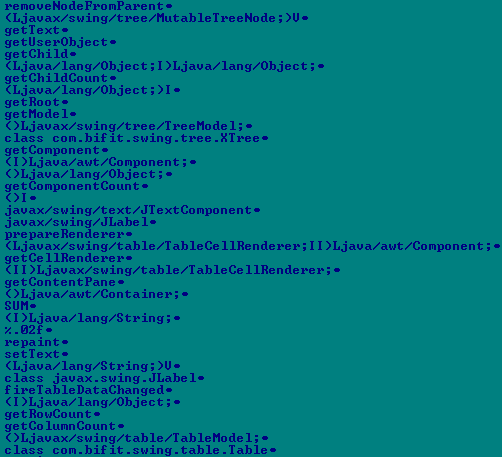

Ya hemos publicado información sobre la funcionalidad de parcheo de java en otra familia de malware bancario, Carberp (Carberp Gang Evolution: CARO 2012 presentation). Carberp tiene una funcionalidad específica para modificar JVM (Java Virtual Machine) y seguir la actividad del software de pago. Ranbyus está basado en un método diferente, modificando el código de java solo para aquellas aplicaciones específicas sin cambiar el JVM. Por ejemplo, Ranbyus puede modificar el balance de las cuentas para ocultar información sobre falsas transacciones realizadas por el malware.

[Métodos de seguimiento de Java usados por Win32/Spy.Ranbyus]

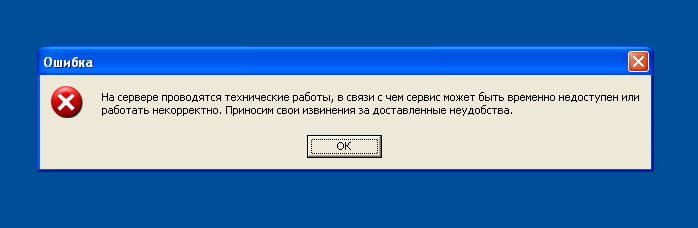

Además, Win32/Spy.Ranbyus puede bloquear la actividad del software RBS y mostrar el siguiente mensaje en ruso:

Si lo traducimos del ruso, el mensaje dice:

“Se están realizando labores de mantenimiento en el servidor y el servicio puede estar temporalmente no disponible. Nos disculpamos por los inconvenientes ocasionados”.

Ranbyus tiene como objetivos a bancos ucranianos y rusos y aun no se ha visto en campañas que se apunten a otras regiones. El panel del centro de mando para la botnet de Win32/Spy.Ranbyus tiene el siguiente aspecto:

Los delincuentes detrás de Carberp son los líderes en el Mercado cibercriminal en la región de Rusia y se han asegurado una posición entre las 20 amenazas más activas en Rusia durante todo un año (Carberp, the renaissance). Por su parte, Ranbyus tiene el liderato entre el malware bancario en la región de Ucrania.

El hash SHA1 para el archivo Win32/Spy.Ranbyus que hemos mencionado en este post es:

ee6c14f26962447a30823f9f8d20a53d2932261

Agracedimientos especiales a nuestros compañeros Anton Cherepanov y Dmitry Volkov (Group-IB).