Descubiertos nuevos certificados fraudulentos de Google

Durante la tarde de ayer, Google emitió una alerta donde se advertía de la existencia de certificados digitales fraudulentos que podrían ser usados para suplantar su identidad y hacer creer a los usuarios que se encuentran en un sitio web de confianza. El pasado 24 de diciembre, el navegador Chrome detectó y bloqueó un certificado digital no autorizado para el dominio “*.google.com”.

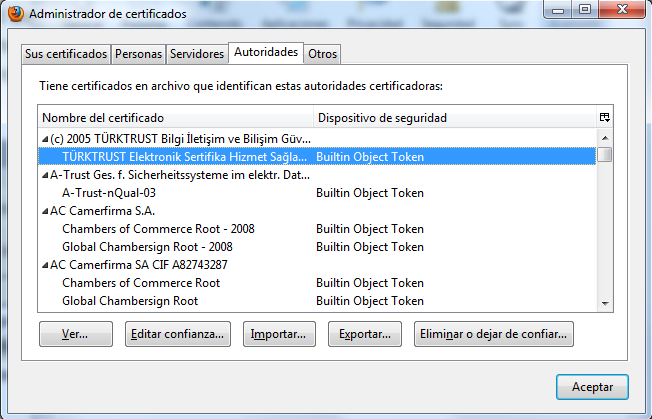

A los pocos días estos certificados ya se encontraban revocados en el navegador de Google, y ayer tanto Microsoft como Mozilla anunciaban que harían lo mismo. En el caso de que queramos eliminar nosotros manualmente la entidad certificadora comprometida también lo podemos hacer.

El descubrimiento de certificados fraudulentos siempre supone un gran revuelo porque es un duro golpe a la confianza en la seguridad de miles de sitios en Internet. No es la primera vez que pasa, y seguramente no será la última, pero últimamente se están produciendo casos similares con demasiada frecuencia.

Solo tenemos que revisar un poco el historial de certificados fraudulentos para encontrar que, no hace demasiado, hubo dos casos similares en entidades certificadoras de confianza como son Comodo y Diginotar. La segunda entidad certificadora no se recuperó del golpe sufrido y quebró poco tiempo después.

En esta ocasión la entidad certificadora afectada ha sido la turca TurkTrust, quien reconoció a Google que en agosto de 2011 generaron dos certificados a autoridades certificadoras intermedias (CA), que tendrían que haber recibido certificados SSL normales. El problema radica en que estas CA intermedias disponen de toda la validez de la CA original, así que cualquiera que disponga de estos certificados puede usarlos para suplantar a cualquier web y certificarla como válida.

De esto es precisamente de lo que alertaron Google y Microsoft, ya que habían detectado casos de phishing usando dominios de Google que se hacían pasar por auténticos usando estos certificados emitidos erróneamente.

Según la información proporcionada por Microsoft, las dos CA creadas por error eran *.EGO.GOV.TR y e-islem.kktcmerkezbankasi.org. La primera de ellas es la que se usó para generar un certificado digital fraudulento a nombre de *.google.com. Como ya hemos dicho, este certificado fraudulento puede usarse para suplantar webs, realizar ataques de phishing o realizar ataques del tipo man-in-the-middle contra varios dominios de Google.

Ante esta situación, lo mejor que podemos hacer los usuarios es actualizar nuestro sistema usando el actualizador automático de certificados revocados de Windows que eliminan estos certificados y que Microsoft ya ha publicado. No obstante, si no tenemos configurada esta opción o usamos otro sistema operativo como Mac o Linux siempre podemos eliminar estos certificados manualmente o esperar a que se realice esta acción mediante las actualizaciones automáticas tradicionales.

Una herramienta muy útil que nos puede ayudar a bloquear autoridades certificadoras de dudosa procedencia es SSLCop, desarrollada por nuestro compañero Yago Jesús de Security By Default. Con esta herramienta solo tenemos que seleccionar los paises que queremos bloquear (Turquía, en este caso) y esta utilidad hará el resto por nosotros.