Nueva variante del “virus de la policía” para Android

El pasado fin de semana asistimos al descubrimiento (gracias a nuestros técnicos) de un interesante troyano para móviles: el primer ejemplo de ransomware que cifra archivos. Este troyano, conocido como Android/Simplocker, escanea la tarjeta SD de un dispositivo con Android en busca de ciertos tipos de archivos. Los cifra, y exige el pago de un rescate para descifrarlos. Constituye el primer malware de la familia Filecoder destinado al sistema operativo de Google. Vamos a echarle un vistazo al malware con más detalle:

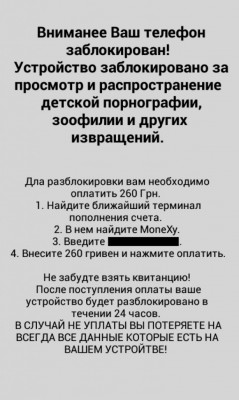

El siguiente mensaje es el que se muestra en pantalla una vez que el troyano Simplocker ha infectado el dispositivo:

El mensaje del rescate está escrito en ruso y el pago se exige en grivnas, la divisa ucraniana, por lo que podemos aventurarnos a decir que la amenaza está dirigida a esa zona. No es sorprendente, ya que los primeros troyanos para Android (incluyendo el Android/Fakeplayer) aparecidos en 2010 también se crearon en Rusia y Ucrania. El mensaje, traducido dice lo siguiente:

ATENCIÓN ¡su teléfono está bloqueado!

El dispositivo está bloqueado por ver y distribuir pornografía infantil, zoofilia y otras perversiones.

Para desbloquearlo debe pagar 260 UAH.

1. Localice en kiosco de pago más cercano.

2. Seleccione MoneXy

3. Enter.

4. Haga un depósito de grivnas y pulse pagar.

¡No olvide coger su recibo!

Tras el pago, su dispositivo estará desbloqueado en 24 horas

¡Si no PAGA, PERDERÁ TODOS LOS DATOS de su dispositivo!

El malware exige a la víctima pagar usando el servicio MoneXy, por razones obvias, ya que no es posible hacer un seguimiento tan fácilmente como con una tarjeta de crédito. 260 grivnas ucranianas son aproximadamente 16 euros.

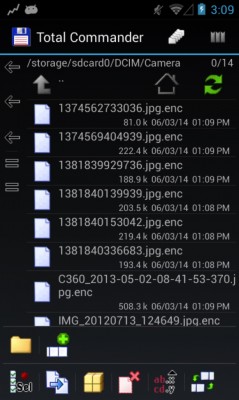

Android/Simplocker.A analizará la tarjeta SD buscando archivos de imagines, documentos o vídeo con las extensiones jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp y mp4; y los cifrará usando AES.

La siguiente captura muestra archivos cifrados por este troyano:

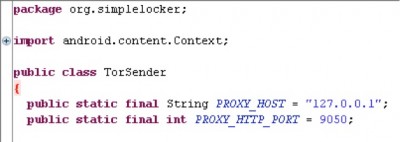

También contacta al servidor de Comando y Control (C&C) y le envía información de identificación del dispositivo, como por ejemplo el número IMEI. Curiosamente, el servidor C&C está en un servidor .onion, con el objetivo de proteger el anonimato del atacante.

La siguiente captura muestra parte del código fuente de Simplocker.A para conectarse a TOR:

Como se puede observar, no hay ningún campo para introducir el código que confirme el pago, como hemos visto en casos anteriores de ransomware para Windows. Por el contrario, el malware espera un comando de su centro de control, probablemente ejecutado después de que el pago haya sido recibido, para descifrar los archivos.

La muestra que analizamos estaba en una aplicación llamada “Sex xionix”, que pudimos encontrar en la tienda oficial Google Play, y estimamos que su permanencia será de muy poco tiempo. Nuestro análisis de Android/Simplock.A sugiere que estamos lidiando con una prueba de concepto o un trabajo todavía en proceso; por ejemplo, la implementación del cifrado en este caso no se compara con la utilizada en el caso de Cryptolocker en Windows.

El mes pasado, se había reportado una variante de Reveton bajo la forma de un ransomware para Android, lo que demostraba una vez más cómo un malware de Windows evoluciona para alcanzar también el popular sistema operativo móvil.

De todas formas, el malware es capaz de cifrar los archivos de un usuario, que se podrían perder sin la llave de descifrado. Si bien posee la capacidad de descifrar los archivos, recomendamos no hacer el pago – no sólo porque esto motivaría a otros cibercriminales a continuar con este tipo de operaciones, sino también porque no hay garantía de que el atacante “cumpla su parte” del trato y realmente devuelva los archivos.

Por eso, recomendamos estar protegidos con una solución de seguridad para dispositivos móviles para prevenir este tipo de amenazas, y mantener las buenas prácticas de seguridad, como mantenerse alejado de aplicaciones desconocidas o poco fiables, y mantener copias de seguridad actualizadas. Teniendo un respaldo de los datos actualizado, cualquier troyano de la familia Filecoder, ya sea en Android, Windows o cualquier sistema operativo, no es más que una pequeña molestia.

SHA1 del ejemplar analizado: 808df267f38e095492ebd8aeb4b56671061b2f72

Gracias a Marek Luptak por su análisis de este troyano Android.

Imagen de portada: David Holt London / Foter / Creative Commons Attribution-ShareAlike 2.0 Generic (CC BY-SA 2.0)

Robert Lipovsky, ESET