Los viejos rockeros nunca mueren: el troyano Zeus sigue estando de actualidad

Zeus, una de las familias de malware más utilizada por los delincuentes durante los últimos años, se resiste a morir a pesar de llevar mucho tiempo entre nosotros. Zeus es un troyano especializado en el robo de información, ya sean credenciales de acceso a cualquier servicio web o datos bancarios como números de tarjetas de crédito.

Desde 2011 su código fuente es de dominio público y esto ha permitido que muchos creadores de virus lo aprovechen y modifiquen en su propio beneficio, creando nuevos códigos maliciosos basándose en él. A pesar de que una de las funcionalidades principales de troyanos como Zeus, como es el robo de credenciales bancarias, ha ido disminuyendo con el paso de los años, su funcionalidad le ha permitido readaptarse para propagar nuevas amenazas.

Como prueba de esta actividad tenemos el comunicado emitido hace poco por el Departamento de Justicia de Estados Unidos, quien, tras varios esfuerzos junto a otras organizaciones federales y la colaboración internacional, lograron desmantelar la botnet GameOver Zeus utilizada para propagar el infame ransomware Cryptolocker, código malicioso que cifra la información almacenada en el ordenador de la víctima y exige un rescate para poder recuperarla.

Esta botnet también fue utilizada por los delincuentes para robar información personal y dinero mediante operaciones bancarias fraudulentas utilizando las cuentas robadas de las víctimas. Los números manejados por los delincuentes también sorprenden, ya que se calcula que entre 500.000 y 1 millón de sistemas se encuentran infectados por Gameover Zeus, ocasionando pérdidas de más de cien millones de dólares. En lo que respecta a Cryptolocker, se calcula que hasta abril de este año había infectado más de 234.000 sistemas y se habían obtenido más de 27 millones de dólares en concepto de rescates pagados por los usuarios infectados.

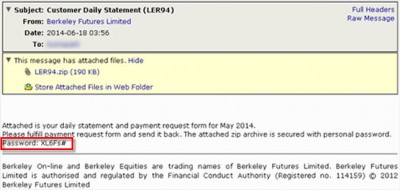

Y es que Zeus sigue propagándose usando tácticas de todo tipo, alguna tan simple como la que analizaban nuestros compañeros del laboratorio de ESET Latinoamérica recientemente. A los delincuentes, sabedores de que muchas de las soluciones antivirus instaladas en los servidores de correo de las empresas son perfectamente capaces de detectar las variantes de este troyano si se adjuntan en un correo electrónico, se les ocurrió adjuntar el malware en un fichero comprimido con contraseña y evitar así su análisis.

De esta forma, e incentivado por el asunto del mensaje (una factura impagada), sería el usuario quien abriese el fichero comprimido con la contraseña que se adjunta en el mensaje. Esto les permite a los delincuentes sortear una capa de defensa perimetral, pero si el usuario que recibe este mensaje cuenta con una solución de seguridad actualizada, esta evitará que se ejecute en el sistema tan pronto como intente abrir el fichero comprimido.

Y por último tenemos aquellas amenazas a las que Zeus sirve como inspiración. Durante el pasado mes de junio conocimos la existencia del malware Dyreza o Dyre, con capacidad de saltear el protocolo SSL para así simular conexiones seguras con páginas web de entidades financieras. Utiliza una técnica que permite interceptar el tráfico entre la máquina de la víctima y el sitio web al que se desea acceder y puede realizarlo tanto en Internet Explorer como en Firefox y Chrome.

Su vector de propagación también son las campañas de spam con asuntos llamativos acerca del impago de facturas, según el análisis realizado por Peter Kruse de la empresa CSIS, responsables del descubrimiento de este malware. Una vez el usuario ha sido infectado, sigue realizando sus operaciones con banca online de forma habitual, utilizando el protocolo SSL para garantizar una conexión segura pero el malware redirige este tráfico a sus propios servidores, capturando así las credenciales de acceso y otros datos valiosos.

Como vemos, lejos de estar muerto, Zeus y sus herederos siguen dando de que hablar en pleno 2014. Esto tiene varias lecturas, que van desde la falta de concienciación por parte de muchos de los usuarios que aún caen víctimas de este tipo de malware a la capacidad de adaptación de estas amenazas a nuevos escenarios. Sea como sea, debemos estar alerta y contar con unas buenas prácticas de seguridad para evitar que un malware que ya debería estar más que erradicado siga campando a sus anchas.