Ruben Santamarta: Descubriendo los secretos de los terminales de comunicación por satélite

Una de las charlas más esperadas en la conferencia de seguridad BlackHat ha sido la ofrecida por el investigador español Rubén Santamarta. Decimos que era esperada porque el tema prometía, ya que analizaba los terminales de comunicación por satélite instalados en múltiples medios de transporte de pasajeros y mercancías como aviones y barcos mercantes (entre otros).

La importancia de las comunicaciones por satélite

Hay que entender que las comunicaciones por satélite juegan un papel vital en las comunicaciones, ya que cubren extensas áreas a las que no llegan otros medios como la telefonía móvil. Estas comunicaciones están divididas en dos partes: aquellos elementos que se encuentran en el espacio cómo los satélites y los que se encuentran en tierra como las antenas y todo tipo de receptores incorporados a múltiples dispositivos.

Rubén centró su charla en analizar estos últimos, concretamente aquellos fabricantes más utilizados a nivel mundial, comprobando como la mayoría se veía afectado en mayor o menor medida por alguna vulnerabilidad. Como es habitual en un estudio de este tipo, el análisis se dividió en dos partes, una de recopilación de información y otra de aplicar ingeniería inversa a esos datos obtenidos.

Vulnerabilidades presentes por doquier

Tras realizar este estudio, Santamarta encontró numerosas vulnerabilidades como credenciales fijas embebidas en los dispositivos, puertas traseras y protocolos inseguros o indocumentados. Estos agujeros de seguridad permiten, por ejemplo, acceder al firmware del dispositivo y modificarlo para que realice tareas que le especifique un atacante, con el riesgo que eso supone.

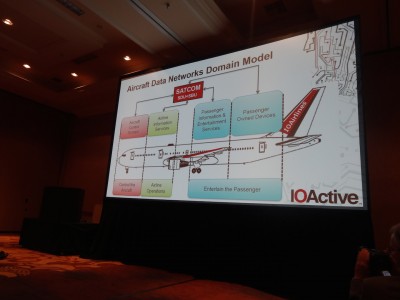

Santamarta puso como ejemplo los sistemas que gestionan los distintos dominios de red por donde viajan los datos en un avión, dominios que deberían estar aislados unos de otros pero que, en realidad, permiten la comunicación entre ellos a diferentes niveles. Así pues, el sistema que gestiona el dispositivo de entretenimiento de los pasajeros es capaz de establecer una comunicación con el sistema central que se encarga del control del avión.

El investigador ha hecho hincapié en que, al contrario de lo que se ha afirmado desde muchos medios en los últimos días, esta vulnerabilidad no permite tomar el control total de un avión y mucho menos de provocar que se estrelle. En cambio, sí que se pueden alterar ciertos parámetros y enviar información modificada a los sistemas de control y aviónica.

Pruebas simuladas pero resultados reales

Ya que el investigador no ha tenido acceso a una aeronave para realizar las pruebas, estas se han hecho sobre el software que incorporan varios fabricantes de estos sistemas de control y se ha encontrado más de una sorpresa. Entre los sistemas analizados que montan muchos aviones comerciales encontramos algunos que tienen incorporada una contraseña que en el sistema que es relativamente fácil de averiguar.

Algunos de estos dispositivos solicitan un código PIN para poder realizar según que comandos. No obstante, la seguridad de este PIN ha sido puesta en entredicho puesto que se podría llegar a averiguar los datos necesarios para realizar las operaciones lógicas. Algunos de estos datos incluyen la fecha actual, o una dirección ICAO de 24 bits única a cada aeronave.

Una vez conseguida este código PIN que otorga permisos especiales al usuario se puede, por ejemplo, modificar el firmware del dispositivo, suplantando al original para realizar operaciones no autorizadas. Santamarta también ha encontrado puertas traseras en estos dispositivos que además se encuentran documentadas en los manuales, algo que las permite localizarlas muy fácilmente.

Por tierra, mar y aire

Con respecto a los sistemas de comunicación por satélite que incorporan numerosas embarcaciones, especialmente los cargueros, Santamarta también les ha dedicado tiempo en su presentación. Por ejemplo, hemos podido ver una demostración de como se ofrecía al dispositivo una falsa actualización de firmware, este la aceptaba, la instalaba y, cuando reiniciaba el sistema se convertía en una máquina tragaperras.

Esto es posible porque se puede configurar un servidor FTP para que sirva el firmware modificado y el dispositivo lo aceptará sin problemas. Además existen contraseñas dentro del código del sistema que gestiona el dispositivo que se muestran sin ofuscar por lo que alguien que busque en el código fuente no tardará en encontrarlas.

El último tipo de terminales que ha analizado Santamarta son aquellos pensados para ser utilizados en tierra en aquellas zonas que se necesite tener cobertura por satélite para poder establecer una comunicación, por ejemplo, periodistas en zonas remotas o sin cobertura telefónica. Estos terminales suelen utilizar el protocolo Zing que también lleva incluidas unas contraseñas en su código y que pueden obtenerse al analizarlo.

Ciertos modelos permiten interactuar con ellos mediante mensajes SMS o a través de una interfaz web, posibilidad que Santamarta a aprovechado para acceder a uno de estos dispositivos y cambiar la contraseña por una de su elección. Además, como hemos visto en los casos anteriores, también permiten actualizar su firmware, incluso algunos modelos lo pueden realizar con el procedimiento OTA, tal y como se realiza en smartphones. Algo práctico si no fuera porque los datos de conexión son públicos y un atacante que los conozca podría suplantarlos para hacer creer al dispositivo que dispone de una nueva actualización y que debe instalarla.

Conclusión y respuesta de los fabricantes

Como vemos, múltiples vulnerabilidades en dispositivos que están instalados por todo el mundo y de los que dependen en buena parte no pocos medios de transporte de pasajeros y mercancías. Se podría pensar que, tras ser contactados los fabricantes por Santamarta estos habrían empezado a desarrollar alguna actualización que mitigase los problemas. Sin embargo, la mayoría de respuestas obtenidas por el investigador iban desde la negativa a solucionar el problema a afirmar que los fallos se trataban en realidad de características de seguridad.

Una investigación que nos ha abierto los ojos a muchos al respecto de la seguridad de este mundo bastante desconocido para el gran público y que arroja preocupantes resultados. No es que estos sistemas tengan vulnerabilidades graves, que se podrían llegar a entender pensando en las funciones que desarrollan. Es la negativa de los fabricantes a ofrecer soluciones lo que más nos preocupa y es que la “seguridad por oscuridad” hace ya tiempo que dejo de ser eficaz.