TeslaCrypt: el ransomware que cifra también tus videojuegos

Una nueva variante de ransomware ha aparecido recientemente y tiene como dato curioso que no se limita a cifrar todos los documentos, imágenes o vídeos de los discos duros de sus víctimas, sino que también tiene como objetivo archivos pertenecientes a algunos de los videojuegos más conocidos de los últimos años.

Detectando TeslaCrypt

Las primeras noticias que tenemos de este nuevo ransomware son de hace unas semanas, concretamente a finales de febrero, cuando el investigador Fabian Wosar de la empresa Emsisoft anunció su descubrimiento.

Desde entonces han sido varios los casos que se han detectado con este nuevo ransomware, aunque, según los datos de los que disponemos en el laboratorio de ESET, la mayoría provienen de Rusia. Sin embargo, esto no significa que TeslaCrypt esté centrando sus operaciones en ese país, como sí lo hacía TorrenLocker afectando a un país cada vez.

A día de hoy, la detección de este ransomware está bastante extendida, pero no debemos bajar la guardia, puesto que los ciberdelincuentes detrás de estas campañas suelen modificar sus creaciones con nuevas variantes prácticamente a diario.

Método de distribución

Tal y como hemos visto en los últimos casos de propagación de ransomware y otras variantes de malware, las técnicas utilizadas van desde el típico fichero adjunto a un correo electrónico al enlace malicioso distribuido por diferentes métodos (emails, mensajería, malvertising, etc.) y que dirige a la víctima a una web comprometida.

En este caso, y gracias a los datos proporcionados por los investigadores de Bromium Labs, sabemos que la web maliciosa tenía una versión de WordPress vulnerable y había sido comprometida por los atacantes para instalar el conocido Angler Exploit Kit y aprovechar alguna de las recientes vulnerabilidades de Flash.

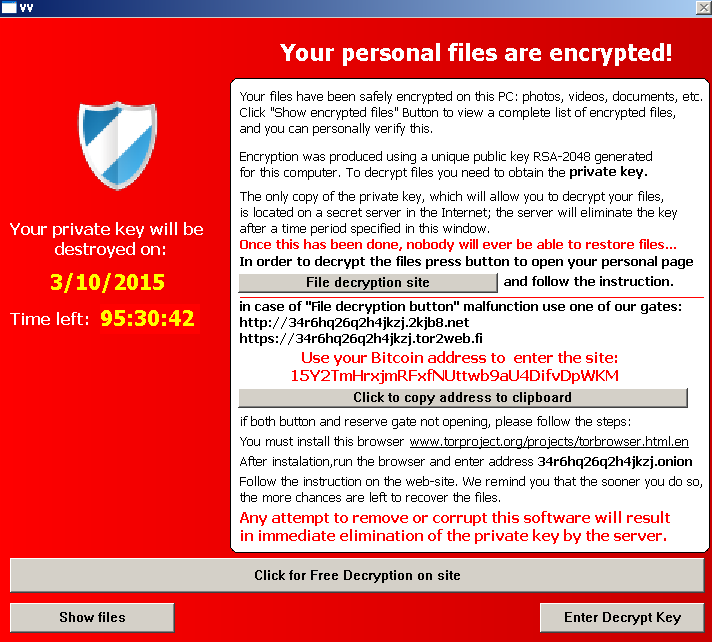

De esta forma, la víctima se estaría descargando el ransomware sin saberlo, ya que este proceso se realiza en segundo plano y no se detecta hasta que el ransomware ha empezado a cifrar el disco duro y muestra una pantalla como la que vemos a continuación en nuestro navegador y que nos recordará a las utilizadas por el infame Cryptolocker:

Imagen obtenida de la web de Bromium Labs

En esa pantalla se nos dan instrucciones para que descarguemos e instalemos un Torbrowser para navegar por la red Tor hasta una dirección proporcionada por los delincuentes donde se nos indicarán los pasos a seguir para poder recuperar nuestros preciados ficheros.

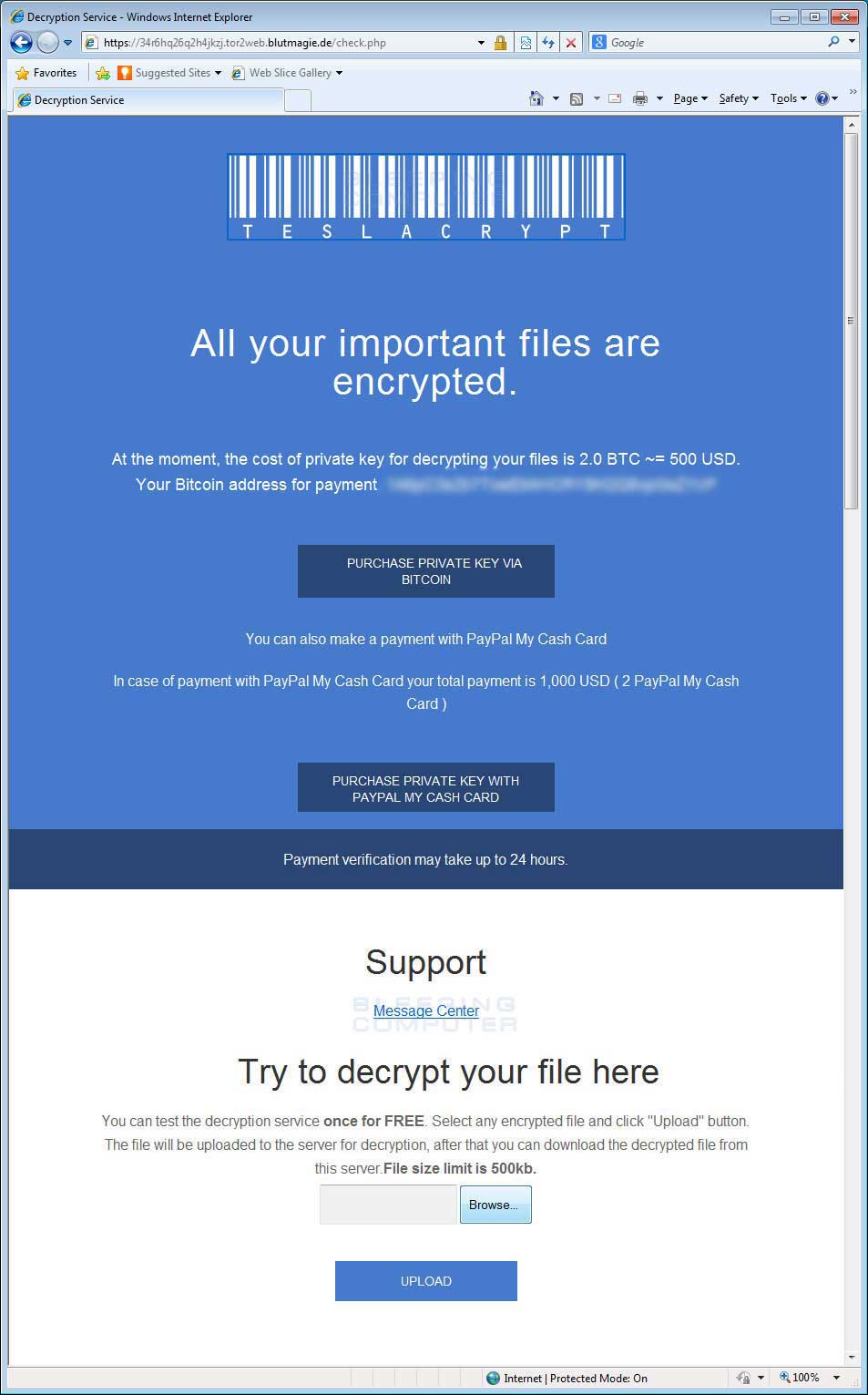

Imagen obtenida del foro de Bleeping Computer

La cantidad solicitada por los delincuentes no es poca, oscilando entre las 2 Bitcoin (alrededor de 580 € en el momento de escribir este post) si hacemos el pago con esta moneda o 1000 dólares si el pago se hace a través de una cuenta de PayPal. Suponemos que esta diferencia de precio es debida al riesgo de que PayPal anule la operación al tratarse de una actividad delictiva.

Los jugadores, entre sus objetivos

Además de las molestias que una infección de este tipo causa entre los usuarios en general, TeslaCrypt se caracteriza por incluir entre los 185 tipos de ficheros que cifra archivos pertenecientes a algunos de los videojuegos más conocidos actualmente. Entre los juegos que se ven afectados encontramos algunos como Call of Duty, Minecraft, StarCraft 2, Skyrim, World of Warcraft, League of Legends, World of Tanks o el propio cliente de Steam, entre muchos otros.

Que los delincuentes hayan incluido los ficheros de estos juegos entre sus objetivos demuestra de nuevo que los jugadores son un objetivo muy atractivo para todo tipo de delincuentes, como ya hemos visto en ocasiones anteriores. Puede que muchos usuarios no guarden archivos importantes en sus discos duros o que incluso almacenen sus fotografías en redes sociales o en servicios de almacenamiento en la nube, pero sí que hay un buen número de usuarios que juegan habitualmente en sus ordenadores.

También hay que tener en cuenta (y aquí viene mi opinión personal como jugador ocasional) que, desde hace tiempo, casi todo lo relacionado con los videojuegos y especialmente con aquellos distribuidos por plataformas digitales como Steam u Origin, se almacena en servidores externos, instalando en local lo que es el juego en sí y guardando en la nube las partidas guardadas y otros ficheros clave. De esta manera, si hubiera algún incidente, podríamos reinstalar el juego y dejar la partida donde la dejamos.

No obstante, hay que tener en cuenta que hay otros ficheros relacionados con los juegos que tenemos instalados que se suelen almacenar de forma local. Aún hay juegos que no permiten el almacenamiento de las partidas guardadas en servicios online. Además, muchos jugadores utilizan mods creados por la comunidad para alargar las horas de juego o modificar la experiencia y estos pueden, en algunas ocasiones, ser bastante pesados (con la molestia de tener que volverlo a bajar en caso de que un ransomware lo cifre).

Quizá el punto más crítico y donde un ransomware podría hacer más daño a los jugadores es el que afecta a los vídeos de partidas jugadas o retransmitidas por YouTube a sus seguidores. Muchos de estos vídeos se almacenan en local y se editan antes de subirlos, por lo que su cifrado podría suponer una importante pérdida si no hay una copia de ellos. Además, a ningún retransmisor de partidas le gustaría que apareciese esa pantalla de bloqueo en mitad de una partida que está siendo retransmitida a sus seguidores.

Posibles soluciones y conclusión

Como siempre que hablamos de ransomware, la mejor solución suele ser la prevención, contando con una copia de seguridad actualizada de nuestros ficheros clave para poder restaurarla en caso de vernos afectados.

También es importante contar con una solución de seguridad que sea capaz de reaccionar ante las nuevas variantes. Soluciones como ESET Smart Security incorporan un análisis avanzado en la memoria capaz de detectar el malware cuando está a punto de ejecutarse. Esta característica, unida al sistema LiveGrid, puede llegar a detectar y eliminar nuevas variantes de ransomware al poco tiempo de que estas empiecen a propagarse.

Tampoco podemos olvidar herramientas desarrolladas de forma altruista por investigadores como Yago Jesús y su AntiRansom 2.5, capaz de detectar cuándo el ransomware está empezando a cifrar archivos en nuestro sistema y alertarnos para que podamos reaccionar apagando el ordenador y limpiando este malware con un CD/USB de rescate.

Por último, estar informado de las nuevas amenazas que van apareciendo y saber qué vulnerabilidades aprovechan nos puede ayudar a evitarlas. En este caso hemos visto cómo TeslaCrypt se aprovecha de vulnerabilidades en Flash recientes pero ya solucionadas, por lo que aplicando los parches de seguridad correspondientes seríamos menos vulnerables.