El ransomware de Correos sigue dando guerra

Tal y como ya anunciábamos en nuestro resumen mensual de marzo, el ransomware es, ahora mismo, una de las amenazas que más problemas está causando tanto a usuarios particulares como, sobre todo, a usuarios corporativos. No obstante, como ya sucedió anteriormente con el conocido como virus de la policía, son muchos los ciberdelincuentes que se aprovechan del éxito cosechado por campañas de propagación de malware anteriores para intentar hacer su agosto particular.

Hoy analizaremos una nueva campaña de ransomware (identificada por las soluciones de seguridad de ESET como Filecoder.DI) que sigue la estela de aquella que causó tantos problemas a principios de diciembre del año pasado y que ha sido imitada repetidamente durante las últimas semanas.

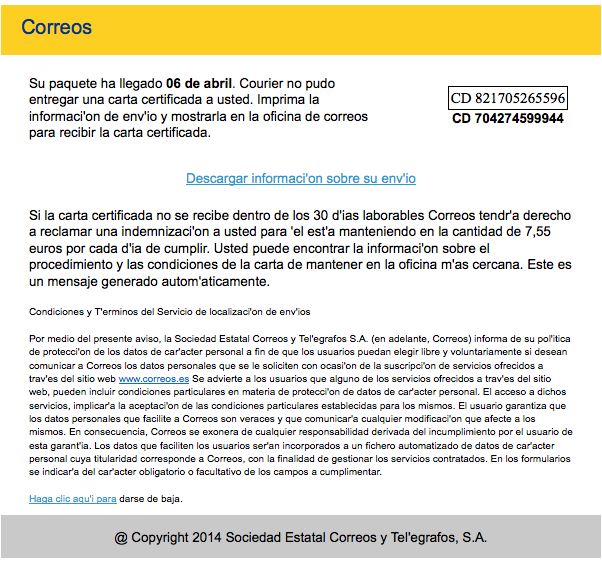

Un nuevo mensaje de Correos

Como en ocasiones anteriores, todo comienza cuando la víctima recibe un email diciendo provenir del servicio postal de Correos España y en el que se le avisa de que no se le pudo entregar una carta certificada en una fecha reciente. A diferencia de otros casos similares, si nos fijamos en la redacción del texto observaremos detalles como los fallos a la hora de mostrar palabras con tildes, algo que no ocurría en la primera campaña de ransomware que utilizaba este gancho.

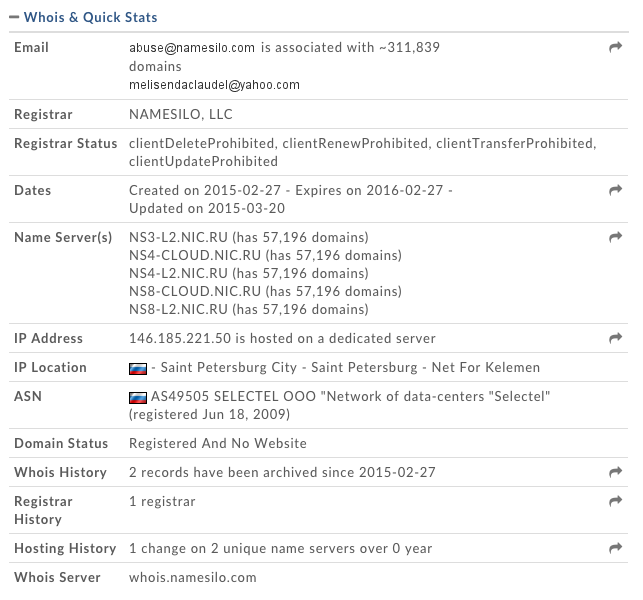

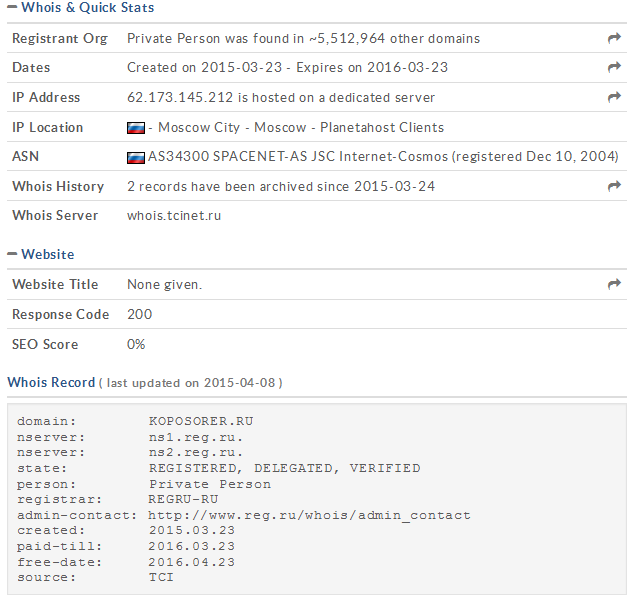

Al usuario se le proporciona un enlace para que pueda acceder a la supuesta carta certificada pero, en realidad, este enlace no tiene nada que ver con el servicio postal español. En esta ocasión, los ciberdelicuentes han utilizado un servicio de registro de dominios en lugar de hacerlo ellos mismos y el dominio sda-courier.com aparece alojado en un servidor dedicado y con una dirección IP de San Petersburgo.

Descargando y ejecutando el ransomware

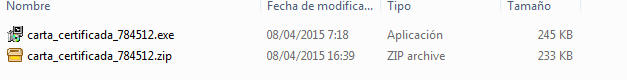

La supuesta carta certificada que el usuario se descarga es, en realidad, un fichero ejecutable comprimido dentro de un archivo .zip. Cualquiera que se fijase un poco en el tipo de fichero, su extensión o incluso el icono utilizado por Windows para identificarlo se daría cuenta enseguida de que lo que se ha descargado dista mucho de ser una carta certificada o cualquier otro tipo de documento.

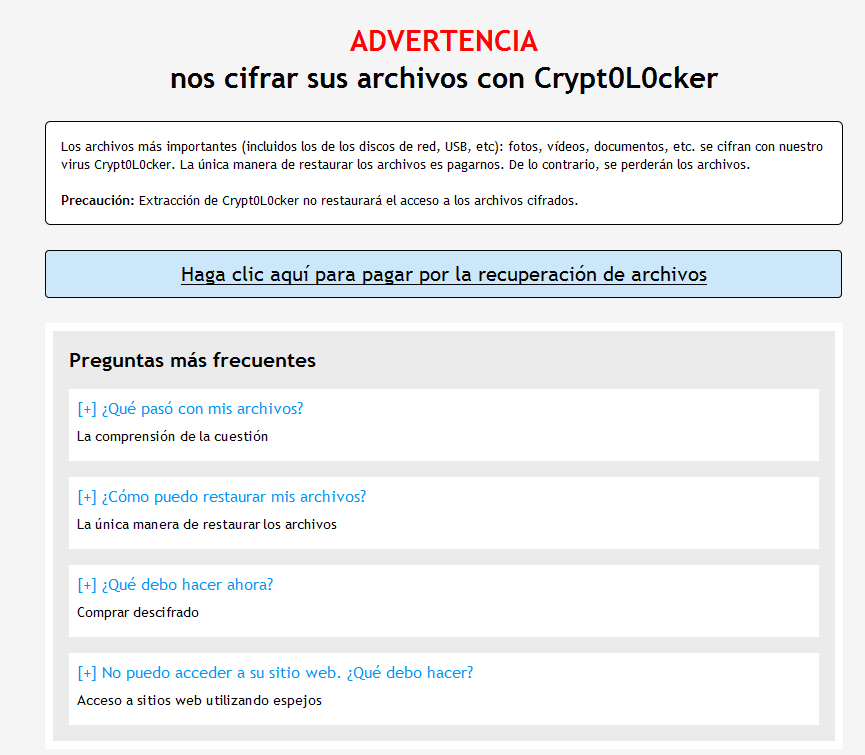

Por desgracia, aún son muchos los usuarios que ejecutan este tipo de ficheros incluso cuando se disparan todas las alarmas, por lo que es probable que un elevado número de personas se hayan encontrado con esta pantalla al poco tiempo de ejecutar el ransomware sin saberlo.

Si hacemos memoria, veremos que es prácticamente el mismo mensaje que nos aparecía en casos anteriores de Torrentlocker. Este mensaje explica lo sucedido al usuario, indicándole que sus archivos han sido cifrados y no podrá recuperarlos a menos que pague la cantidad indicada por los delincuentes.

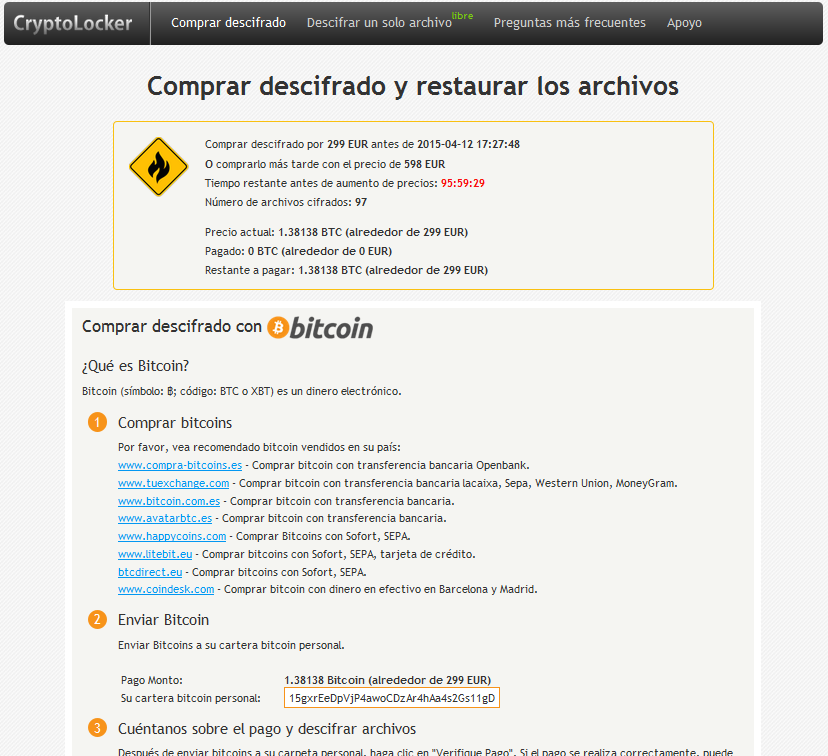

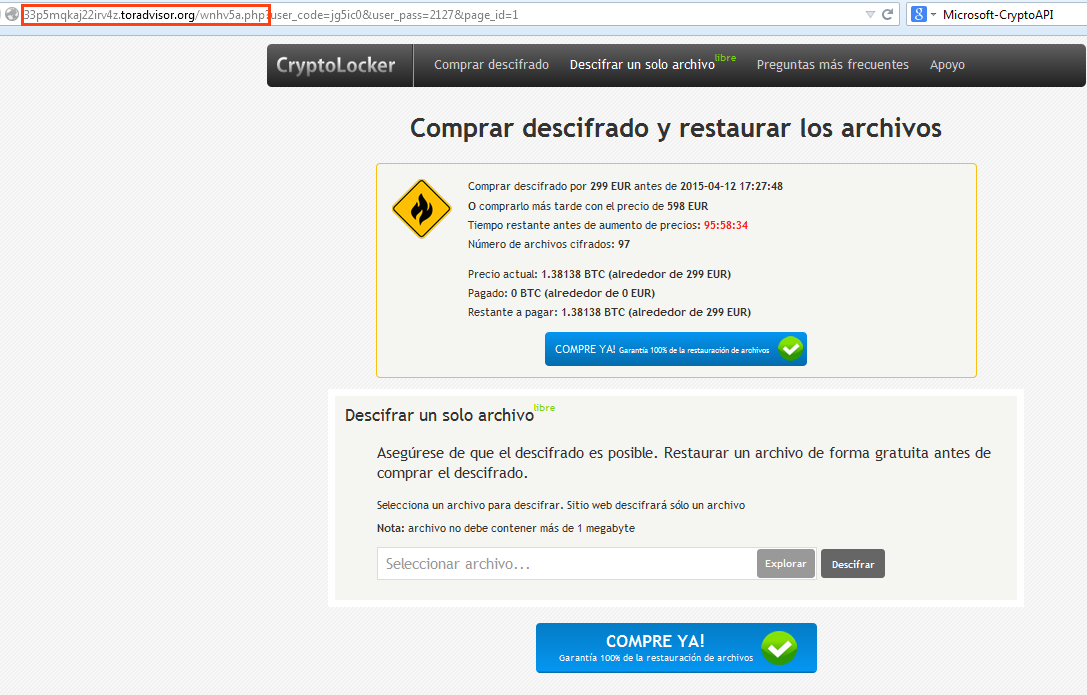

Asimismo, como en anteriores ocasiones, existen unas instrucciones para poder pagar el rescate y de nuevo el pago vuelve a solicitarse en bitcoins y en una web ubicada en la red Tor. Se ofrecen también las instrucciones para adquirir esta moneda criptográfica y enviarla a los delincuentes. También, tal y como se vio en anteriores ocasiones, la cantidad a pagar es menor (299 €) si se paga antes de un tiempo determinado, que esta vez son 96 horas (4 días), duplicándose esta cantidad (a 598 €) si se sobrepasa este límite.

Como siempre, desaconsejamos realizar el pago de este rescate por varios motivos. Primero, porque estamos tratando con delincuentes que no tienen ninguna ética ni código de conducta y nada les obliga a devolvernos nuestros ficheros a pesar de haber pagado el rescate.

Aun en el caso de que consiguiéramos recuperar nuestros ficheros tras el pago, les estaríamos enviando un mensaje claro a los delincuentes. Este mensaje no es otro que la disponibilidad a pagar en más ocasiones en caso de encontrarnos en una situación similar, animando a los ciberdelincuentes a seguir con estas actividades delictivas.

Por último, los delincuentes intentarán convencernos de que realicemos el pago ofreciéndonos el descifrado gratuito de un único fichero. Es importante no sucumbir a estos cantos de sirena y aplicar nuestros planes de recuperación ante este tipo de incidentes para restaurar la información afectada lo antes posible.

Análisis de esta variante

Como ya hemos visto en anteriores ocasiones, a pesar de usar el nombre de Cryptolocker, la mayoría de las versiones recientes de ransomware son bastante diferentes a la variante más conocida de este tipo de malware. Así ha sucedido en los últimos meses con Torrentlocker, CryptoFortress o Teslacrypt, por ejemplo.

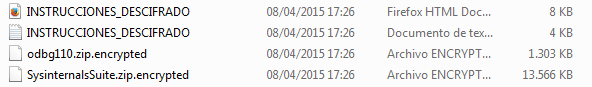

Con respecto a cómo quedan los ficheros afectados, estos son cifrados y se les añade la extensión .encrypted junto a un par de ficheros con las instrucciones de descifrado en cada carpeta que contenga al menos un archivo afectado.

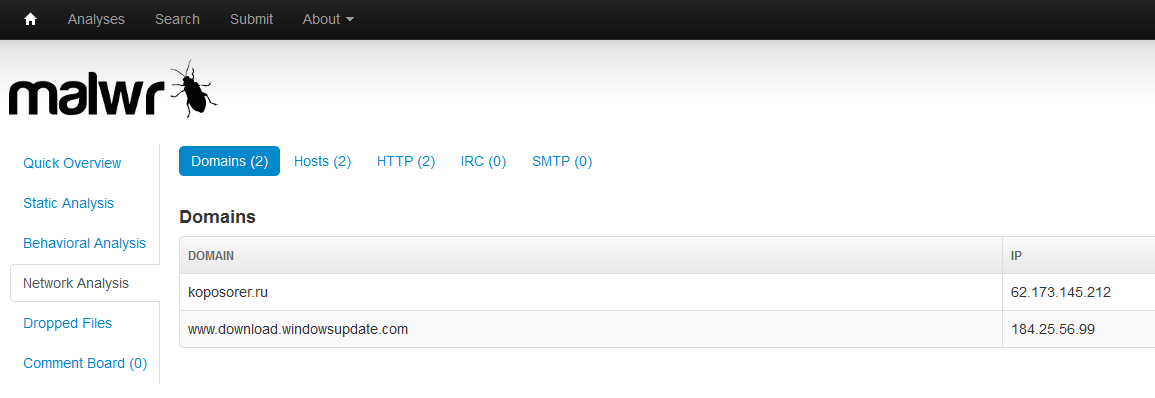

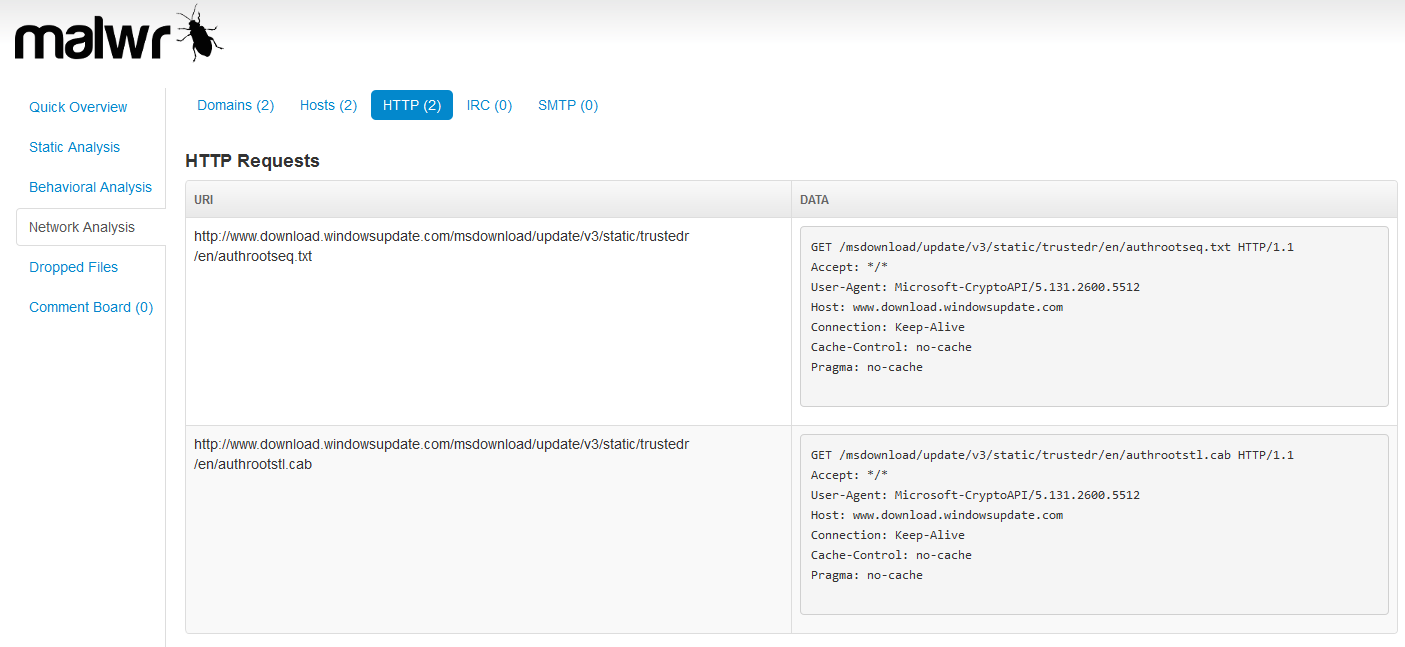

Realizando un análisis dinámico y de las conexiones que realiza este ransomware también podemos encontrar información muy útil. Utilizando servicios de análisis de muestras online (como por ejemplo malwr.com) podemos obtener información muy valiosa que nos ayudará a conocer más a fondo diversos tipos de malware.

En este caso podemos observar cómo, además de la dirección web a la que se apunta desde el falso email de Correos, los delincuentes están utilizando otro dominio para alojar el código malicioso que se descargan los usuarios.

En este caso, este dominio está alojado en Moscú, por lo que, uniéndolo con la información que ya poseíamos, podemos determinar que es bastante probable que los ciberdelincuentes sean de nacionalidad rusa. Eso, claro está, será cierto siempre que no se estén utilizando sistemas para ocultar el rastro y mostrar ubicaciones falsas.

No obstante, si nos fijamos en el otro dominio al que se conecta el ransomware veremos que este pertenece a Microsoft, más concretamente al sistema de actualizaciones de Windows Update. ¿Qué puede significar esta conexión a un servidor legítimo? Si analizamos los ficheros descargados comprobaremos que se tratan de archivos legítimos de Microsoft y que pertenecen a una característica de Windows conocida como Actualización Automática de Certificados Raíz.

Esta característica permite instalar una serie de certificados de confianza que pueden ser utilizados, por ejemplo, por CryptoAPI, una interfaz de programación de aplicaciones (API) desarrollada para ser usada en entornos Windows que permite cifrar mensajes o, como en este caso, ficheros.

Conclusiones

En los últimos meses parece que ha quedado claro que los delincuentes han encontrado un filón en el ransomware para conseguir dinero rápido de usuarios que no cuenten con medidas de seguridad adecuadas o copias de seguridad actualizadas de sus datos. Es por eso que debemos aplicar unas políticas que nos permitan minimizar los daños en caso de sufrir una infección de este tipo y concienciar a todos los usuarios posibles de la necesidad de estar alerta.

Ejemplos como el que acabamos de analizar no destacan especialmente por su complejidad y son fácilmente evitables, simplemente descartando este tipo de correos o fijándonos en los ficheros que se descargan. Se pueden adoptar además medidas adicionales de seguridad que evitarán vernos en este tipo de situaciones desagradables y poder reaccionar a tiempo con unas pérdidas mínimas, pero para eso hace falta primero ponerlas en práctica.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Gracias por la información que proporcionas. Hoy he recibido el mensaje de «Correos Espana», por precaución no he hecho nada con él. También recibo otros e-mails con asunto «invoice» y un archivo .zip adjunto que nunca he abierto. Están relacionados con el Ramsonware que citas?

Buenas tardes narciso,

El correo que mencionas se ha usado para propagar recientemente varios tipos de malware entre los que se encuentra también el ransomware. Recomendamos eliminar ese tipo de correos y nunca abrir los ficheros adjuntos que incorporan.

Saludos,

Josep