Nueva oleada de correos con falsas facturas instalan malware

Que el email sigue siendo uno de los vectores de ataque preferidos por los delincuentes es algo que podemos comprobar si revisamos las amenazas más propagadas durante los últimos meses. No solo el ransomware ha sabido utilizar el correo electrónico para engañar a los usuarios habiendo que ejecuten ficheros adjuntos o accedan a enlaces maliciosos. Otras amenazas han comprobado que, con un email lo suficientemente convincente se puede llegar a engañar e infectar a miles de usuarios.

Facturas de teléfono y algo más

Hace apenas un par de días analizábamos en este mismo blog una amenaza que utilizaba un email suplantando a la operadora Movistar. Este correo hacía creer a los usuarios que recibían el correo que tenían disponible una factura para su revisión en un fichero adjunto. Es posible que el éxito de esta campaña haya llevado a los mismos delincuentes, o a otros, a tratar de repetir esta misma metodología pero cambiando el asunto.

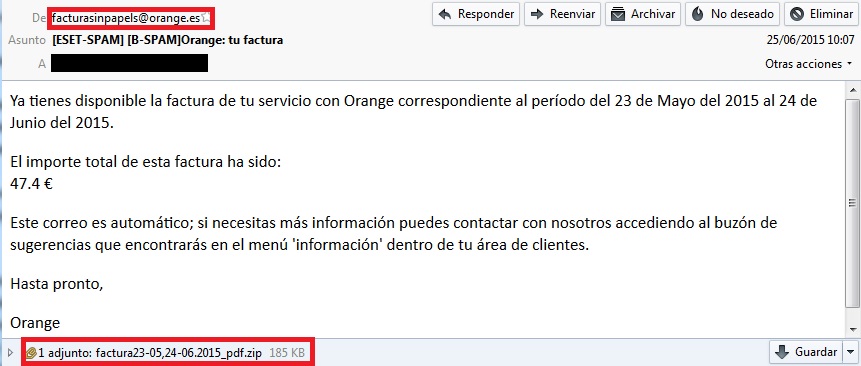

Es el caso de un correo similar al que suplantaba a Movistar pero utilizando en esta ocasión a la operadora Orange. Se repite el mismo esquema que el caso anterior aunque en este no se han incluido ni el logotipo ni la información de la compañía.

La redacción en castellano sigue siendo buena, el remitente puede llevar a engaño ya que la dirección de email también ha sido modificada utilizando técnicas de spoofing y observamos como también se nos menciona una factura adjunta en un fichero comprimido.

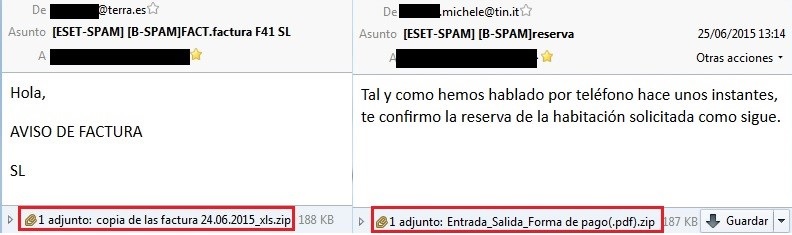

Pero este no ha sido el único caso que hemos recibido en nuestros laboratorios. Utilizando direcciones de correos de usuarios infectados (muy probablemente por las amenazas enviadas en los correos anteriores) se han empezado a enviar emails más genéricos que tan solo hacen mención a una factura genérica o a una supuesta reserva de habitaciones, algo que, en plena operación salida de vacaciones puede llegar a conseguir numerosas víctimas.

Análisis de los ficheros adjuntos

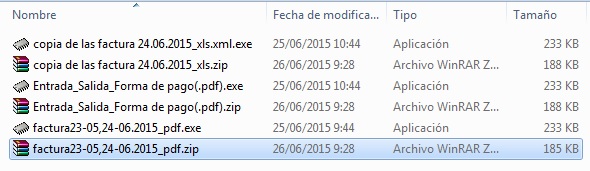

Como pasa en estos casos, el fichero adjunto dista mucho de ser lo que dice ser. Solo hace falta descomprimir el fichero zip y ver como, dentro del mismo, se esconde un archivo ejecutable en lugar de una factura. No obstante, muchos usuarios no tiene habilitada la opción de ver las extensiones de los ficheros (algo que facilita que les engañen si utilizan un icono familiar para reconocer al fichero) o directamente, no les importa y lo ejecutan igualmente.

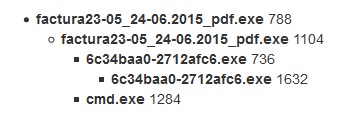

Con respecto al malware en sí, este es del tipo Injector, es decir, se inyecta en un proceso legítimo del sistema y luego ejecuta las acciones programadas por el delincuente o espera recibir órdenes del mismo. En este caso vemos como el fichero malicioso ejecuta un segundo malware para, finalmente inyectarse en el proceso cmd.exe, correspondiente al símbolo del sistema y que permite la ejecución de comandos en la consola de Windows.

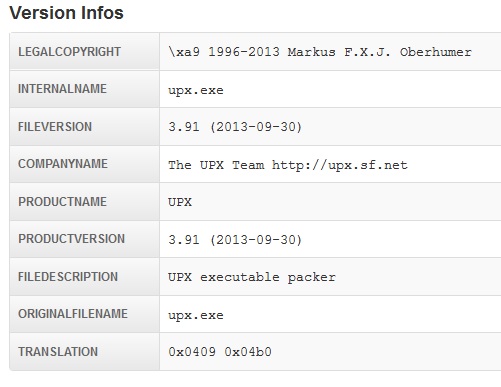

Esta muestra también utiliza técnicas de ofuscación empleadas por los creadores de amenazas desde hace varios años como es el uso de empaquetadores de ficheros ejecutables. En el análisis podemos observar como se ha utilizado UPX para ofuscar el ejecutable y hacer más difícil su detección por los motores antivirus.

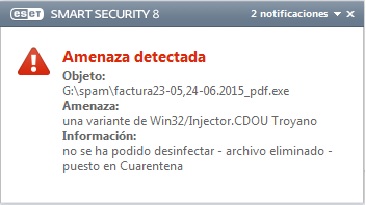

Sin embargo, y aun en el caso de que esta amenaza no esté incluida en las bases de firmas de virus, existen mecanismos más avanzados que permiten detectarla sin problemas como la heurística avanzada o el sistema de alerta temprana contra amenazas emergentes Live Grid de ESET.

En este caso la amenaza es detectada como un troyano Win32/Injector.CDOU por las soluciones de seguridad de ESET.

Conclusión

Aunque algunos ya daban casi por muerto el correo electrónico como uno de los vectores de propagación de malware, amenazas como las que acabamos de analizar demuestran que aún sigue siendo muy utilizado por los creadores de malware. Es cierto que existen otros métodos más efectivos, como la descarga directa de malware desde webs comprometidas con exploits que no requieren la intervención del usuario, pero muchas veces, lo más sencillo sigue siendo igualmente efectivo.

Toca pues hacer un ejercicio de reflexión y pensar que, si el usuario sigue siendo uno de los máximos responsables a la hora de infectar un sistema es por la falta de formación y concienciación ante los códigos maliciosos. Por ese mismo motivo, desde ESET España seguiremos trabajando para que poder concienciar en seguridad informática al mayor número posible de usuarios.