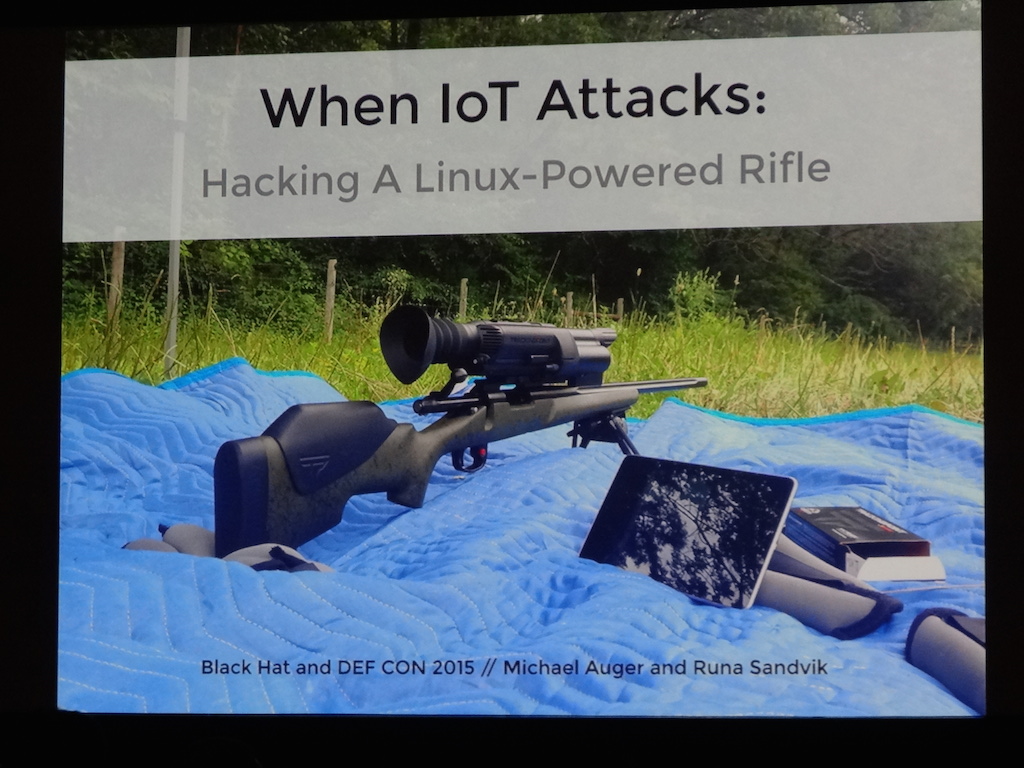

BlackHat 2015: Hacking de un rifle de precisión

Una de las charlas que más expectativa ha generado en BlackHat 2015 ha sido la ofrecida por los investigadores Michael Auger y Runa Sandvik. De nuevo la seguridad en el Internet de las cosas en la palestra:

Un rifle con corazón Linux

«Se nos ocurrió la idea de hackear un rifle porque hackear un coche es aburrido”, han explicado en clara alusión a otras charlas presentadas durante esta edición de BlackHat. Si bien no pensamos que sea nada aburrido lo de hackear vehículos, lo cierto es que sus descubrimientos en este nuevo ámbito son muy interesantes.

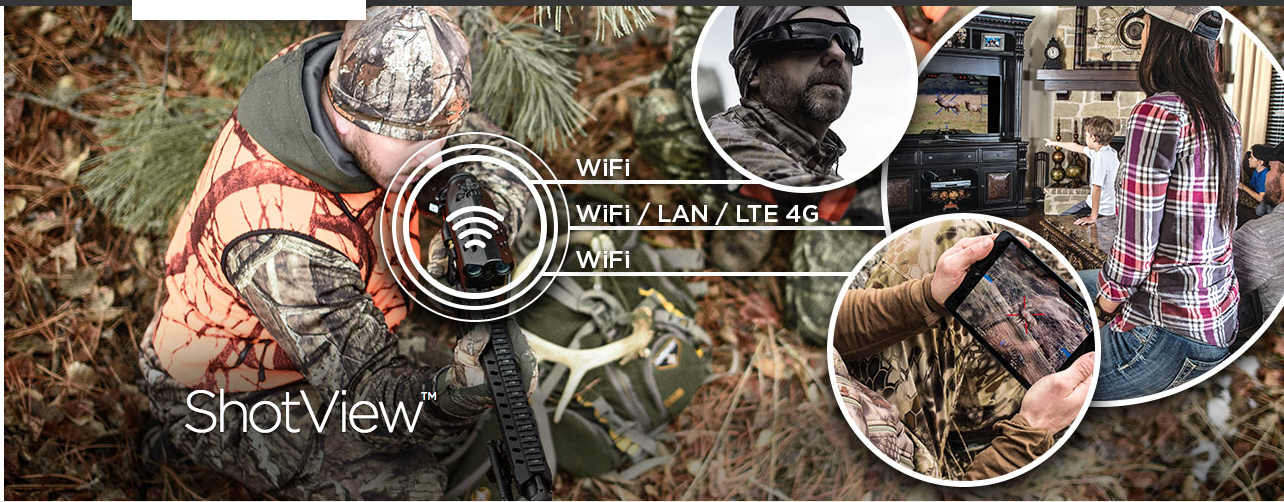

Seguro que te preguntarás qué componentes electrónicos tiene un rifle para que puedan ser hackeados. La respuesta es fácil. Existen unos modelos especiales fabricados por la empresa Tracking Point que incorporan una mira telescópica con un sistema de apoyo al apuntado y conectividad WiFi al rifle tradicional y que permite visualizar lo mismo que ve el tirador en un dispositivo externo. Lo podemos observar en esta imagen promocional de la empresa.

El WiFi suele usarse para conectar el rifle a una tablet o smartphone a una distancia cercana. Además de ver lo mismo que el tirador, permite ajustar ciertos parámetros de esta mira telescópica mediante unas aplicaciones diseñadas con este fin y que se comunican con el Angström Linux modificado que hace de cerebro del dispositivo.

Los investigadores han querido dejar bien claro unos cuantos puntos:

- No pueden interferir en el funcionamiento del rifle si la WiFi que lleva se encuentra desactivada.

- Tampoco pueden disparar el rifle remotamente y éste sigue siendo un arma plenamente funcional aun sin la mira telescópica.

La WiFi, esta se encuentra protegida por un cifrado WPA2, que debería ser lo suficientemente seguro si no fuera porque las comunicaciones entre las app y el rifle y las actualizaciones desde la web del fabricante se realizan por HTTP y no por HTTPS. Las actualizaciones se encuentran cifradas con GPG, aunque se pueden llegar a descifrar con la secuencia de caracteres adecuada. Por si fuera poco, la clave WPA2 de la WiFi también es adivinable.

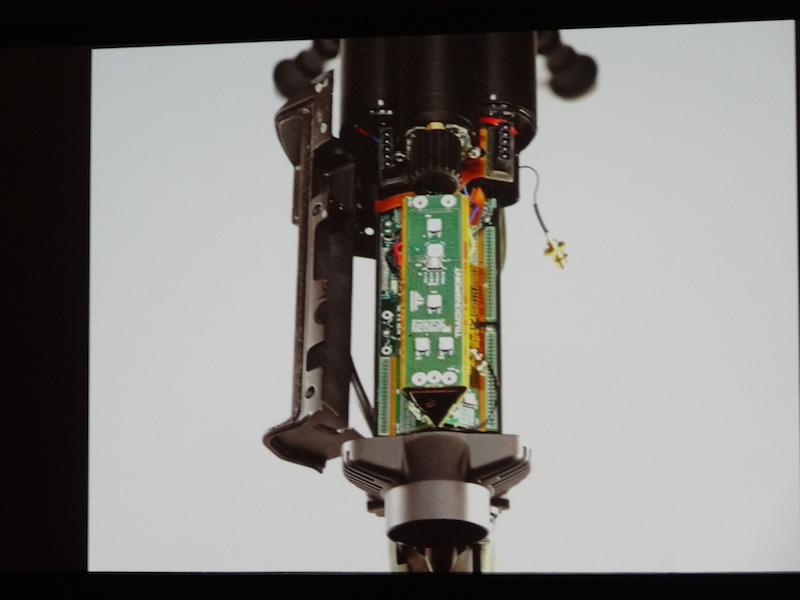

El siguiente paso de los investigadores fue destripar las entrañas del rifle y conseguir interactuar de alguna manera con el sistema que lo gobierna. Para eso necesitaron un poco de ayuda a la hora de desmontar y analizar algunos de los chips con información interesante sobre su manejo.

Primeramente probaron con una API pública pero pronto se dieron cuenta que su funcionalidad era muy limitada y no permitía cambiar valores clave. Es por eso que fue necesario hacer un volcado de la memoria de los chips que contenían el sistema de ficheros y utilizar una API no publica para poder alterar temporalmente variables como el viento, la temperatura o parámetros balísticos.

Por el camino se encontraron con que el fabricante había implementado dos claves GPG para aceptar paquetes de actualizaciones pero solo conociendo una de las dos claves ya se permitía esta acción. Curiosamente, una de estas claves estaba en la propia mira telescópica con lo que, a partir de este momento los investigadores pudieron jugar más a fondo con el rifle puesto que conseguía acceso como root y modificaciones permanentes.

A pesar de esto, la seguridad implementada no estaba tan mal y, por ejemplo, los puertos USB de los que dispone el rifle se encuentran desactivados durante el arranque, algo que los inutiliza como vector de ataque.

Peligros potenciales

En las demos mostradas durante la charla pudimos ver cómo, alterando los parámetros adecuados, se podía modificar el sistema de apuntado para que el tirador fallase siempre el tiro, indicándole erróneamente la posición del objetivo. Esto podría ocasionar que, en un escenario real la bala terminase donde no debía e impactase sobre otro objetivo.

En un escenario en el que este rifle se utilizase para cazar esto pondría en riesgo a otros cazadores cercanos. Peor sería si un sistema de apuntado sufriese un ataque en un escenario de guerra ya que podría afectar a civiles inocentes o incluso causar bajas en el bando propio por fuego amigo.

Además, los investigadores han querido destacar que estas vulnerabilidades no se limitan a este modelo de rifle y hay otros en el mercado que pueden sufrir fallos parecidos. Ahora sabemos que Tracking Point está trabajando para solucionar los fallos reportados pero no sabemos si otros fabricantes de sistemas similares harán lo mismo simplemente porque su arma no ha sido la elegida para realizar esta charla.