Stagefright y otras vulnerabilidades marcan un verano infame para la seguridad de Android

No podemos decir que este verano este siendo tranquilo precisamente para el sistema operativo Android. Desde finales de julio no ha habido semana en la que no apareciese una nueva vulnerabilidad que afectase directa o indirectamente al sistema operativo de Google y esto ha provocado cierta preocupación entre los usuarios.

Stagefright: primer aviso

Cuando a finales del mes pasado comentábamos las declaraciones previas a la charla que Joshua Drake iba a dar en BlackHat y Defcon, ya avisábamos de que esta iba a ser una vulnerabilidad que iba a traer cola. Lo que no imaginábamos es que a Stagefright le siguieran muchas otras en un corto espacio de tiempo.

Si analizamos como funciona la vulnerabilidad de Stagefright, ahora que tenemos mucha más información obtenida de primera mano del propio investigador, vemos como el agujero se encuentra en una librería de medios de Android que lleva ese nombre y que tiene la función de manejar audio y video.

Este investigador comprobó que la librería Stagefright estaba llena de bugs, que era responsable de muchos de los fallos en el sistema operativo Android y que estaba siendo explotada de forma continua por atacantes de todo tipo.

La librería Stagefright está compuesta por 10.000 líneas de código y soporta muchos formatos de audio y vídeo. Además, Drake pudo comprobar como los privilegios que tiene en el sistema son muy elevados ya que se ejecuta con permisos de SYSTEM.

Drake se centró en investigar como manejaba esta librería los ficheros MPEG4 y, aunque la modularidad del sistema operativo Android complicaba un poco las cosas, descubrió una gran cantidad de vectores de ataque.

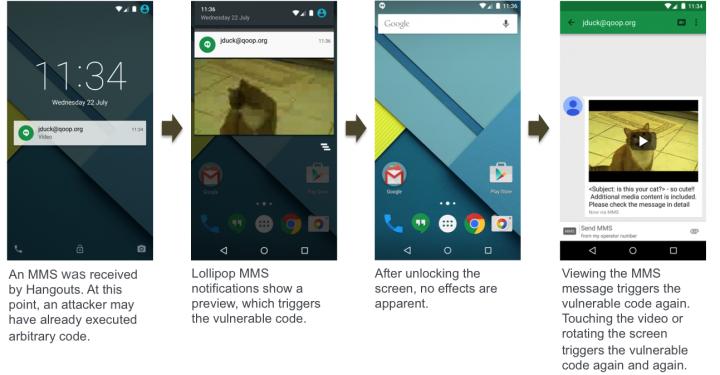

Entre estos vectores de ataque se encuentra el que ya conocíamos y que consiste en mandar un mensaje de texto multimedia a un dispositivo vulnerable. Este sería el peor escenario, donde la víctima recibiría este MMS en su dispositivo y sería procesado automáticamente, incluso antes de que se enviase la notificación de recepción de mensajes.

Es especialmente grave el hecho de que, tan solo conociendo el número de teléfono de la víctima se pueda lanzar un ataque de estas características de forma remota, silenciosa y consiguiendo privilegios en el dispositivo. Por suerte, se puede desactivar de forma manual la recuperación automática de mensajes MMS ya sea desde la aplicación nativa del sistema o desde Hangouts de Google.

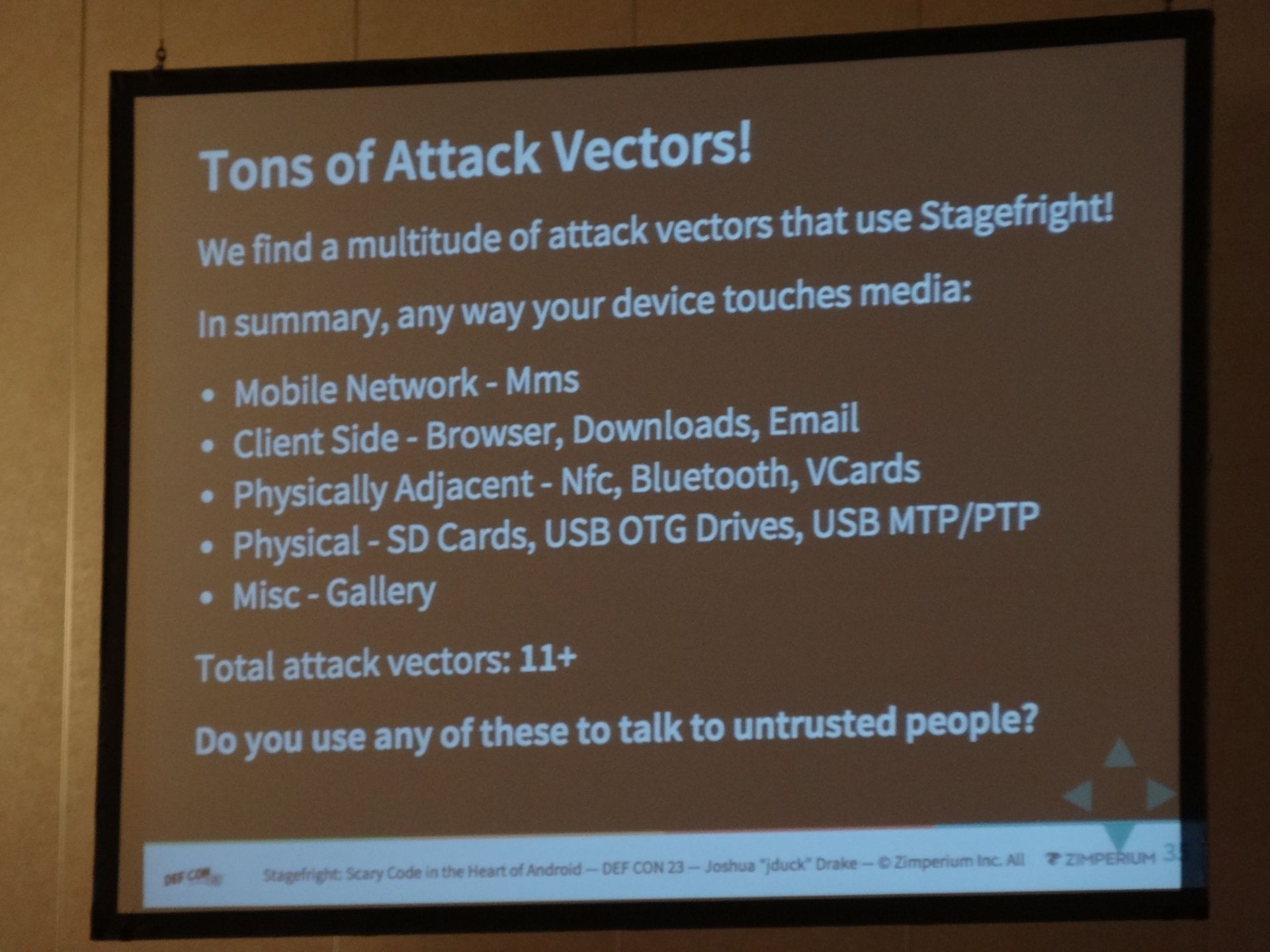

Pero, a pesar de la peligrosidad de este vector de ataque, no es el único, tal y como el investigador se encargó de recordarnos en otra de sus diapositivas.

Como vemos, no son solo los MMS. El usuario puede recibir amenazas que aprovechen esta vulnerabilidad a través de enlaces recibidos a través de emails o mostrados a través del navegador. Además otros vectores de ataque incluyen componentes físicos como tarjetas de memoria o cables OTG, además de sistemas de conexión inhalámbricas como NFC o Bluetooth.

Pero el verdadero problema de esta vulnerabilidad y de otras muchas que veremos a continuación es que la gran mayoría de usuarios de Android nunca tendrán la posibilidad de actualizar su sistema para solucionarlas. Esto deja al 95% de usuarios del sistema operativo de Apple a merced de estos ataques ya sea porque el fabricante o la operadora que tienen contratada no piensan lanzan un parche de seguridad o porque carecen de los conocimientos para instalar y mantener de forma segura una rom cocinada para su dispositivo.

El único punto positivo es tanto Google como Samsung han dicho que van a tomarse más en serio la seguridad de sus dispositivos Android y empezarán a publicar actualizaciones de seguridad de forma más frecuente.

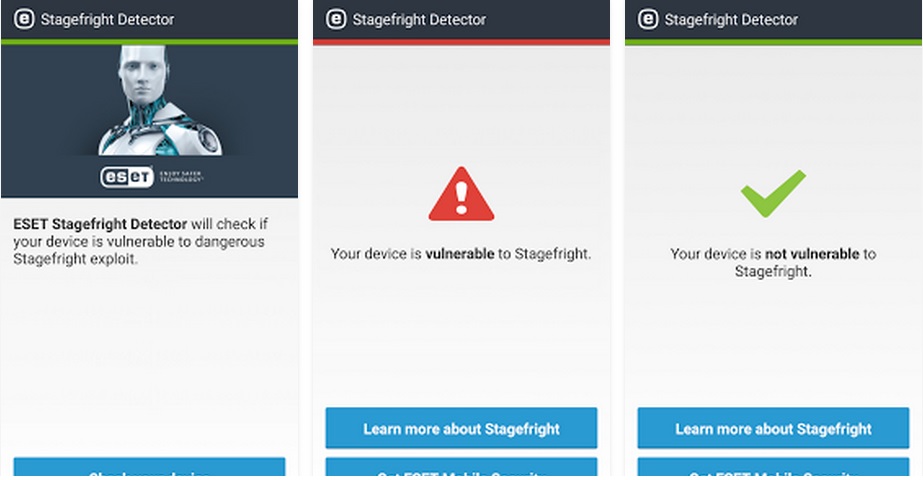

Para todos aquellos que quieran comprobar si su Smartphone Android es vulnerable a Stagefright, ESET ha publicado una aplicación gratuita en Google Play.

Oleada de vulnerabilidades tras Stagefright

Por desgracia para los usuarios de Android, Stagefright tan solo dio el pistoletazo de salida a la oleada de vulnerabilidades que aparecieron en las semanas siguientes. Algunas incluso también se aprovechaban de fallos de seguridad graves en librerías similares a StageFright, encargadas de gestionar multimedia.

Así pues, entre estas numerosas vulnerabilidades encontramos por ejemplo a Certifi-Gate, que no es más que un conjunto de vulnerabilidades en la forma que se autorizan diferentes aplicaciones móviles destinadas a ofrecer soporte remoto y los complementos.

Mediante la explotación de estas vulnerabilidades, una aplicación maliciosa podría obtener acceso a un dispositivo de forma silenciosa, escalar privilegios y acceder de esta forma a los datos privados de los usuarios. Además podría realizar una serie de acciones que normalmente solo están permitidas a alguien con permisos de administrador en el dispositvo.

Conclusión

Si algo podemos sacar en claro de estas vulnerabilidades es que la seguridad de Android se ha visto seriamente comprometida en las últimas semanas. Esto no significa que todos los usuarios se vayan a ver afectados por incontables amenazas pero sí que es verdad que la mayoría van a quedar expuestos a ataques que se aprovechen de las vulnerabilidades descubiertas.

El hecho de que Google y Samsung hayan decidido empezar a tomarse más en serio la seguridad de sus dispositivos podría ser lo único positivo que sacar de este aluvión de vulnerabilidades. Sin embargo hay otro problema más grave y es la gran cantidad de dispositivos que se quedan sin la posibilidad de ser actualizados y, por lo tanto, vulnerables.