7ev3n: el ransomware que inutiliza el sistema y pide un elevado rescate

Editado: La investigadora @hasherezade ha publicado herramientas que permiten descifrar algunas variantes de 7ev3n, por lo que recomendamos ejecutarlas en aquellos sistemas infectados para tratar de recuperar los ficheros afectados.

Artículo original

Cada vez que se detecta un nuevo ransomware se suele revisar si se trata de una variante que simplemente copia el código de una variante anterior y solamente modifica la pantalla que muestra demandando un rescate (a veces, ni eso), o si realmente se trata de una nueva amenaza con características únicas.

Análisis como el realizado recientemente por el investigador Lawrence Abrams suelen desvelar la evolución de este tipo de amenazas y, en caso de conseguir un éxito relativo, prever las técnicas que usarán los delincuentes en un futuro cercano. Durante el tiempo que llevamos observando muestras de ransomware hemos visto cómo esta amenaza ha ido mutando constantemente y hoy analizamos una variante con un par de características peculiares.

Inutilizando el sistema

7ev3n es un ransomware peculiar porque, a diferencia de otras variantes, no se limita a cifrar aquellos ficheros con extensiones que pueden resultar de interés para el usuario, dejando el sistema prácticamente intacto para que el usuario pueda realizar el pago. En esta ocasión, el ransomware inutiliza el sistema Windows, de forma que es muy difícil volverlo a dejar en el estado en que estaba antes de ser infectado.

Cuando un sistema Windows se infecta el ransomware revisará todos los discos buscando ficheros con cierto tipo de extensiones. Las extensiones que revisa son las siguientes:

dbf, arw, txt, doc, docm, docx, zip, rar, xlsx, xlsb, xlsm, pdf, jpg, jpe, jpeg, sql, mdf, accdb, mdb, odb, odm, odp, ods

Al encontrar ficheros con esas extensiones, 7ev3n los cifra y cambia su nombre a un número consecutivo dependiendo de la cantidad de archivos presentes en el directorio y su extensión a .R5A. De esta forma, si en un directorio tenemos 14 archivos, el ransomware los renombrará a 1.R5A, 2.R5A,…, 14.R5A, impidiendo que podamos volver a abrirlos.

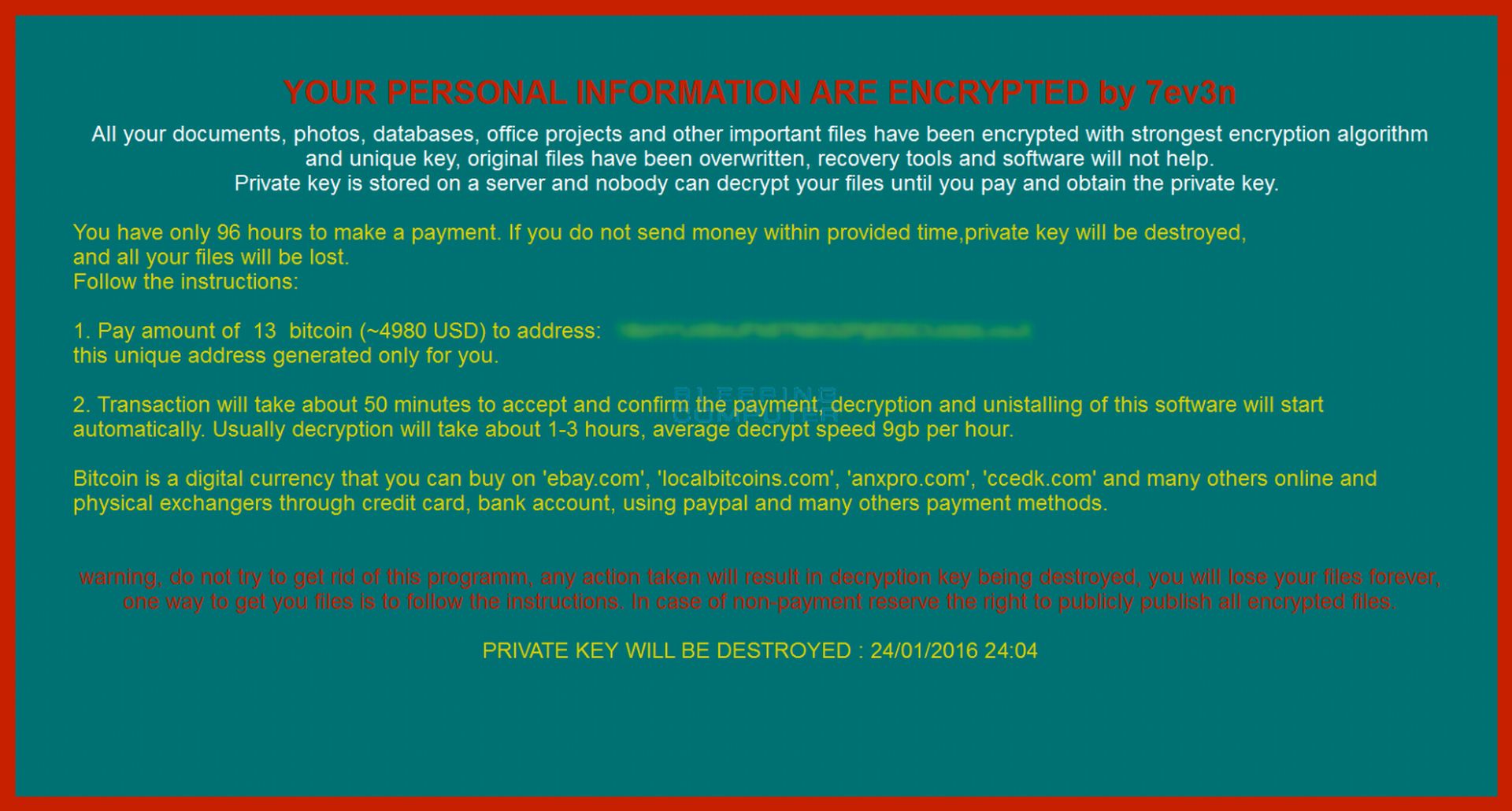

Captura de pantalla otenida del blog de Bleeping Computer

Además del proceso de cifrado, 7ev3n añade archivos propios al sistema que permiten, entre otros aspectos, desactivar las opciones de recuperación del sistema con las que cuenta Windows, incluyendo el Sistema de Gestión de Emergencia, el Editor de Opciones de Arranque y la Reparación del Inicio del Sistema.

Por si fuera poco, el ransomware añade entradas en el registro de Windows que desactivan las teclas usadas normalmente para resolver problemas en el sistema. De esta forma, desactivando teclas como F1, F3, F4, F10, Intro, Alt Izquierdo, Alt Derecho, Ctrl Izquierdo, Ctrl Derecho, la tecla izquierda de Windows, Num Lock, Shift derecho y la tecla de tabulación, los delincuentes imposibilitan que el usuario pueda iniciar las opciones de recuperación de forma sencilla.

En definitiva, lo que termina consiguiendo este ransomware es que el usuario termine con sus ficheros cifrados y con un ordenador inutilizable.

Solicitud de un cuantioso rescate

A diferencia de otras variantes de ransomware que piden cantidades más modestas que suelen oscilar entre los 300 € y 1000 € en bitcoins, 7ev3n solicita la nada despreciable cantidad de 13 bitcoins (alrededor de 4500 € en el momento de escribir estas líneas). Esta cantidad puede echar para atrás a muchos usuarios y, de hecho, es muy probable que, de verse afectados, la mayoría den por perdidos sus archivos.

No obstante, en el caso de que este ransomware afectara a ordenadores de una empresa que contuvieran datos importantes, es probable que la compañía optase por pagar esta cantidad, puesto que las pérdidas derivadas del robo de la información almacenada suelen ser mucho mayores.

Como siempre, recomendamos no ceder ante este chantaje y no pagar a los delincuentes. Nada nos garantiza que volvamos a recuperar nuestros archivos si pagamos. En cambio, si los guardamos, es posible que en unas semanas se encuentren métodos de descifrado que permitan volver a recuperarlos, algo que ya ha pasado en varias ocasiones.

A pesar de que, en el momento de escribir este artículo, este ransomware no ha afectado a una gran cantidad de sistemas, no hay que descartar que sus creadores intenten propagar su amenaza de forma masiva.

Conclusión

Tal y como venimos repitiendo cada vez que se detecta una nueva variante de ransomware, la prevención es esencial para evitar perder nuestros datos. Contar con copias de seguridad al día de nuestros archivos, mantener el sistema y nuestra solución de seguridad actualizados y correctamente configurados, así como evitar abrir archivos adjuntos o enlaces sospechosos, nos puede ayudar a evitar convertirnos en una víctima más de esta amenaza.

Si deseas saber más sobre esta amenaza, te recomendamos que descargues el White Paper sobre la evolución del ransomware que preparamos hace unos meses.