Vuelven a suplantar a Correos para propagar ransomware TorrentLocker

En un momento en el que estamos viendo multitud de campañas de propagación de variantes de ransomware, parece que a algún grupo de delincuentes se le ha pasado por la cabeza rescatar una de las técnicas que más éxito tuvo entre los usuarios españoles. Estamos hablando del ransomware que suplantaba un email del servicio postal español, Correos, email que vuelve a la carga mediante una serie de envíos masivos que están teniendo lugar durante esta semana.

Gracias a las muestras detectadas por ESET Live Grid, las enviadas por nuestros usuarios y la inestimable información aportada en el informe sobre esta amenaza realizado por nuestro compañero de profesión Marc Rivero, Consultor Principal en el servicio Foundstone de Intel Security, podemos analizar esta nueva variante y qué tiene de diferente con respecto a las anteriores.

Busca las diferencias

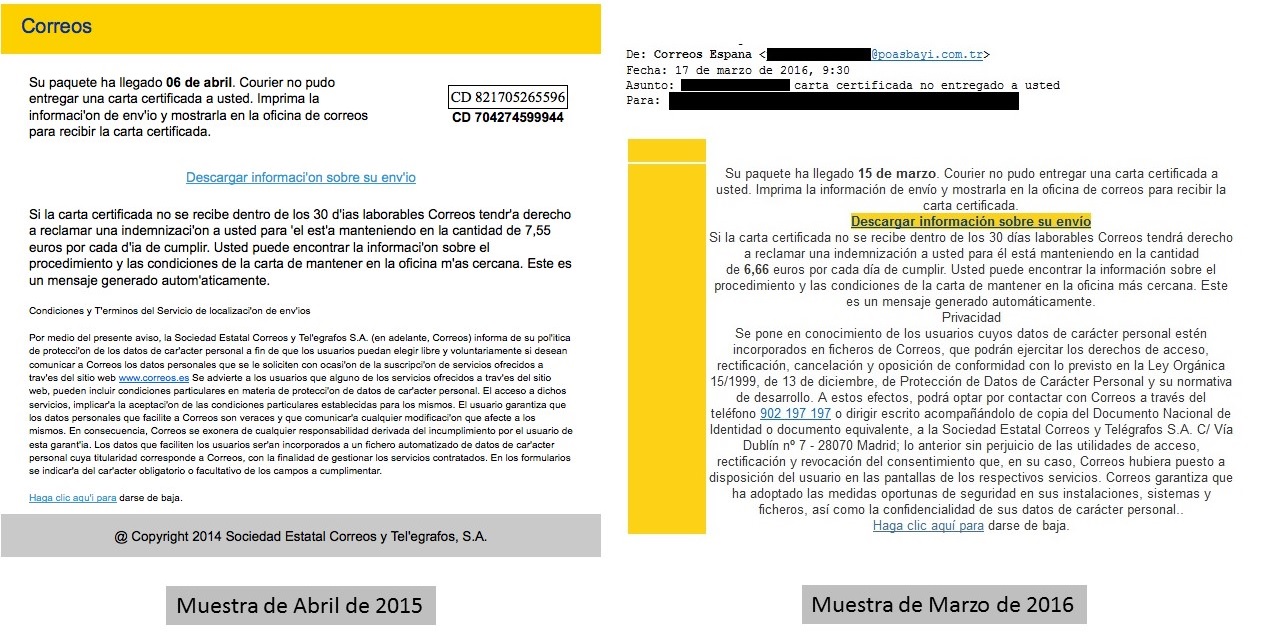

Hay un dicho que dice “si algo funciona, no lo toques”, y parece que los delincuentes detrás de esta nueva campaña se han aplicado el cuento tal cual. De hecho, si analizamos las plantillas utilizadas tanto en los correos que se están recibiendo durante estos días comparados con los que recibíamos hace un año, veremos que hay pocas diferencias.

En ambas muestras se nos habla del recibo de una carta certificada, o paquete en la versión más actual, que debemos pasar a recoger lo antes posible o se nos cargará una cantidad de dinero por cada día que pase. También se nos ofrece un enlace en el que supuestamente podremos descargar la información relacionada con este pedido.

No es de extrañar que los delincuentes hayan optado por cambiar el asunto de la carta certificada por el de un paquete postal, ya que es mucho más probable que el usuario que reciba estos correos haya realizado algún pedido a una tienda online.

Si el usuario pulsa sobre el enlace proporcionado, será redirigido a una web controlada por los delincuentes y que, supuestamente, sirve para obtener el localizador del envío. Aquí encontramos otra diferencia, y es que, a diferencia de las primeras variantes que se propagaban usando esta técnica, ahora no se utilizan dominios que parezcan estar relacionados con Correos.

Sin embargo, los delincuentes no se han molestado ni en cambiar el código captcha que aparece, lo que demuestra que han seguido utilizando la misma plantilla existente desde hace más de un año. En caso de que un usuario introduzca el código y pulse sobre el botón “consultar”, se descargará un fichero ejecutable que tiene como icono el de un archivo PDF.

Cifrado de la información y pago del rescate

Como en los casos analizados hace un año, una vez el usuario ejecuta el fichero malicioso (detectado por las soluciones de ESET como Win32/Injector.CUOV) se empieza a cifrar la información del sistema, afectando a imágenes, documentos, archivos multimedia y otro tipo de archivos que puedan resultar de interés para el usuario, añadiendo la extensión .encrypted. Además, en todas las carpetas donde hayan archivos cifrados por el ransomware se añadirán dos ficheros con información para realizar el pago del rescate por los ficheros afectados. Esta información se proporciona tanto en un fichero de texto como en uno html que se abrirá por defecto en nuestro navegador.

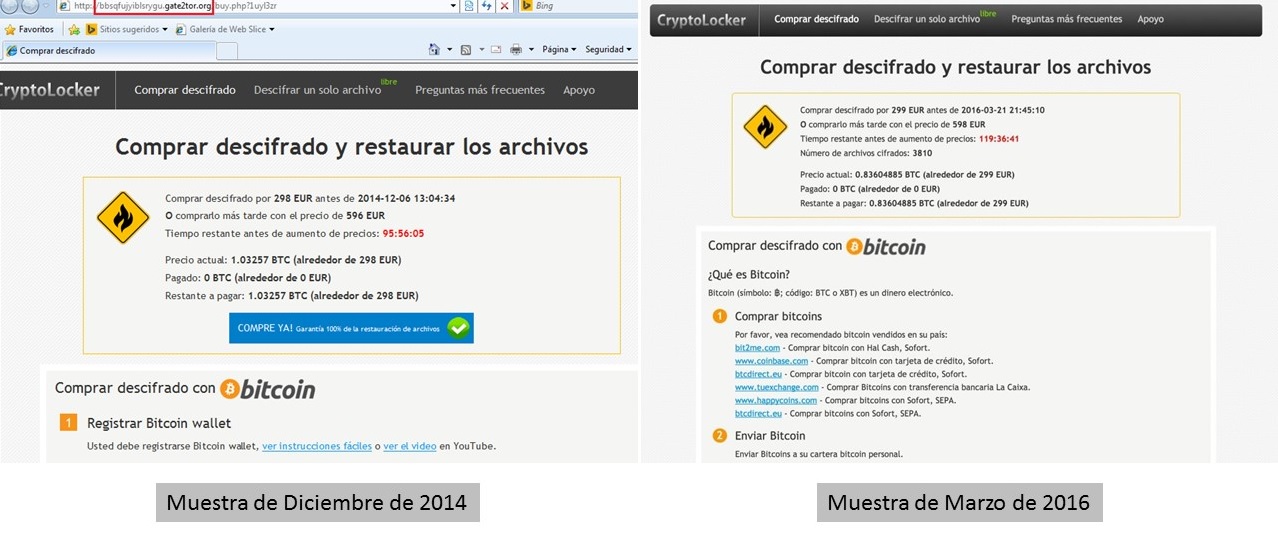

Es en este punto donde se nos informará de la cantidad a pagar por el rescate (299 €) y, como novedad con respecto a anteriores versiones, se nos indicará la cantidad de archivos que han sido cifrados. Sin embargo, se sigue usando la antigua plantilla de Cryptolocker con más bien pocos cambios.

La página sigue estando alojada de la red Tor, aunque los delincuentes utilizan un proxy para que los usuarios no tengan que instalar ningún software adicional, y los pagos se siguen realizando en bitcoins, duplicándose la cantidad a pagar si esta no se realiza en un tiempo determinado.

Hay una diferencia con respecto a casos anteriores, y es que las direcciones proporcionadas para realizar el pago con bitcoins son diferentes en cada situación y cada usuario tiene que usar unas credenciales únicas para acceder al panel de control que permite realizar el pago.

Conclusión

Esta nueva variante de TorrentLocker intenta repetir el éxito cosechado por variantes anteriores sin hacer muchos cambios ni esforzarse demasiado. Es posible que más de un usuario desprevenido vuelva a caer en esta trampa, por lo que no estaría de más que recordásemos a nuestros amigos y familiares la peligrosidad de este tipo de correos electrónicos.

Aparte de eso, la utilización de un antivirus actualizado, un filtro antispam capaz de reconocer mensajes de este tipo y la aplicación de grupos de políticas en entornos corporativos que permitan bloquear tanto la recepción del mensaje como la descarga y ejecución del archivo malicioso, junto con herramientas especializadas como Anti Ransom, se hacen indispensables para evitar caer víctima de esta trampa, que no por vieja deja de ser efectiva.

Josep Albors