Análisis de la falsa factura de Endesa que propaga variantes de ransomware

Como cada semana desde hace ya unos meses, esperábamos ver una nueva campaña de ransomware siendo propagada por correo electrónico. Sin embargo, en esta ocasión nos hemos encontrado con la sorpresa de que los ciberdelincuentes han hecho un cambio importante pese a usar una técnica que venimos observando desde finales de 2014.

Diferente email, misma técnica

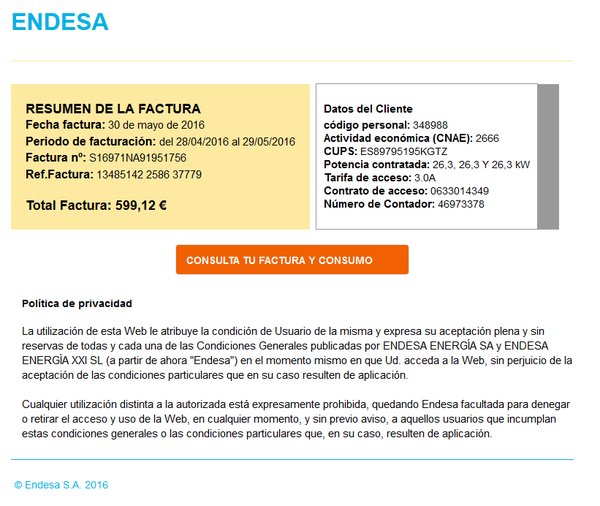

En lugar del conocido email de Correos que nos avisa de la recepción de un paquete postal, hemos visto cómo se ha usado el nombre de la conocida empresa eléctrica Endesa para intentar engañar a los usuarios que han recibido este mensaje para que pulsen sobre el enlace malicioso. Este cambio puede ser debido a que muchos usuarios ya reconocían como malicioso el email de Correos y su efectividad había disminuido con el tiempo, a pesar de que hemos visto campañas usando este email muy recientemente.

Si analizamos el email vemos como se menciona un elevado consumo y se proporcionan datos ficticios que han sido generados por los delincuentes. Hemos encontrado varias muestras de este correo con datos diferentes, pero en ningún caso parecen corresponder con usuarios reales de esta empresa, por lo que podemos descartar la filtración de datos privados.

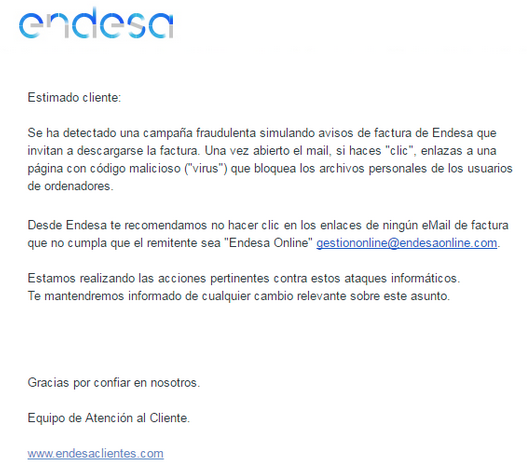

Por su parte, Endesa ha lanzado un comunicado alertando de esta campaña de propagación de emails fraudulentos que utilizan su nombre, y recuerda que el email oficial para realizar gestiones online es gestiononline@endesaonline.com.

Por el número de casos que hemos detectado y las numerosas consultas realizadas en foros de usuarios afectados durante el día de ayer y hoy, podemos decir que solamente cambiando la plantilla de correo utilizado, los ciberdelincuentes han logrado afectar a muchos más usuarios que los que venían consiguiendo últimamente usando la plantilla de Correos.

Descarga del ransomware

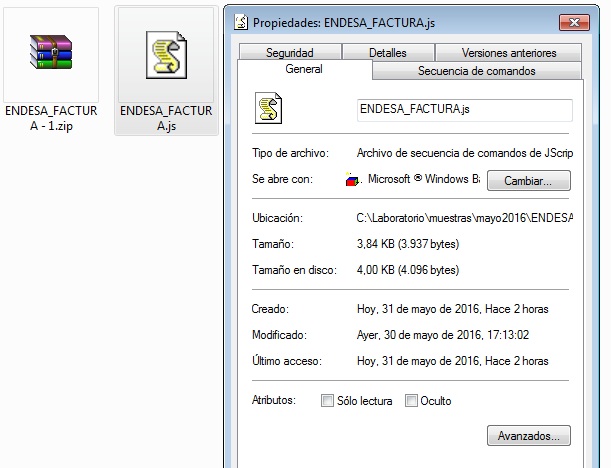

Salvo la utilización de una nueva plantilla del email para engañar a los usuarios, esta nueva campaña de propagación sigue utilizando técnicas que han demostrado su eficacia en campañas anteriores. Una vez se pulsa sobre el enlace proporcionado en el email, el usuario descargará un fichero comprimido en .zip que a su vez contiene un archivo JavaScript. La fecha de creación de los archivos demuestra que se compilaron justo antes de iniciarse esta campaña y que los delincuentes están modificándolos continuamente para dificultar su detección.

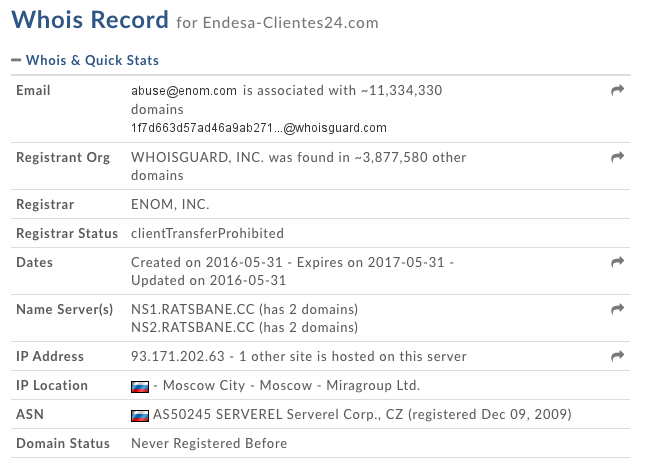

Con respecto a los dominios utilizados por los delincuentes para redirigir a la descarga del fichero malicioso sin que los usuarios sospechen, los delincuentes han optado por registrar numerosos dominios con un nombre que recuerde al de la empresa Endesa. De hecho, el registro de estos dominios empezó durante el lunes 30 de mayo y ha seguido, por lo menos, también durante el martes 31.

Una vez descargado y ejecutado el JavaScript que contiene una variante del TrojanDownloader Nemucod, este se pone en contacto con los centros de mando y control de los delincuentes para obtener la URL desde donde descargar la variante de ransomware correspondiente. Para este fin se han estado utilizando principalmente webs comprometidas que tenían una versión de Joomla vulnerable, aunque otros usuarios también han informado de la descarga del ransomware desde webs creadas con WordPress.

Cuando el ransomware ya se ha descargado en el sistema de la víctima y se ejecuta, este empieza a cifrar archvos con una amplia variedad de extensiones pero dejando intactos los del sistema, tal y como viene siendo habitual desde hace años. En cada carpeta donde haya ficheros cifrados se generan ficheros con instrucciones para recuperarlos, instrucciones que nos dirigen a una web ubicada en una dirección de la red Tor y que exigen el pago del rescate en bitcoins. Esta plantilla lleva usándose casi sin modificaciones desde finales de 2014 y hay muchas variantes que la han utilizado, no solo Cryptolocker. De hecho, la variante analizada en este caso es TorrentLocker, que ya ha hecho uso en el pasado de técnicas muy similares suplantando a Correos España.

¿Cómo evitar estas infecciones?

Tal y como hemos mencionado en anteriores ocasiones, es necesario contar con la versión más actualizada de nuestro antivirus y activar aquellas opciones que permitan detectar nuevas variantes de malware que estén propagándose a gran velocidad en el menor tiempo posible. Además, las empresas que lo deseen disponen de nuestro manual de configuración de las soluciones de seguridad de ESET para luchar contra el ransomware, manual que les será de gran utilidad para evitar que las estaciones de trabajo de su empresa se infecten y esta infección llegue a afectar a los servidores y la información que allí se almacena.

Como vemos, la prevención y la utilización de soluciones de seguridad efectivas contra el ransomware resultan esenciales, pero no menos importante es la concienciación de los usuarios. Si recibimos un correo de este tipo, lo primero que debemos preguntarnos es si Endesa es nuestra compañía proveedora de electricidad. Aun si lo fuera, siempre se recomienda desconfiar de enlaces proporcionados por email y, ante la duda, llamar al servicio de atención al cliente para que nos confirmen o desmientan un supuesto cargo elevado en la factura de la luz.

Indicadores de compromiso (IoC):

Hash SHA1 de la muestra analizada:

2859463748ED383779A2001EE4F2AD979FDC3355

Hash SHA256 de la muestra analizada:

34C28DFBB14EF83AAAF0036EDF449545A94C4849C8FF0E15423A66468A58636E

Dominios maliciosos o comprometidos detectados:

gendesa-clientes24.com

gendesa-clientes.com

*.endesa-clientes.com (dominios generados con caracteres aleatorios)

endesa-clientes24.com

faam.com

alfold.net

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Buenos días,

Esta mañana he recibido un correo de este tipo. No soy clientes de Endesa, por lo que, al contrario de lo que se está diciendo en otros medios, no solo afecta a clientes de Endesa. El remitente era info@ortopediatecnicaalmeria.es. Tras ponerme en contacto con la ortopedia en cuestion, me informaron que habían sido victimas de este ramsonware, por lo que parece que utiliza cuentas de correo electrónico de sus victimas para proseguir con el fishing. Además de venir de una compañía eléctrica distinta a la nuestra, si se presta atención a la imagen del e-mail, el término de potencia no tiene ningún sentido, menos en usuarios domésticos. (otra pista para no caer en la trampa).

Saludos

Hola Lara,

El problema es que muchos usuarios no hacen caso siquiera a los consejos básicos que nos comentas. Por eso seguimos esforzándonos en concienciar al eslabón más debil para que aprenda a reconocer estos puntos clave y pueda detectar mensajes fraudulentos como la falsa factura de Endesa o el falso paquete de Correos.

He recibido correo factura falsa de Endesa y hecho clik en ver factura hace ya 4 días pero mi ordenador sigue funcionando perfectamente. Quisiera saber si este virus puede entrar en mis Bancos para saquear dinero

Buenos días Manuel,

El ransomware que va asociado a esa falsa factura de Endesa tiene como finalidad principal cifrar los datos de tu ordenador, no robar tus credenciales bancarias.

Sin embargo, hemos visto como otras variantes sí que recopilan información privada de los usuarios como, por ejemplo, contraseñas de acceso a la banca online, por lo que te recomendamos que, como medida preventiva, hables con tu banco para revisar si tienen algún tipo de mecanismo de seguridad como la autenticación de doble factor y lo actives.

Saludos.

BUENAS TARDES

Yo puedo desencriptar los archivos infectador por el virus de endesa endesa

Hola Melchor,

Seguro que los usuarios afectados por este ransomware agradecen tu ayuda, ¿puedes darnos más indicaciones de como lo has conseguido?

Saludos,

Josep

Hola Josep,

Gracies per compartir la info.

Respecte a Melchor, sería convenient que compartira l’informació. Sería de molta ajuda, si tenim que fer una petita recollida per les molesties, es fa.

Xarrem